最多のDDoS攻撃は「SYNフラッド」、CDNetworksが2018年第1四半期の動向を発表:中国で激増

シーディーネットワークス・ジャパン(CDNetworks)はセキュリティレポート「2018年第1四半期DDoS攻撃の動向と今後の見通し」を発表した。最も多く検出したDDoS攻撃は「SYNフラッド」で全体の42%。memcachedの脆弱(ぜいじゃく)性が公開された後は、これを突いた大規模なUDPフラッド攻撃を検知した。

シーディーネットワークス・ジャパン(CDNetworks)は2018年8月16日、セキュリティレポート「2018年第1四半期DDoS攻撃の動向と今後の見通し」を発表した。2018年第1四半期(1〜3月)に、CDNetworksのDDoS防御対策サービス「クラウド・セキュリティ DDoS」の利用者から収集したDDoS攻撃のパターンとトレンドを分析したもの。

2018年第1四半期に発生したDDoS攻撃対応件数は362件で、2017年第4四半期と比べて38%増加した。

DDoS攻撃の発生した地域別では、韓国(28%)、中国(27%)、香港(19%)、米国(10%)が目立った。特に中国での攻撃件数が前期比で大幅に増加した(前期は0件)。

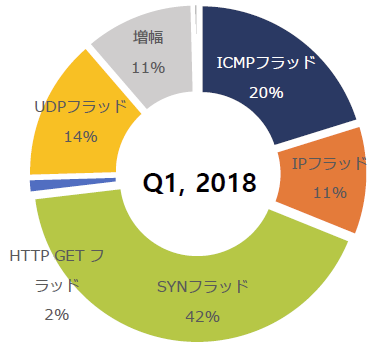

プロトコル別ではTCPが最も多く、138件だった。攻撃タイプ別ではTCPプロトコルを利用した「SYNフラッド」が最も多く、全体の42%を占めた。ネットワーク帯域幅を枯渇させるICMPフラッド(20%)やUDPフラッド(14%)はそれに次いで多かったが、発生件数は前四半期比で大幅に減少した。

UDPを使った攻撃の多くは、データベース向けの分散型メモリキャッシュシステム「memcached」の脆弱(ぜいじゃく)性を狙ったものと考えられるという。memcachedの脆弱性が公開された後すぐに、その脆弱性を突いた大規模なDDoS攻撃が発生している。新たな脆弱性の公開後は、すぐに攻撃者の標的になる危険性が高い。

一方、一般家庭用のルーターやIPカメラといったIoT(Internet of Things)機器を悪用したDDoS攻撃は依然としてまん延が続いている。これは、膨大な数の機器がいまだにセキュリティの甘いまま利用されているためだ。CDNetworksでは、この状況はしばらく続くことが予想されるとしている。

SYNフラッド攻撃とは

なお、SYNフラッドは、TCPで通信を開始する際にクライアントとサーバとの間で踏む手順を悪用する攻撃。TCPでは、通信開始に当たってクライアントがサーバへ、まずSYNパケットを送信する。SYNパケットを受け取ったサーバは接続許可パケット(SYN ACK)をクライアントに返し、SYN ACKを受け取ったクライアントはACKパケットを送る。これでTCP接続が確立する。

このとき、SYN ACKを受け取ったクライアントがACKパケットを返さずにいると、ネットワーク障害や通信速度の遅延に備えて、サーバは一定時間ACKパケットを待ち続ける。この間、サーバはクライアントに関する情報を保持する。そのため短時間に大量のSYNパケットをサーバに送信しただけでACKパケットをわざと返さずに放置すると、サーバのメモリが枯渇してしまい、サーバがダウンしてしまう。これがSYNフラッド攻撃だ。

関連記事

memcachedをDDoS攻撃に使われないための基本的な心掛け

memcachedをDDoS攻撃に使われないための基本的な心掛け

連載「OSS脆弱性ウォッチ」では、さまざまなオープンソースソフトウェアの脆弱性に関する情報を取り上げ、解説していく。今回は、memcachedを用いたDDos攻撃について詳しく見ていきます。 2017年、あまり報じられなかったビジネスメール詐欺、DDoS、標的型ランサムウェア攻撃――その対策とは

2017年、あまり報じられなかったビジネスメール詐欺、DDoS、標的型ランサムウェア攻撃――その対策とは

@ITは、2018年2月27日、福岡で「@ITセキュリティセミナー」を開催した。本稿では、講演「セキュリティリサーチャーズナイト(世界のどこかはきっと夜)〜世間から見過ごされた注目事件〜」の内容をお伝えする。 15秒で分かる「DDoS攻撃」の恐ろしさ

15秒で分かる「DDoS攻撃」の恐ろしさ

うわぁぁ。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

2018年第1四半期のDDoS攻撃の種類(出典:CDNetworks)

2018年第1四半期のDDoS攻撃の種類(出典:CDNetworks)