セキュリティが目指す高度な自動化の方向が見えた

今回は、2019年5月8〜10日に開催された「第16回情報セキュリティExpo」の展示会場から、サイバーセキュリティの新しいトレンドを見据えた製品を幾つかピックアップした。APIのセキュリティを支援する製品や、人手が足りない現場を助ける高度な自動化ツール、DNSにアクセスした段階で脅威を取り除くソリューションなどが目立った。

数年先をにらんでチェックしておきたいAPIのセキュリティ

自社に閉じた形で完結するのではなく、APIをサードパーティーや外部開発者に公開し、それらの力も借りながら便利で有益なサービスや製品をエンドユーザーに提供していく「APIエコノミー」の可能性が広がっている。これまで情報を内部に閉じておくことを前提にしていた金融や医療、IoTといった領域でもAPIを公開し、エコシステムの力を活用しようという動きが生まれてきた。

だがこの場合、自社システムと連携し、しかも機微に触れる情報を扱う以上、セキュリティ対策が今まで以上に重要になる。APIにアクセスする際の認証や認可を強化したり、ログを確実に取得してモニタリング体制を整えたりして、「いつ、誰が、何にアクセスしたか」をトレースし、ポリシーに反する挙動を早期に検知する仕組みが重要だ。それも、極力利便性を損なわない形で進めなければ、何のための「API公開」なのか分からなくなってしまう。

こうした背景から徐々に、APIのセキュリティに特化したコンサルティングサービスや検査サービスが登場してきた。

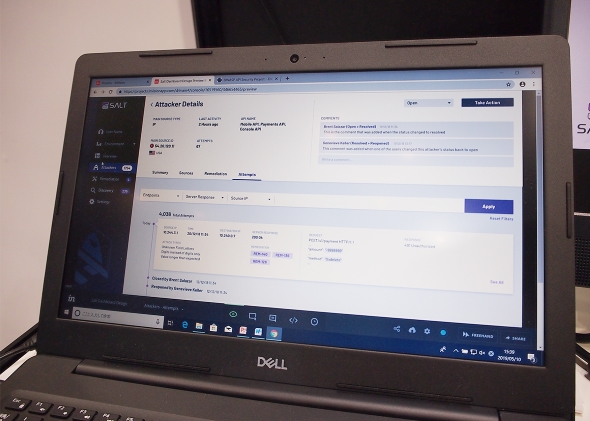

さらに米国では、APIに特化したセキュリティソリューションも登場している。マクニカネットワークスはその1社である米Salt Securityが開発した「API Protection Platform」を参考展示していた。サンフランシスコで2019年3月に開催された「RSA Conference 2019」において、スタートアップ企業による先進的な製品を紹介する「Innovation Sandbox」にノミネートされていたソリューションだ。

マクニカネットワークスの説明によると、APIエコノミーの時代においては、これまでのWebアプリケーションセキュリティ以上の対策が必要になるという。

先進的な企業では、設計や開発時からセキュリティを考慮し、コーディングの際には動的解析と静的解析を組み合わせ、極力脆弱(ぜいじゃく)性の少ないアプリケーションをリリースすべく努力するようになってきた。また、アプリケーションのデプロイ後は、Webアプリケーションファイアウォール(WAF)や不正侵入防止システム(IDS)といったネットワークセキュリティ機器で不正アクセスから保護し、ゲートウェイでの認証を強化してなりすましや悪用を防ぐ、といった対策を講じているはずだ。

ただ、残念ながら既存のWAFやIDSでは、APIを狙った侵害からアプリケーションを守るのは難しいという。これらは基本的にシグネチャベースで、SQLインジェクションやクロスサイトスクリプティングといった脆弱性を攻撃から保護する仕組みだ。このアーキテクチャでは、異なるAPIごとに個々にルールを書くことは難しい。ましてやアジャイルスタイルでどんどん仕様が変わっていくとなると、追随するのは大変だからだと、マクニカネットワークスは説明していた。

これに対してAPI Protection Platformは、サーバ側に導入したエージェント、またはパケットミラーリングで収集したデータを機械学習で分析し、「本来あるべき振る舞い」を定義する。そして、これから逸脱する「アノーマリ」な挙動があれば、APIに対する攻撃と見なして遮断する仕組みだ。例えば「本来ならばこの関数には整数4桁のデータが送信されるべきなのに、20桁の長い整数が送信されている」といった動きだ。

攻撃者はしばしば、本格的な攻撃の前に幾つかパラメーターを変えながらアクセスを試し、どこをどのように狙うか的を絞ることが多い。API Protection Platformの仕組みならば、こうした情報収集や偵察段階の不正アクセスも検知できるという。また、こうして得られたアラートを開発者と共有することで、「この挙動は問題ない」と誤検知を排除したり、開発プロセスにフィードバックして脆弱性を修正したりといった具合に、「Dev」と「Ops」の協業も支援できるとした。

ただ、日本のアプリケーション開発の現状を見ると、APIセキュリティうんぬん以前に、通常のアプリケーション保護や認証強化、セキュアコーディングの領域でまだやるべきことが残されているのも実情だ。こうした背景から、APIセキュリティが加速するのはもう少し先の話になると予測しているという。

1人SOC、1人CSIRTを支援? 検知から対応までを自動化

不正アクセスからの防御に務めることはもちろん必要だ。不審な兆候をいち早くつかみ、早期に対処することで致命傷になる前に被害を食い止める、NIST(米国立標準技術研究所)のサイバーセキュリティフレームワークに基づくアプローチが、徐々に市民権を得つつあるようだ。

この流れで、セキュリティ監視を行う「SOC(Security Operation Center)」や、対応作業を行う「CSIRT(Computer Security Incident Response Team)」を設ける企業・組織も増えている。だが、チームができたといっても、人員はそう簡単には増えない。中には「兼任SOC」「1人CSIRT」で孤軍奮闘せざるを得ない現場もあるようだ。

そんな環境で積極的に役立てたいのは、ツールによる自動化だ。「こんなアラートがあれば、このコマンドを実行する」といった具合に、あらかじめ定めたルールに沿って自動化できる部分は極力自動化する。これで対応に要する時間や手間を省くことができ、そこで生まれた時間で、より複雑なインシデント対応に専念したり、再発防止をにらんだアーキテクチャを再検討したりといった「人」ならではの作業にリソースを割くことができる。

例えばAmazon Web Services(AWS)では、「Amazon CloudWatch Events」や「AWS Lambda」といった機能を活用して、特定のイベントが発生したらアクセス制御ルールを変更し、同時に管理者に通知するといった形で、ある程度セキュリティオペレーションの自動化が可能だ。マルチクラウドやオンプレミスも含む環境ならば、米ServiceNowのクラウドサービスを用いて、同じように自動化を進めている事例が生まれ始めているという。

こうした背景から、「SOAR」(Security Orchestration, Automation and Response)という、セキュリティオペレーションやインシデントレスポンスを自動化し、効率化する仕組みが生まれてきた。

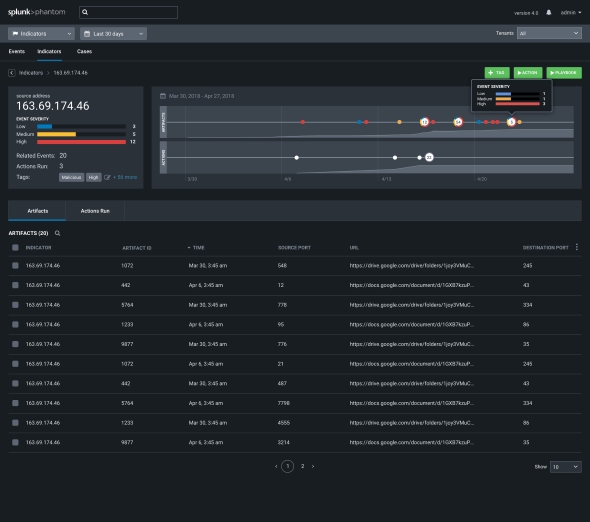

長らくSIEM(セキュリティ情報イベント管理)ツール「Splunk Enterprise」で知られてきたSplunkも、2018年に買収したPhantom Cyberの技術を生かし「Splunk Phantom」というSOARソリューションの提供を開始し、情報セキュリティExpoの会場で紹介した。

Splunk Enterpriseは、ファイアウォールやIDS/IPS、WAF、エンドポイントセキュリティ製品が生成するさまざまなログやアラートを一元的に集約し、不正アクセスの兆候を検出してSOC/CSIRTに伝える部分までをカバーしてきた。

これだけでも、形式の異なるさまざまなログから得られる「点」と「点」を結び、一つの「線」にする作業を簡素化できたが、Splunk Phantomがフォーカスしているのはその後の対応の部分だ。セキュリティ機器からアラートを受けるのとは逆に、Splunk Phantomからセキュリティ機器にさまざまな指令を送り、追加調査や被害の封じ込めといった処理を自動化できるという。

Splunk Phantomでは、GUI画面を用いて「プレイブック」というワークフローを作成することで、インシデント対応フローを自動化できる。例えば、不審な通信を発見したら、Active Directoryから当該ユーザーの情報を引き出し、端末からエンドポイントセキュリティ製品やEDR(エンドポイントでの検出と対応)を用いて疑わしいファイル本体を入手し、それを脅威インテリジェンスに問い合わせて調査する。さらにはネットワークセキュリティ製品やプロキシの設定を変更して端末を隔離する、といった一連の処理の自動化が可能だ。既に200種類以上の製品と連携(オーケストレーション)できる他、独自の連携モジュールを作成することも可能という。

またマクニカネットワークスでは、Splunk Enterprise/Splunk Phantomを補完するUEBA(User and Entity Behavior Analysis)製品として「Exabeam」も並行展示していた。これも、さまざまなセキュリティ機器からログを収集/分析するツールだ。機械学習技術を用いて、「人」「ユーザー」単位で行動をトレースすることが特徴。さまざまなアクションを人とひも付け、例えば退職前に外部に大きなデータを送信している場合や、全く無縁の国からそのユーザーIDでリモートアクセスがあるといった不審な動きを警告し、SIEMによる分析やSOCの監視作業を支援する。

このように、SIEMやUBEA、さらにはSOARといったソリューションによって、情報の整理やインシデント対応にまつわる作業はある程度自動化、効率化が可能になるだろう。ただ、ビジネスへの影響も考慮しながら「クロか、シロか」「対処するか、しないか」を判定する意思決定の部分だけは、会社の内部を熟知している「人」が担わなければならない。

DNSの問い合わせ内容を確認し、アクセス前にセキュリティ対策

もう一つ、ソリトンシステムズが展示していた面白そうな製品を紹介しておこう。DNSを活用し、マルウェアを配布したり、フィッシングに悪用されているサイトへのアクセスを防いだりするクラウドベースのサービス「Soliton DNS Guard」だ。

インターネットの仕組み上、どのようなWebサイトにアクセスする場合にも通常はまずDNSで検索を行うことになる。Soliton DNS Guardでは、ソリトンシステムズが独自に収集した情報に加え、外部のソースから収集した脅威サイトのドメイン情報を集約し、リクエストのあったドメインと照合。もし該当する悪意あるサイトであればブロックし、そうでないものは名前解決を行い、アクセスできるようにする。DNSをベースにするためWebブラウザやアプリケーションに依存せず保護できる。DNS over HTTPS(DoH)方式を採用していることも特徴だ。

Soliton DNS Guardは同社のDNS/DHCPアプライアンス「NetAttest D3」にインストールされており、社内からのアクセスを保護できる。さらに働き方改革の一貫で外部に持ち出されるPCについては、Windows端末にエージェントをインストールすることで同様の機能を利用できる。

こうした仕組みは、米Cisco Systemsの「Cisco Umbrella」も提供している。ソリトンシステムズによれば「日本語で流通するフィッシングメールなど、海外のソースではすり抜けが多い部分を独自ブラックリストによって補完し、すり抜けを減らしていることがSoliton DNS Guardの特徴」だという。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ