検証クライアント環境を構築し、Office 365へのSSO接続を確認:AD FSを使ったSaaSとのSSO環境構築(終)(2/2 ページ)

VPNを利用した検証用クライアント環境の構築

VPNで利用する検証用コンピュータは、手順の中でAzure上のドメインに参加する必要があるため、ドメインに参加していない状態のものを使用してください。

標準の AzureVPN設定

1.作業用コンピュータで、「portal.azure.com」を開き、[リソース グループ]−[adfsResourceGroup]−[概要]−[adfsRecourceGroup−vnet]を選択します。

2.[設定]−[サブネット]−[+ゲートウェイ サブネット]を選択します。

3.[アドレス範囲]に「10.2.2.0/24」を入力し、[OK]を選択します。

4.前回記事の内容を参照し、名前を「GWStaticIp001」と読み替えて、固定IPアドレスを取得します。

5.[リソースの作成]−[ネットワーキング]−[仮想ネットワーク ゲートウェイ]を選択します。

6.以下の値を設定し、[作成]を選択します。

| 項目名 | 設定値 |

|---|---|

| 名前任意 | (今回は「ADFS-VPN-GW」) |

| ゲートウェイの種類 | VPN |

| VPNの種類 | ルート ベース |

| SKU | Basic |

| 仮想ネットワーク | adfsRecourceGroup−vnet |

| パブリックIPアドレス | 手順4.で作成した固定IPアドレス名 |

| サブスクリプション | 対象のサブスクリプション |

| 場所 | 任意の場所(今回は「東日本」) |

7.[リソース グループ]−[adfsResourceGroup]−[概要]−[ADFS-VPN-GW]を選択します。

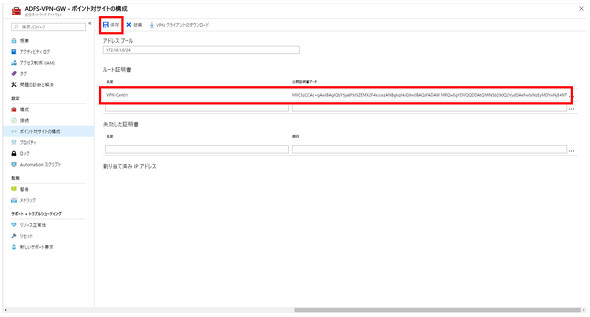

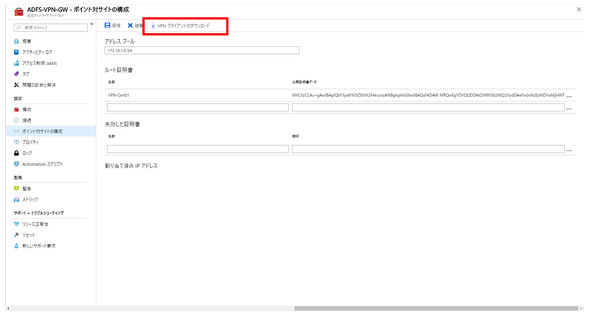

8.[ポイント対サイトの構成]−[今すぐ構成]を選択して、[アドレス プール]に「172.16.1.0/24」を入力し、[保存]を選択します。

クライアントの証明書作成、AzurePortalへの登録

1.検証用コンピュータで[スタート]−[Windows PowerShell]−[Windows PowerShell]を選択します。

2.[PowerShell]で以下のコマンドレットを実行し、自己署名ルート証明書を作成します。

$cert = New-SelfSignedCertificate -Type Custom -KeySpec Signature -Subject "CN=P2SRootCert" -KeyExportPolicy Exportable -HashAlgorithm sha256 -KeyLength 2048 -CertStoreLocation "Cert:\CurrentUser\My" -KeyUsageProperty Sign -KeyUsage CertSign

3.[PowerShell]で以下のコマンドレットを実行し、自己署名ルート証明書からクライアント証明書を作成して、デバイスにインストールします。

New-SelfSignedCertificate -Type Custom -DnsName P2SChildCert -KeySpec Signature -Subject "CN=P2SChildCert" -KeyExportPolicy Exportable -HashAlgorithm sha256 -KeyLength 2048 -CertStoreLocation "Cert:\CurrentUser\My" -Signer $cert -TextExtension @("2.5.29.37={text}1.3.6.1.5.5.7.3.2")

4.[スタート]を選択し「certmgr.msc」と入力して、certmgr.mscを選択します。

5.[証明書]−[現在のユーザー]−[個人]−[証明書]を選択し、[P2SRootCert]を選択します。

6.メニューバーの[操作]−[すべてのタスク]−[エクスポート]を選択します。

7.[証明書のエクスポート ウィザード]で[次へ]を選択します。

8.[証明書と一緒に秘密キーをエクスポートしますか?]−[いいえ、秘密キーをエクスポートしません]を選択し、[次へ]を選択します。

9.[使用する形式を選択してください]−[Base 64 encoded X.509(.CER)]を選択し、[次へ]を選択します。

10.[参照]を選択し、[名前を付けて保存]を表示します。

11.ファイルを保存する場所を選択して[ファイル名]に保存するファイル名を入力し、[保存]を選択します。

12.[ファイル名]に指定した場所とファイル名が入力されていることを確認し、[次へ]−[完了]を選択します。

13.[スタート]−[Windows アクセサリ]−[メモ帳]を選択します。

14.[ファイル]−[開く]を選択し、手順12.でエクスポートした証明書を選択し、[開く]を選択します。

15.開いたファイルの1行目と最終行を削除し、全ての改行を削除します。

16.1行になったテキストデータを選択し、[編集]−[コピー]を選択します。

17.「portal.azure.com」にアクセスし、[リソース グループ]−[adfsResourceGroup]−[概要]−[ADFS-VPN-GW]−[ポイント対サイトの構成]を選択します。

18.[ルート証明書]−[名前]に任意の値(今回は「VPN−Cert001」)を入力し、[ルート証明書]−[公開証明書データ]に、手順16.でコピーした文字列を貼り付け、[保存]を選択します。

接続クライアントのインストールと接続確認

1.[VPNクライアントのダウンロード]を選択し、VPN接続のセットアップファイルをダウンロードします。

2.ダウンロードしたファイルを展開します。

3.展開したファイルで、検証用コンピュータのOSが32bitの場合は[WindowsX86]−[VpnClientSetupX86.exe]を、64bitの場合は[WindowsAmd64]−[VpnClientSetupAmd64.exe]を選択します。

4.[通知]−[VPN]を選択します。

5.[VPN]−[VPN]−[<接続する仮想ネットワーク名>(今回は「adfsResourceGroup-vnet」)]−[接続]を選択します。

6.[<接続する仮想ネットワーク名>(今回は「adfsResourceGroup-vnet」)]−[接続]を選択します。

7.[スタート]−[Windows システム ツール]−[コマンド プロンプト]を選択します。

8.以下のコマンドを実行して、IPアドレスを取得できることを確認します。

nslookup adds001

9.検証用コンピュータで[masuda.work]ドメインに参加します。

10.検証用コンピュータに「user001」を追加します。

11.[スタート]−[ユーザー]−[アカウントの切り替え]を選択します。

12.「user001」で検証用コンピュータにログインします。

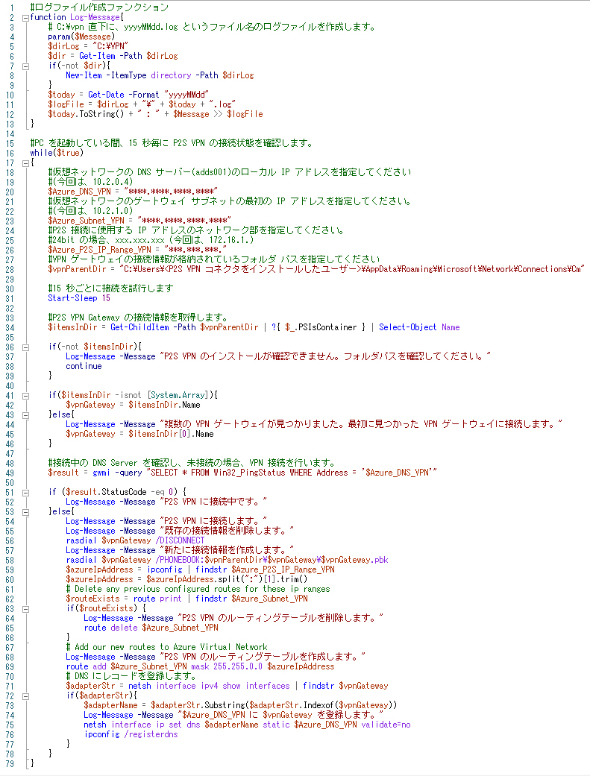

Power ShellによるVPNの自動接続設定

1.以下のソースコード(ファイルはこちらからダウンロードできます)の変数、「$Azure_DNS_VPN」「$Azure_Subnet_VPN」「$Azure_P2S_IP_Range_VPN」「$vpnParentDir」の値を検証環境に合致するように書き換えます。

2.「P2SVPNConnect.ps1」として、検証用コンピュータの「c:\vpn」に保存します。

3.検証用コンピュータにVPNクライアントをインストールしたユーザーでログインします。

4.[スタート]−[Windows 管理ツール]−[タスク スケジューラ]を選択します。

5.[タスク スケジューラ(ローカル)]−[タスク スケジューラ ライブラリ]を選択し、右部から[タスクの作成]を選択します。

6.[全般]−[名前]に「P2SVPNConect」と入力します。

7.[全般]−[セキュリティ オプション]−[ユーザーがログオンしているかどうかにかかわらず実行する]を選択し、[最上位の特権で実行する]を選択します。

8.[トリガー]−[新規]を選択します。

9.[新しいトリガー]−[タスクの開始]で[スタートアップ時]を選択し、[OK]を選択します。

10.[操作]−[新規]を選択します。

11.[新しい操作]−[プログラム/スクリプト]に「%SystemRoot%\System32\WindowsPowerShell\v1.0\powershell.exe」と入力し、[引数の追加]に「-Command "C:\vpn\P2SVPNConnect.ps1"」と入力して[OK]を選択します。

12.[OK]を選択し、[タスク スケジューラ(ローカル)]−[タスク スケジューラ ライブラリ]に[P2SVPNConnect]が登録されていることを確認します。

Office 365へのSSO接続を確認

最後に、Office 365へのSSO接続を確認します。

社内からのアクセス

1.検証用コンピュータで「User001」としてサインインします。

2.「portal.office.com」にアクセスします。

3.認証画面が表示されず、ポータル画面に遷移することを確認します。

4.ポータル画面の右上に表示されているユーザーが「User001」であることを確認します。

社外からのアクセス

5.検証用コンピュータにVPNクライアントをインストールしたユーザーでログインします。

6.[スタート]−[Windows 管理ツール]−[タスク スケジューラ]を選択します。

7.[タスク スケジューラ(ローカル)]−[タスク スケジューラ ライブラリ]−[P2SVPNConect]を選択します。

8.ツールバーから、[操作]−[無効化]を選択します。

9.検証用コンピュータを再起動し、「User001」としてサインインします。

10.Webブラウザで「portal.office.com」にアクセスします。

11.[サインイン]に[User001]のメールアドレス(今回は、「user001@masuda.work」)を入力し、[次へ]を選択します。

12.組織のサインインページが表示されることを確認して、[パスワード]に[User001]のパスワードを入力し、[サインイン]を選択します。

13.[証明書の選択]で、証明書の一覧からユーザー証明書を選択し、[OK]を選択します。

14.Office 365のポータル画面が表示されることを確認します。

15.ポータル画面の右上に表示されているユーザー名が、[User001]となっていることを確認します。

著者プロフィール

増田裕正(Hiromasa Masuda)

富士ソフト MS事業部 フェロー

Microsoft関連の技術プロジェクトに数多く参画し、システムアーキテクトとして開発からインフラまで広範囲の技術領域に対応。日々進化するMicrosoft新技術領域において、最新技術の調査・検証を実施し、新ビジネス創出の推進に従事している。

関連記事

実践「AD FS 2016」を使って「Office 365」とのSSO評価環境構築:AD CS構築編

実践「AD FS 2016」を使って「Office 365」とのSSO評価環境構築:AD CS構築編

Windows Server 2016のAD FSを使って、SaaSとのSSO環境構築方法を紹介する本連載。今回は、AD FS 2016によるOffice 365とのSSO評価環境の構築方法として、Active Directory証明書サービス(AD CS)の構築手順を説明します。 実践「AD FS 2016」を使って「Office 365」とのSSO評価環境構築:Azure環境とAD DSの構築編

実践「AD FS 2016」を使って「Office 365」とのSSO評価環境構築:Azure環境とAD DSの構築編

Windows Server 2016のAD FSを使って、SaaSとのSSO環境構築方法を紹介する本連載。今回は、AD FS 2016によるOffice 365とのSSO評価環境の構築方法として、Azure環境、Azure Active Directoryドメインサービス(AD DS)の構築方法を紹介します。 Active DirectoryとAzure Active Directoryは何が違うのか?

Active DirectoryとAzure Active Directoryは何が違うのか?

Office 365のユーザー管理機能からスタートした「Azure Active Directory」。現在は、クラウドの認証基盤として、さまざまな機能を提供している。では、オンプレミスのActive DirectoryとAzure Active Directoryは何が違うのだろうか。

Copyright © ITmedia, Inc. All Rights Reserved.