検証クライアント環境を構築し、Office 365へのSSO接続を確認:AD FSを使ったSaaSとのSSO環境構築(終)(1/2 ページ)

Windows Server 2016のAD FSを使って、SaaSとのSSO環境構築方法を紹介する本連載。今回は、検証クライアント環境を構築し、Office 365へのSSO接続を確認します。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

電子メールやスケジュール、ドキュメント管理など、さまざまなシステムがSaaS(Software as a Service)になり、多くの企業が日常的に利用しています。このようなSaaSを利用する場合、ログインのアカウントとパスワードが既存システムと異なっていると、ユーザーの利便性が下がり、情報システム部門の管理負担も増大してしまいます。

そのため業務でのSaaS導入においては、既存のID管理システムで管理しているアカウントとパスワードによるログイン、つまりシングルサインオン(SSO)とアカウント/パスワードの一元管理ができることが望まれます。さらにセキュリティの観点からは「SaaSへのアクセスを特定の経路のみに限定する」「特定のデバイスのみに限定する」といったことも必要となります。

本連載では、このような問題を解決できる「Windows Server 2016Active Directoryフェデレーションサービス」(AD FS 2016)の紹介と、代表的なSaaSである「Office 365」とのSSO環境構築手順を紹介しています。

前回までは、SSOを実現するためのサーバ環境を構築してきましたが、今回は、検証を行うためのクライアント環境の構築について解説します。

クライアントの検証環境としては、クラウド上の仮想マシンで検証する方法と、より本番の利用環境に近づけるためにVPNでPCを「Microsoft Azure」と接続する方法の2つがあります。それぞれ紹介し、最後にOffice 365へのSSO接続を確認します。

検証用ドメインユーザーの作成

前回までは、ドメインの管理者アカウントを利用してきましたが、検証用のクライアント環境を構築する前に、エンドユーザーを想定した、ドメインのユーザー権限のユーザーを作成しておきます。

1.作業用コンピュータから、[リモート デスクトップ接続]を利用し、「adfs001」にドメイン管理者として接続します。

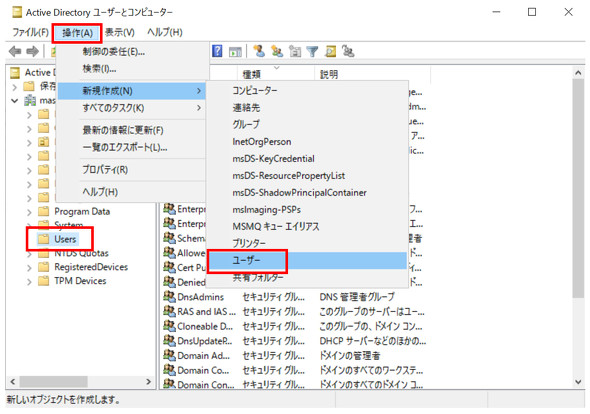

2.[adfs001]で、[スタート]−[Windows 管理ツール]−[Active Directory ユーザーとコンピューター]を選択します。

3.[Active Directory ユーザーとコンピューター]−[<ドメイン名>]−[Users]を選択します。

4.メニューバーの[操作]−[新規作成]−[ユーザー]を選択します。

5.[名]に表示名(今回は「User001」)、[ユーザー ログオン名]にユーザーID(今回は「User001」)を入力して、[次へ]を選択します。

6.[パスワード]と[パスワードの確認入力]に同じ任意のパスワードを入力し、[パスワードを無期限にする]を選択して、[次へ]を選択します。

7.[完了]を選択します。

仮想マシンを利用した検証用クライアント環境の構築

ここでは、Azure上に仮想マシンを構築して、Office 365へのSSOを検証するための環境構築について解説します。

この方法では、複雑なネットワークの構築などが必要なく、比較的容易に検証できるため、概念検証や設計の検証に適しています。

通常、Azure上の仮想マシンには、サーバOSしか構築できないため、厳密には、本来のクライアント環境とは異なりますが、SSOの動作検証は問題なく実施できます。

仮想ネットワークの構築

ここでは、各種サーバが存在する仮想ネットワークのサブネットとは別のサブネットを作成し、クラウド上で社内アクセス環境と社外アクセス環境を切り替えることができるようにします。

1.作業用コンピュータでAzureポータルにアクセスします。

2.[リソース グループ]−[adfsResourceGroup]−[adfsResourceGroup-vnet]を選択します。

3.[設定]−[アドレス空間]から[10.2.0.0/24]を選択して、「10.2.0.0/16」に値を変更し[保存]を選択します。

4.[adfsResourceGroup-vnet]−[サブネット]−[+サブネット]を選択し、設定項目に以下の値を入力して、[作成]を選択します。

| 項目名 | 設定値 |

|---|---|

| 名前 | 任意(今回は、「OutSide−Subnet」) |

| アドレス範囲(CIDRブロック) | 任意(今回は「10.2.1.0/24」) |

| ネットワーク セキュリティ グループ | なし |

| ルートテーブル | なし |

| サービス | 0項目が選択されました |

| サブネットをサービスに委任 | なし |

5.[リソースの作成]−[ネットワーキング]−[ネットワーク インターフェイス]を選択します。

6.設定項目に以下の値を入力し、[作成]を選択します。

| 項目名 | 設定値 |

|---|---|

| 名前 | 任意のリソース名(今回は「Outside−Client001」) |

| 仮想ネットワーク | 手順3.で作成したリソース名(今回は「adfsResourceGroup-vnet」) |

| サブネット | 任意のサブネット(今回は「OutSide−Subnet(10.2.1.0/24)」) |

| プライベートIPアドレスの割り当て | 動的 |

| ネットワークセキュリティグループ | 任意のネットワークセキュリティグループ(今回は、「adfsNsg01」) |

| サブスクリプション | 対象のサブスクリプション名(無料アカウントは「無料試用版」) |

| リソースグループ | 環境を構築しているリソースグループ(今回は「adfsResourceGroup」) |

| 場所 | 任意のリージョン(今回は「東日本」) |

検証用クライアント仮想マシンの作成

Azureポータル上でWindows Server 2016の仮想マシンを作成してドメインへの参加を行います。

仮想マシンの作成、ドメインへの参加方法は、連載第3回記事を参照し、コンピュータ名を任意のもの(今回は「client001」)に読み替えて作成してください。検証用クライアント仮想マシン作成の完了後、以降の作業を行います。

1.作業用コンピュータから[リモート デスクトップ接続]を利用し、「client001」にドメイン管理者として接続します。

2.[client001]で、[スタート]−[Windows 管理ツール]−[コンピューターの管理]を選択します。

3.[コンピューターの管理]−[システム ツール]−[ローカル ユーザーとグループ]−[グループ]−[Administrators]を選択します。

4.[全般]−[追加]を選択します。

5.[選択するオブジェクト名を入力してください]に「user001」を入力し、[名前の確認]を選択します。

6.ユーザー名の確認ができたら、[OK]−[OK]を選択し、[コンピューターの管理]を閉じます。

Windows Server 2016のインターネットアクセスセキュリティ設定

Windows Serverの標準状態では、インターネットアクセスのセキュリティが有効になっており、「信頼済みサイト」または、「ローカル イントラネット」に登録されているWebサイトにしかアクセスできません。そのため、インターネットアクセスのセキュリティを無効化し、インターネットに自由にアクセスできる状態にします。

1.作業用コンピュータから、[リモート デスクトップ接続]を利用し、「client001」に検証ユーザーとして接続します。

2.[client001]で、[スタート]−[サーバー マネージャー]を選択します。

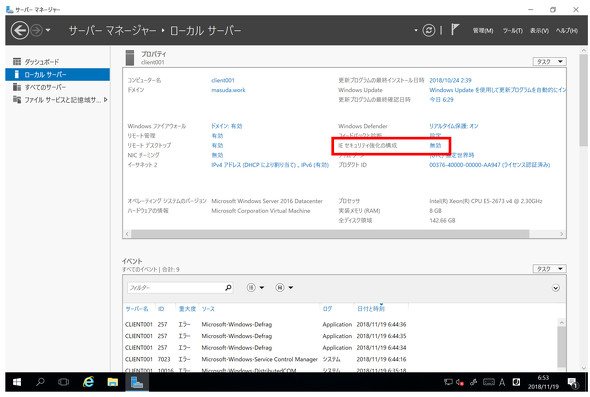

3.[サーバー マネージャー]で[ローカル サーバー]を選択し、[プロパティ]−[IE セキュリティ強化の構成]を選択します。

4.[Internet Explorer セキュリティ強化の構成]で[Administrators グループ]−[オフ]と[Users グループ]−[オフ]を選択し、[OK]を選択します。

5.[サーバー マネージャー]の表示を最新の状態に更新して、[ローカル サーバー]−[プロパティ]−[IE セキュリティ強化の構成]が「無効」となっていることを確認します。

社内アクセスの検証

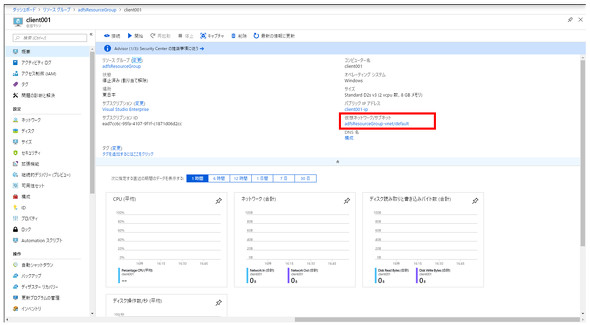

1.作業用コンピュータで、「portal.azure.com」を開き、[リソース グループ]−[adfsResourceGroup]−[概要]−[client001]を選択します。

2.[client001]−[概要]−[仮想ネットワーク/サブネット]の値が、「adfsResourceGroup-vnet/default」であることを確認します。

3.作業用コンピュータから、[リモート デスクトップ接続]を利用し、「client001」に検証ユーザーとして接続します。

4.[client001]の[スタート]−[Windows アクセサリ]−[Internet Explorer]を選択します。

5.[アドレスバー]に「https://portal.office.com」と入力し、Office 365のポータル画面にアクセスします。

6.認証画面が表示されず、自動的にOffice 365のポータル画面が表示されることを確認します。

7.ポータル画面の右上に表示されているユーザー名が、[User001]になっていることを確認します。

社外アクセスの検証

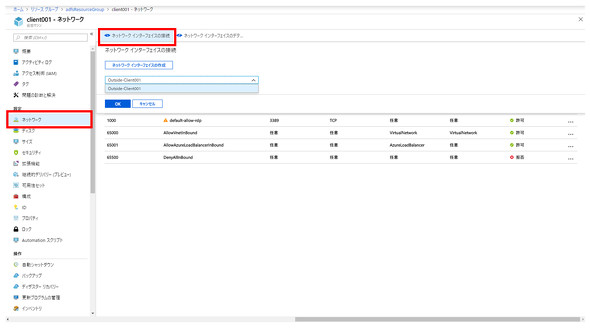

1.作業用コンピュータで、「portal.azure.com」を開き、[リソース グループ]−[adfsResourceGroup]−[概要]−[client001]を選択します。

2.[Client001]−[設定]−[ネットワーク]−[ネットワーク インターフェイスの接続]を選択します。

3.[ネットワーク インターフェイスの接続]で、[Outside−Client001]を選択し、[OK]を選択します。

4.[ネットワーク インターフェイスのデタッチ]を選択し、「client001」から始まるネットワーク インターフェイスを選択して[OK]を選択します。

5.[client001]−[概要]−[仮想ネットワーク/サブネット]の値が、「adfsResourceGroup-vnet/OutSide−Subnet」であることを確認します。

6.作業用コンピュータから、[リモート デスクトップ接続]を利用し、「client001」に検証ユーザーとして接続します。

7.[client001]の[スタート]−[Windows アクセサリ]−[Internet Explorer]を選択します。

8.[アドレスバー]に「https://portal.office.com」と入力し、Office 365のポータル画面にアクセスします。

9.[サインイン]でユーザーID(今回は「user001@masuda.work」)を入力します。

10.企業の認証画面に遷移することを確認します。

11.ユーザーIDとパスワードを入力し、[サインイン]を選択します。

12.[証明書の選択]で、証明書の一覧からユーザー証明書を選択し、[OK]を選択します。

13.Office 365のポータル画面が表示されることを確認します。

14.ポータル画面の右上に表示されているユーザー名が、[User001]となっていることを確認します。

関連記事

実践「AD FS 2016」を使って「Office 365」とのSSO評価環境構築:AD CS構築編

実践「AD FS 2016」を使って「Office 365」とのSSO評価環境構築:AD CS構築編

Windows Server 2016のAD FSを使って、SaaSとのSSO環境構築方法を紹介する本連載。今回は、AD FS 2016によるOffice 365とのSSO評価環境の構築方法として、Active Directory証明書サービス(AD CS)の構築手順を説明します。 実践「AD FS 2016」を使って「Office 365」とのSSO評価環境構築:Azure環境とAD DSの構築編

実践「AD FS 2016」を使って「Office 365」とのSSO評価環境構築:Azure環境とAD DSの構築編

Windows Server 2016のAD FSを使って、SaaSとのSSO環境構築方法を紹介する本連載。今回は、AD FS 2016によるOffice 365とのSSO評価環境の構築方法として、Azure環境、Azure Active Directoryドメインサービス(AD DS)の構築方法を紹介します。 Active DirectoryとAzure Active Directoryは何が違うのか?

Active DirectoryとAzure Active Directoryは何が違うのか?

Office 365のユーザー管理機能からスタートした「Azure Active Directory」。現在は、クラウドの認証基盤として、さまざまな機能を提供している。では、オンプレミスのActive DirectoryとAzure Active Directoryは何が違うのだろうか。

Copyright © ITmedia, Inc. All Rights Reserved.