Morphisec、Zoom会議を勝手に記録するメモリベースの攻撃について解説:「Moving Target Defense」(MTD)技術の強みをアピール

Morphisecは、同社が発見したビデオ会議ツール「Zoom」の脆弱性を悪用した攻撃の仕組みを解説し、同社の「Moving Target Defense」(MTD)技術でこの攻撃を防止できると強調した。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

セキュリティベンダーのMorphisecは2020年4月22日(米国時間)、同社が発見したビデオ会議ツール「Zoom」の脆弱(ぜいじゃく)性を悪用した攻撃の仕組みを解説し、同社の「Moving Target Defense」(MTD)技術を使ってこの攻撃を防止できると強調した。

Zoomは、新型コロナウイルス感染症(COVID-19)の世界的な感染拡大に伴うリモートワークの急速な導入拡大を背景に、ユーザーが一気に増加したが、セキュリティ上の問題が多数発覚した。これを受け、Google、SpaceX、NASAなどが、従業員や職員によるZoomの利用を相次いで禁止している。

Morphisecが発見した脆弱性を悪用すれば、攻撃者は、会議参加者に一切知られることなく、Zoomセッションを自由に記録し、チャットテキストを入手することが可能になる。

この攻撃は、マルウェアがユーザーを介さずに、Zoomプロセスにコードを注入することでトリガーされる。また、ホストが参加者による記録機能を無効にしていても、攻撃者はZoomセッションを記録できる。参加者は、セッションが記録されているという通知を受けず、マルウェアが出力を完全に制御してしまう。

Zoomの資格情報は既に大量に盗まれており、ダークウェブでは50万件以上のアカウントが購入可能だ。このため、Zoomセッションがスパイされる危険が高まっているといえる。

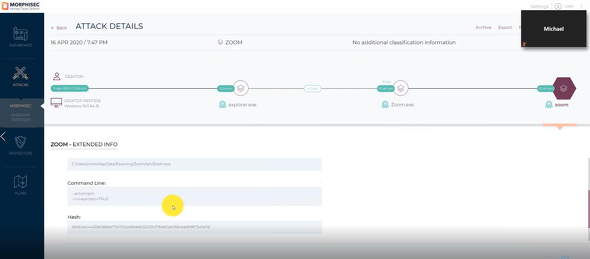

Morphisecは、自社が発見したセキュリティ脆弱性と、それがどのように狙われるかをZoomに報告、説明済みだ。さらに、このZoomマルウェアの仕組みを解説するため、攻撃シミュレーションのデモ動画を公開している。

攻撃のステップ

- マイケルが、会議の招待状をサリーに送る。

- サリーが招待状を受け取り、マイケルとのZoomセッションに入る

- マイケルが、「メッセージが送受信できるようになり、サリーが返事を送れる」ことを知らせるチャットを送信する。

- サリーがマイケルに、セッションの記録を依頼する。マイケルは機密情報を共有しようとしているため、参加者の記録権限を無効にし、このリクエストを拒否する。

- サリーが、セッションの記録をトリガーするマルウェアを起動する。サリーは画面上で、セッションが実際に記録されていることを確認できる。だが、マイケルのホスト画面では、セッションが記録されていることは分からない。

- セッションが終了すると、マルウェアはZoomを操作し、サリーが選択した場所に、セッションの不正な記録を送る。これでサリーは、復号されたセッション全体にアクセスできるようになる。その中には、記録されることが想定されていなかったチャットや、共有された全ての動画が含まれる。ウェブカムが使われていた場合は、サリーはその動画も入手できる。

注:通常のセッションでは、ホストがZoomセッションを記録し始めると、セッション参加者は、記録されていることを通知される。また、マイケルは通常、サリーや誰かが勝手にセッションを記録しようとした場合、記録権限を無効にできる。さらに、ビルトインされた記録アプリにより、誰でもローカルにZoom会議を記録できるが、Zoomマルウェアは、Zoomが最小化されていても、あらゆるものをエクスポートできるという点が異なる。

Morphisecは、Zoomのように、信頼され、広く使われているコラボレーションアプリケーションを悪用し、情報を盗み出すこうした攻撃は、憂慮すべきだと述べている。他の記録ソフトウェアとは異なり、このように信頼されているアプリケーションは、検出ロジックをすり抜けてしまうからだ。

またMorphisecは、攻撃者が類似の攻撃手法を使ってZoomをリモートアクセスツール(RAT)に変え、リモートからシステムを乗っ取る恐れもあると警告する。さらに、シグネチャベースの従来のウイルス対策ソフトウェアはこの種の侵害に無防備だと指摘している。だが、MorphisecのMoving Target Defense(MTD)技術は、こうした脅威を防げる数少ないソリューションの一つだと述べている。

Zoomマルウェアをおとりにおびき寄せるMTD技術

デモ動画で紹介されているように、Morphisecは攻撃シミュレーションを2回実施し、2回目では、Morphisecエージェントを使ってZoomを保護した。そのアプローチは、メモリリソースを悪用しようとするこうしたマルウェアのような攻撃を、MTD技術によって無力化するというものだ。

シミュレーションでは、「ASR(Attack Surface Reduction:攻撃表面の縮小)」や「Windows Defender Antivirus」といった「Windows 10」のセキュリティ強化機能が全て有効化されているが、Zoomマルウェアはこれらの機能を完全に回避する。

だが、2回目の攻撃シミュレーションでは、サリーは攻撃を試みるが、失敗する。MTD技術によって、攻撃に必要なメモリ内容が隠され、変更されているからだ。サリーは実際には、こうしてMTD技術が作った“おとり”に対して攻撃を仕掛けていた。このおとりはアラートをトリガーし、詳細調査のためにあらゆるフォレンジックデータをコンソールに送信するようになっている。

Morphisecは、新型コロナウイルス感染症の影響で、リモートコラボレーションツールの需要が急増する中、攻撃者はZoomのようなコラボレーションアプリケーションを標的として狙っているとの認識を示し、次のように指摘している。

「こうしたタイプのアプリケーションは、パッチのサイクルが非常に長いことから、インメモリの分かりにくいマルウェア攻撃を決定的に防ぐレイヤーが緊急に必要とされている。そこで極めて重要な役割を果たすのが、MorphisecのMTD技術だ」

関連記事

「ZoomとMicrosoft製品の2強」 J.D. パワーが日米でWeb会議システムを調査

「ZoomとMicrosoft製品の2強」 J.D. パワーが日米でWeb会議システムを調査

ジェイ・ディー・パワー ジャパンは、Web会議システムに関する消費者調査の結果を発表した。日本は、Web会議を利用し始めた時期は2020年2月以降が61%。新型コロナウイルス感染症が収束した後も、テレワークという働き方があってもよいと回答した割合は80%だった。 機能が進化するWeb/ビデオ会議クラウドのZoom、2020年中にクラウドPBX、大阪データセンターを提供へ

機能が進化するWeb/ビデオ会議クラウドのZoom、2020年中にクラウドPBX、大阪データセンターを提供へ

新型肺炎との関連でも注目されるクラウドWeb/ビデオ会議サービスのZoomが2020年3月5日、日本における事業の状況と、製品の進化について説明した。2020年中にクラウドPBXサービスを提供開始する。また、大阪データセンターを稼働開始し、高度な可用性ニーズに対応するという。 機械学習でMicrosoftがセキュリティバグを判定、高い精度が特徴

機械学習でMicrosoftがセキュリティバグを判定、高い精度が特徴

Microsoftは、教師あり機械学習を活用することにより、セキュリティバグの特定と分類の精度を大幅に向上させたと発表した。開発時、さらには運用後の改善にはセキュリティ専門家の協力を仰ぐことが不可欠なのだという。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ