フローチャートで分かる、貴社のテレワークに最適なVDI代替の選定ガイド:テレワーク時代のWeb分離入門(終)

VDI代替ソリューションの分類や、それぞれの仕組み、検討ポイントなどを解説する連載。最終回は、VDI代替ソリューションの方式選定における4つのポイントを解説して、各方式を比較します。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

VDI(仮想デスクトップ)代替ソリューションの分類や、それぞれの仕組み、検討ポイントなどを解説する本連載「テレワーク時代のWeb分離入門」。第1回、第2回でテレワークとWeb分離の方式の特徴を解説しました。最終回となる今回は、方式レベルでの選定方法を紹介します。

今回のゴール

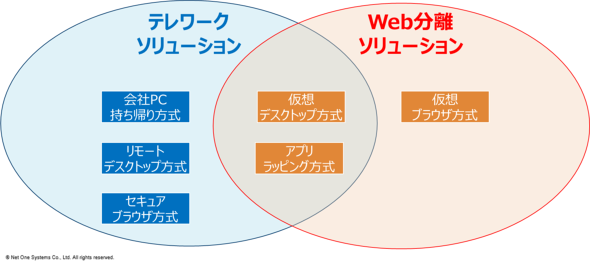

用途の観点で各方式を分類すると下図のようになりますが、どんな組織にも共通する「おススメの方式」はありません。

今回は、読者の皆さんが自組織にマッチする方式を選定できる状態をゴールとして、「結局、どれを選べばいいのか」という疑問に回答します。

4つのポイント

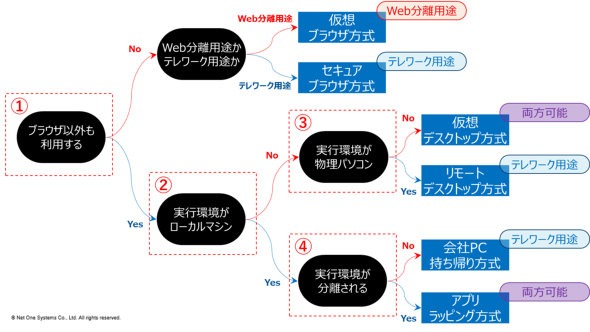

これまで多くのユーザーと会話してきた経験から、おおよそのケースで次の4つのポイントに論点が集約されます。

- ブラウザだけで業務が完結するかどうか

- データを処理するマシンがローカルマシンで大丈夫かどうか

- データを処理するマシンが物理PCで大丈夫かどうか

- 実行環境が分離されている必要があるかどうか

これらを基に、方式選定に使えるフローチャートを作ってみました。

【ポイント1】ブラウザだけで業務が完結するかどうか

「ブラウジングだけを安全に実行できればよいのか、それともブラウザ以外のアプリも安全に利用させたいのか」という業務特性に関わる要件です。

テレワーク用途では、前者でよければセキュアブラウザ方式に、後者でよければそれ以外の方式にふるい分けできます。Web分離用途では、前者が仮想ブラウザ方式、後者がそれ以外の方式となります。

【ポイント2】データを処理するマシンがローカルマシンで大丈夫かどうか

次に、「情報漏えい対策をどこまで強固なものにしたいか」という観点での要件です。

プログラムの実行環境が手元のPCとなる場合、データも手元のPCに保存されます。つまり、手元のPCを盗まれた場合、保存されているデータも盗まれてしまいます。

「ディスクを暗号化している、生体認証を有効にしている、だから大丈夫」と言い切れるならいいかもしれませんが、「技術の進歩によって将来的に突破されるかもしれない」といった懸念を払拭(ふっしょく)できない場合、仮想デスクトップ方式やリモートデスクトップ方式のように、遠隔にあるマシン上で作業できる仕組みを導入する必要があります。

その一方、将来の懸念よりも、例えばコストなど別の部分を重視したい場合は、会社PC持ち帰り方式(VPN方式)やアプリラッピング方式がマッチするでしょう。

なお一般的に、リモートデスクトップ方式とVPN方式はテレワーク用途のみで導入されますが、仮想デスクトップ方式とアプリラッピング方式は、テレワークとWeb分離、どちらの用途にも利用できます。

【ポイント3】データを処理するマシンが物理PCで大丈夫かどうか

【ポイント2】で「遠隔にあるマシン上で作業させたい」となった場合は、3番目の検討事項として、業務継続性を考えるとよいでしょう。

リモートデスクトップ方式の場合、社内の自席にPCが物理的に存在することが前提です。そのため、自席PCが故障したときに「何もできない」状況になります。

一方、仮想デスクトップ方式の場合、マシンが仮想化されており、多くの環境において仮想マシンが動作しているサーバ群はn+1などの方式で冗長化されています。そのため、非常に強い障害耐性があります。

障害耐性を高めたい場合は、仮想デスクトップ方式がベストです。業務が停止するなどのリスクを運用でカバーできる場合は、リモートデスクトップ方式を選ぶことになるでしょう。

【ポイント4】実行環境が分離されている必要があるかどうか

【ポイント2】で「手元のマシン上で作業させてもOK」となった場合、3番目の検討事項として、再度情報漏えい対策について考えます。【ポイント2】では、PCごとデータが盗まれてしまった場合を想定しましたが、ここではプログラムの実行そのものに対するリスクを検討します。

手元のPCでプログラムを実行するということは、つまり「端末の脆弱(ぜいじゃく)性を突いたゼロデイ攻撃を受けるリスクが存在する」ことです。脆弱性を突いた攻撃を受けると、多くの場合、情報を抜き取られてしまいます。

従って、例えばVPN方式を導入する場合、「EDR(Endpoint Detection and Response)で脆弱性攻撃対策を実装する」「端末のロックダウン化によってデータを保存させない」「実行できるプログラムを制限する」「屋外の公衆Wi-Fiを利用できないように制限する」「多要素認証を導入する」などの対策を併せて導入する必要があります。

このような徹底した対策を継続して運用できる組織に限ってはVPN方式も有効な選択肢ですが、筆者としては安易なVPN方式の導入を推奨することはできません。

VPN方式は安価かつ容易に導入できるので、昨今のテレワーク需要が高まる状況では、多くの組織で上記のような徹底した対策を取らずに導入してしまったと思います。取り急ぎの暫定処置としてVPN方式を導入してしまった場合は、これを機に腰を据えて見直してみてはいかがでしょうか。

- 参考リンク:日本経済新聞「在宅時代の落とし穴 国内38社がVPNで不正接続被害」

また、国内に限った話ではありませんが、Verizon Communicationsのレポートによると、やはりVPNトラフィックが増加傾向にあるようです。VPN方式の普及に伴って、悪意ある攻撃者による被害数も増加すると思います。

- 参考リンク:Verizon Communications「Verizon Network Report」

それぞれの方式の比較

ここまで、要件をベースとした考え方を記載しました。選定すべき方式が大まかに見えてきたところで、ここからはそれぞれの方式を横に並べて、共通の項目に沿って比較します。

この比較によって、方式選定の次のステップとなる製品選定において「見落としがちな落とし穴を見つけて対策を考える」といった検討を具体的に進めることができると思います。

以降の表の見方を説明しておきます。緑塗りのセルがポジティブな内容、赤塗りのセルがネガティブな内容、黄塗りのセルはどちらともいえない内容です。また、それぞれの表の下部には、主に赤塗りのセルに関する特記事項を記載しています。

なお単純に、緑塗りセルの多い方式が優れているわけではありません。対象業務の内容やコスト、運用体制、セキュリティ、業務継続性など、いろいろな観点からトレードオフで方式を選定することになります。

できる作業

仮想ブラウザ方式とセキュアブラウザ方式では、例えばファイルサーバの操作といった、ブラウザ以外のアプリは使えません。多くの場合、Windowsの統合認証などWindowsに依存する機能も利用でません。

また、印刷に関しても確認が必要です。製品ごとにサポート内容に差が出るポイントなので、方式選定の次のステップとなる製品選定の段階で確認した方がよいでしょう。

コスト

会社PC持ち帰り方式(VPN方式)とリモートデスクトップ方式は、端末のアップデート、故障時の交換など、端末台数が増えるに従って、それに対応できる人員数を確保する必要があるので、運用コストが増大する傾向にあります。

その半面、仮想デスクトップ方式は初期コストが高額ですが、メンテナンス対象はマスターOSのみであり、仮想マシンを一気に展開できるので、運用員の集約化が可能です。

VDIの運用ナレッジが豊富なSIerに依頼することで、作業内容の質を落とさずにコストを圧縮できる効果が期待されます。

運用

仮想ブラウザ方式やアプリラッピング方式、セキュアブラウザ方式は、「Webページが正常に表示されるかどうか」などの動作確認を、あらかじめ実環境で実施しておく必要があります。この動作確認は、運用フェーズにおいても継続する必要があります。

また、特に仮想ブラウザ方式は、「ブラウザタブを開き過ぎるとサーバ基盤の負荷が高騰してWebページの閲覧速度が急激に低下する」といったサイジング関連のトラブルが発生しやすくなります。

セキュリティ

マルウェア対策については、会社PC持ち帰り方式(VPN方式)やリモートデスクトップ方式、仮想デスクトップ方式は、EDRやアンチウイルスソフトの導入などが別途必要です。一方、仮想ブラウザ方式やアプリラッピング方式、セキュアブラウザ方式は、「利用終了後に環境ごとデータを削除する」「exe形式のファイルの実行を禁止する」などの機能を標準で実装しています。

重要情報の盗聴については、リモートデスクトップ方式や仮想デスクトップ方式、仮想ブラウザ方式(画面転送型)は、画面転送型なので、暗号化通信が仮に復号されたとしても、実データが盗聴されることはないという強みがあります。

最後に、不正アクセスについては、多要素認証システムと組み合わせるなどの対策がどの方式でも必要です。ログインに関わる操作が増えることで利便性は低下しますが、昨今の状況を鑑みると、多要素認証の導入は必須といえます。

おわりに

これで3回にわたる連載は終了です。いかがだったでしょうか。

セキュリティと利便性はトレードオフの関係にありますが、筆者は「仮想デスクトップ方式」と「仮想ブラウザ方式」がバランスの良い方式だと思います。

仮想デスクトップ方式と仮想ブラウザ方式は、「導入によってセキュリティレベルを大きく低下させることはない」という点が最大のポイントです。その上で、仮想デスクトップ方式には「従来のクライアントOSと同じように利用できる」という汎用(はんよう)性の高さがあり、これが他の方式より優位な点となっています。一方、仮想ブラウザ方式は、用途が限定されるものの、ユーザーにとっては利便性が高く、初期コストの観点では仮想デスクトップよりも導入しやすいので、Web分離の第一の候補になってくると考えます。

最後に少しだけ私見を述べましたが、本連載が、暫定的に導入したテレワーク環境の見直しや、さらなる社内ネットワークのセキュリティ強化を検討している方々のお役に立てば幸いです。

筆者紹介

根本 幸訓

ネットワンシステムズ株式会社 ビジネス開発本部 第2応用技術部

明治大学 法学部 法律学科 出身。2011年、ネットワンシステムズ入社。文系街道まっしぐらの青春時代をへて同社に営業職として採用されるも、意外と技術が好きだったことが分かり、CCNPを取得して技術職に転身。文教・自治体市場を担当するエンジニアとして、幅広い分野の提案、設計、構築を経験。

得意分野はネットワーク、セキュリティ、サーバ、ストレージなどICTインフラ全般。文系の立場で分かりやすく表現することを心掛けている。現在の部署に異動後は、幅広い知識とフロンティアスピリットを生かし、時代のニーズにマッチした「良いモノ・サービス」の発掘、評価、検証、情報発信に取り組んでいる。

趣味はバイクとキャンプとダイビング。コロナ禍で禁煙に成功。

関連記事

テレワーク方式を8つに分類し、それぞれの特徴を解説 総務省がテレワークセキュリティに関する手引きを公表

テレワーク方式を8つに分類し、それぞれの特徴を解説 総務省がテレワークセキュリティに関する手引きを公表

総務省は、テレワークを実施するに当たって最低限のセキュリティを確実に確保するための手引き「中小企業等担当者向けテレワークセキュリティの手引き(チェックリスト)」と、設定内容を解説する資料を公表した。 今の境界防御セキュリティは古くて無駄になる?――テレワークをきっかけに始めるゼロトラスト導入、3つのポイント

今の境界防御セキュリティは古くて無駄になる?――テレワークをきっかけに始めるゼロトラスト導入、3つのポイント

アイティメディアは2020年9月7日にオンラインで「ITmedia Security Week 秋」を開催した。本稿では、ラックの仲上竜太氏の特別講演「ニューノーマル時代のゼロトラストセキュリティのはじめ方」を要約してお伝えする。 コロナ禍でプライバシーマークとISMSが注目される? JIPDECとITRが「企業IT利活用動向追跡調査2020」の結果を発表

コロナ禍でプライバシーマークとISMSが注目される? JIPDECとITRが「企業IT利活用動向追跡調査2020」の結果を発表

JIPDECとITRが実施した「企業IT利活用動向追跡調査2020」によると、テレワークや在宅勤務制度を整備した企業の割合が、2020年1月に実施した調査よりも約15ポイント増加した。電子契約を採用済みの企業は、2020年1月時点と変わらず約4割だった。

Copyright © ITmedia, Inc. All Rights Reserved.