「仮想デスクトップ一択」ではない――テレワークのVDI代替ソリューションにはどんなものがあるのか:テレワーク時代のWeb分離入門(1)

VDI代替ソリューションの分類や、それぞれの仕組み、検討ポイントなどを解説する連載。初回は、主にテレワーク用途で利用できる方式について。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

昨今のエンタープライズネットワークではテレワーク(リモートワーク)への対応が急務となっていますが、この対応は、ともすればセキュリティレベルを引き下げてしまう恐れがあります。従って、「Web分離」(インターネット分離)をはじめとする情報漏えい対策も同時に推進する必要があります。これらをひとまとめに解決できるソリューションが、「仮想デスクトップ」(VDI:Virtual Desktop Infrastructure)です。VDIは事業継続性やセキュリティ対策に優れている一方で、コストが高いことも事実です。

このような状況の中、実は今、コストパフォーマンスに優れるVDI代替ソリューションが数多く登場してきています。この「VDI代替ソリューション」ですが、たくさんの製品があるため、正直、どれがいいのか、よく分からない状況になっています。とはいえ、それぞれの特長を把握した上で導入しないと、利便性の低下や、セキュリティホールの増加につながる危険性があります。

筆者はこれまで、主に自治体に向けて、VDIに代わるさまざまなソリューションを検証し、また実環境における多くの実証実験に立ち会ってきました。そこで本連載では、これまで培ってきたナレッジを基に、VDI代替ソリューションの分類や、それぞれの仕組み、検討ポイントなどを解説します。日本企業の情報セキュリティ強化の一助になればと思います。

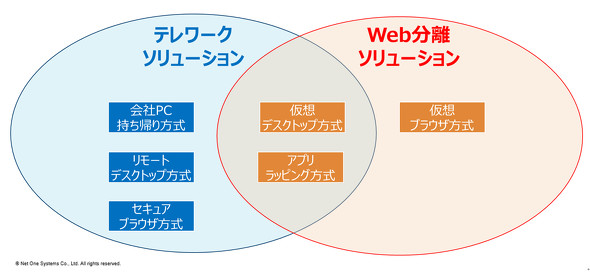

VDI代替ソリューションの全体像

まずはVDI代替ソリューションの全体像をお伝えします。数多くあるソリューションを、用途の観点から大きく2つの分類に分けます。下図のように、どちらかの用途で利用できる方式と、両方に利用できる方式が存在しています。

これらの方式を一度に全て解説するのは難しいため、3回に分けて連載します。第1回となる今回は、主にテレワーク用途で利用できる方式を取り上げます。第2回では、Web分離の用途で利用できる方式について解説します。最後となる第3回では、それぞれの方式の選定方法を紹介します。

なお、各方式の名称は総務省のガイドラインで提示されている用語におおよそ統一していますが、「仮想ブラウザ方式」など一部、独自の表記を使用します。

- 参考情報:総務省「テレワークセキュリティガイドライン第4版」

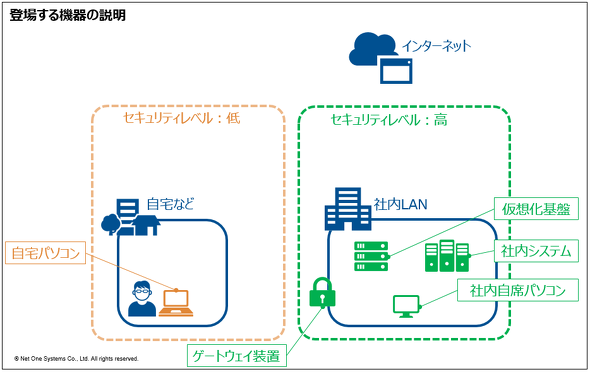

※以降の各方式の説明で用いる図に登場するアイコンは下記の意味を持ちます。

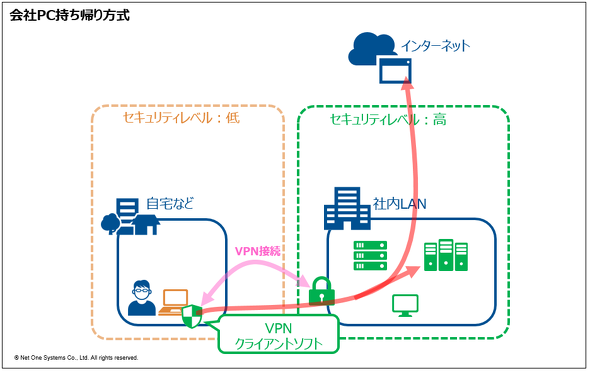

会社PC持ち帰り方式(VPN方式)

この方式は、会社から持ち帰ったPCを使って、自宅から社内にVPNで接続して、社内の業務システムなどを利用する方式です。低コストですぐに実装できるため導入しやすい半面、情報漏えいや不正利用など、セキュリティリスクが非常に高い方式です。

ディスクの暗号化、PCのロックダウン化(PCの書き込み処理制限)など適切な対策と組み合わせた上で慎重に運用する必要があります。端末紛失の可能性もあるため、相談窓口などの体制面、運用面の検討も同時に進める必要があります。コロナ禍への対応で暫定的に本方式を導入している場合は、これを機に、セキュリティの強化や、別の方式の検討を進めてみてはいかがでしょうか。

(余談1)自宅のPCから社内にアクセスしていませんか?

コロナ禍の暫定措置

本稿のテーマから外れて、少し余談です。

「会社PC持ち帰り方式(VPN方式)」に関連するトピックですが、昨今の情勢下では、社給PCを自宅に持ち帰るのではなく、社員の個人所有のPC(自宅のPC)にVPNソフトを導入して会社のネットワークに接続する形態を、やむを得ず暫定的に採用しているケースが多くあるのではないでしょうか。

私物ならではのジレンマ

この場合、情報漏えいリスクや社内LANへのウイルス侵入リスクなど、危険性が非常に高い状況になるので、何らかのセキュリティ対策が必須です。このとき、例えばVPN方式で紹介した端末のロックダウン化を行うとすると、今度は自宅PCをプライベートな用途で利用できなくなってしまい、それはそれで大きな支障が出てしまいます。

従って最低限の次善策として、MDM(モバイルデバイス管理)、DLP(Data Loss Prevention)、検疫システムなどを組み合わせて、アンチウイルスソフトが導入されているかどうか、最新のOSパッチが当たっているかどうかなど、最低条件を満たさないと社内ネットワークに接続できないようにした上で、各種の情報漏えい対策をしっかり施す必要があります。

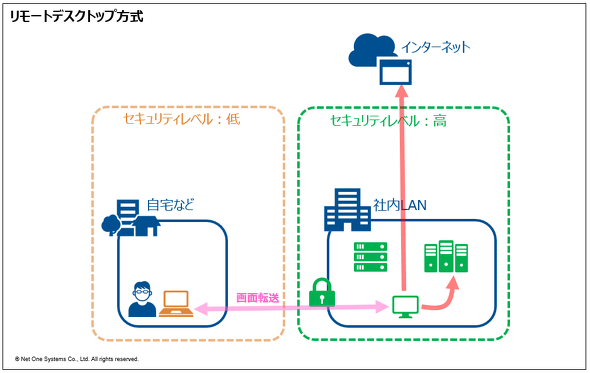

リモートデスクトップ方式

この方式は、自宅のPCから社内の自席PCに接続して遠隔操作する方式です。データは社内の自席PCに保存されるため、情報漏えいのリスクをVPN方式より低減できるメリットがあります。

その一方で、リモートデスクトップが不正に利用されたときの影響範囲が大きくなるため、徹底した不正利用対策が必要です。また、自席PCが故障するとリモートワークが数日間できなくなってしまうため、事業継続性の観点からもリスクが存在します。

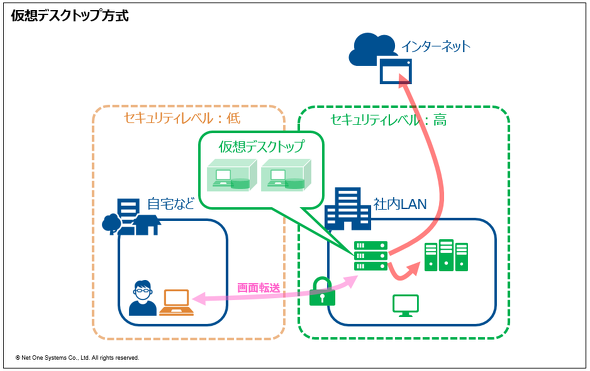

仮想デスクトップ方式(VDI方式)

この方式は、サーバ仮想化基盤の中で展開されたWindowsなどの仮想マシンを自宅のPCから遠隔操作する方式です。リモートデスクトップ方式と同様に、使い慣れているOSを利用できるため、新しくシステムの使い方を覚える必要のない点が大きなメリットです。

その一方で、VDIを導入した企業からは以下のような声をよく耳にします。

- 各種ライセンス費用をはじめとする導入コスト、維持コストが高い

- 使いたいときにすぐに利用できない(認証の手間、プロファイル情報の読み込み遅延など)

こういった背景から、最近はVDIに代わる仕組みとして、後述するアプリケーションラッピング方式や仮想ブラウザ方式がよく検討されるようになってきました。

アプリケーションラッピング方式(アプリラッピング方式、内部隔離方式)

仮想デスクトップ方式を導入して苦労している企業から注目されている方式の一つが、アプリケーションラッピング方式です。

仮想デスクトップ方式は、どこかのサーバ上で動いている仮想マシンを遠隔操作するものでしたが、アプリケーションラッピング方式は、どこかのサーバ上ではなく、手元の自宅PC内で仮想マシンを稼働させるイメージです。厳密には仮想マシン(あるいはサンドボックス)というより、「手元のPCの中に仮想的な隔離領域を作成する」仕組みであることが多いです。

仮想デスクトップ方式のように大規模なサーバ基盤が不要であるためコストを大幅に低減できる点がメリットとなります。その半面、隔離領域上で正常に動作しないアプリケーションがある可能性が高いため、メーカーのサポート体制や対応方針に大きく左右される点がポイントとなります。

セキュアブラウザ方式

この方式をシンプルに表現すると、「アプリケーションラッピング方式のブラウザしか使えない版」です。自宅のPCの中に作成された隔離領域の上で専用のブラウザを起動して利用する仕組みなので、メリットはアプリケーションラッピング方式と大枠で同様です。

その一方で、この方式特有のデメリットとして下記のような制約があります。

- 独自開発されたブラウザなので、特定のWebページを正常に表示できない恐れがある

- ファイル操作や非ブラウザアプリの利用など、ブラウザでできない業務には利用できない

(余談2)ゼロトラストネットワーク、という選択肢も

より高度なコントロールを、よりお手軽に

最近では、「ゼロトラストネットワーク」の流行に伴って、IDaaS(ID as a Service)などを活用してユーザーIDを識別できるようにした上で、「UEBA(User and Entity Behavior Analytics)」と呼ばれるソリューションと連携させて個々のユーザーの操作履歴などをリスク評価して、動的に機密情報へのアクセスを制限するような仕組みを実装できるようになってきました。

連載第2回で紹介する仮想ブラウザ方式に属する製品も、ゼロトラストのコンポーネントとして挙げられることが多い「SWG(Secure Web Gateway)」として利用できるものがあります。また、VPN方式をゼロトラスト的に拡張したソリューションとして、「SDP(Software Defined Perimeter)」と呼ばれるものもあります。こちらはファイアウォールベンダーが従来のファイアウォール製品のVPN機能をエンハンスして提供しているケースが多い印象です。

SASE市場の状況とポイント

今回はゼロトラストの記事ではないため、用語だけの紹介ですが、ここまでで出てきた、DLP、UEBA、SWG、SDPなどのソリューションを組み合わせた概念(ないしはサービス)を「SASE(Secure Access Service Edge)」と呼びます。

Cisco SystemsやPalo Alto Networksは自社製品のVPN機能をサービスとして提供しているSDPを主軸にSASE化(より包括的なゼロトラストセキュリティ機能の実装)を進めていたり、Menlo SecurityなどのWeb分離ソリューションベンダーはSWGを主軸にSASE化を進めていたり、CATO NetworksなどのSD-WANベンダーもSASEサービスを提供していたり、といったように、まさに今、各メーカーがSASE市場の覇権を争っている状況です。

SASEの導入を検討されている場合は、そのサービスのもともとの由来(出発点となっている機能またはサービス)を調べてみると、他のサービスとの違い(強みや弱み)が把握しやすくなると思います。

ゼロトラストの定義や考え方はまだ統一されていない状況ですが、まずは下記の情報を参照してみてはいかがでしょうか。

- 参考情報:NIST(アメリカ国立標準技術研究所)「Zero Trust Architecture」

おわりに

今回はテレワーク製品の各方式を解説してみました。仕組みについては、イメージをつかんでもらいやすいよう大幅に細部を削り取っています。具体的な考慮点については連載第3回で詳しくまとめるので、今回は仕組みや特長を大まかに把握してもらえればと思います。

次回は、テレワークと同様に注目度の高い「Web分離」について、各方式の仕組みと特長を解説します。

筆者紹介

根本 幸訓

ネットワンシステムズ株式会社 ビジネス開発本部 第2応用技術部

明治大学 法学部 法律学科 出身。2011年、ネットワンシステムズ入社。文系街道まっしぐらの青春時代をへて同社に営業職として採用されるも、意外と技術が好きだったことが分かり、CCNPを取得して技術職に転身。文教・自治体市場を担当するエンジニアとして、幅広い分野の提案、設計、構築を経験。

得意分野はネットワーク、セキュリティ、サーバ、ストレージなどICTインフラ全般。文系の立場で分かりやすく表現することを心掛けている。現在の部署に異動後は、幅広い知識とフロンティアスピリットを生かし、時代のニーズにマッチした「良いモノ・サービス」の発掘、評価、検証、情報発信に取り組んでいる。

趣味はバイクとキャンプとダイビング。コロナ禍で禁煙に成功。

関連記事

テレワーク方式を8つに分類し、それぞれの特徴を解説 総務省がテレワークセキュリティに関する手引きを公表

テレワーク方式を8つに分類し、それぞれの特徴を解説 総務省がテレワークセキュリティに関する手引きを公表

総務省は、テレワークを実施するに当たって最低限のセキュリティを確実に確保するための手引き「中小企業等担当者向けテレワークセキュリティの手引き(チェックリスト)」と、設定内容を解説する資料を公表した。 今の境界防御セキュリティは古くて無駄になる?――テレワークをきっかけに始めるゼロトラスト導入、3つのポイント

今の境界防御セキュリティは古くて無駄になる?――テレワークをきっかけに始めるゼロトラスト導入、3つのポイント

アイティメディアは2020年9月7日にオンラインで「ITmedia Security Week 秋」を開催した。本稿では、ラックの仲上竜太氏の特別講演「ニューノーマル時代のゼロトラストセキュリティのはじめ方」を要約してお伝えする。 コロナ禍でプライバシーマークとISMSが注目される? JIPDECとITRが「企業IT利活用動向追跡調査2020」の結果を発表

コロナ禍でプライバシーマークとISMSが注目される? JIPDECとITRが「企業IT利活用動向追跡調査2020」の結果を発表

JIPDECとITRが実施した「企業IT利活用動向追跡調査2020」によると、テレワークや在宅勤務制度を整備した企業の割合が、2020年1月に実施した調査よりも約15ポイント増加した。電子契約を採用済みの企業は、2020年1月時点と変わらず約4割だった。

Copyright © ITmedia, Inc. All Rights Reserved.