リクルートのセキュリティオペレーションセンターが大切にする“永続性”と“再現性”とは:ITmedia Security Week 2021冬

組織として継続可能なセキュリティ対策に大切なことは何か。リクルートSOC/Recruit-CSIRTがITmedia Security Week 2021冬で講演した。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

リクルートのセキュリティチームは、とがった才能や個性、爆発力を持つ人材が脅威の最前線で戦っている――。そんなイメージを持たれがちな同社も、実は個に依存しない、組織として継続可能なセキュリティ対策に地道ながら取り組んでいるのはあまり知られていない事実かもしれない。

リクルートSOC(Security Operation Center)のグループマネージャーを務め、Recruit-CSIRTメンバーとしても活動を続ける六宮智悟氏が、そうした“地味”な取り組みの大切さを、ITmedia Security Week 2021冬の講演「進むリモートワーク、薄れゆく境界、セキュリティポートフォリオを見直した話」で語った。

組織編成と併せてセキュリティ組織の改編を実施

不動産ポータルサイト「SUUMO」や旅行情報サイト「じゃらん」、求人サイト「Indeed」など、さまざまな領域のマッチング情報を提供するリクルートグループ。1960年に創業し、今では従業員数約4万6000人を抱える企業に成長した。同グループは2021年4月に、事業の一つであるメディア&ソリューション事業において、主要な中核事業会社や機能会社をリクルートに統合。統合された会社の一つに、六宮氏が所属するリクルートテクノロジーズがあった。

Recruit-CSIRTがリクルート傘下に統合されることも含め、六宮氏たちは事業全体にセキュリティ対策を展開できることから、統合を前向きな変化と歓迎した。

2013年に社内CSIRTとして設立され、「ひとりCSIRT」「ふたりCSIRT」などを経て、2015年に本格始動したRecruit-CSIRT。当初は優秀なメンバーによる個人プレーが中心だった同組織も、六宮氏がジョインした2017年にはマルウェアアナリストやインシデントハンドラ、フォレンジックアナリストといったメンバーがそろい、実績を重ねながら高度組織としての体裁を整えていった時期だった。

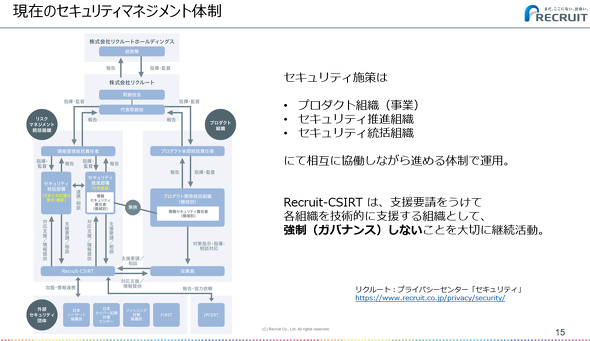

そうした中で迎えた2020年、翌年の統合に向け、「3線ディフェンス」の考え方を取り入れてセキュリティ組織を改編することになった。3線ディフェンスは、事業部門、管理部門、内部監査部門を3つの防衛線と定義し、それぞれに持たせるリスク管理機能を整理するセキュリティモデルだ。

リクルートの場合、リスクマネジマント統括組織内の統括室が2線としてルールの策定や順守状況を評価するとともに、推進室が1線であるプロダクト組織がルールの装着、順守を自律的にするために統制する。その中で、SOCは2線として品質保証の共通機能となるアラート監視などを提供し、Recruit-CSIRTは1線と2線の代表者が密に協働しながらリスクの特定と対策、技術支援などを実施する枠組みに設置された。

セキュリティ対策の見直しのきっかけ

実はその約2年前となる2018年夏、六宮氏たちは転機を迎えていた。国際競技大会の公式スポンサーとなったことで攻撃者からの目線に変化が想定されること、セキュリティ関連のハードウェアなどで保守終了が近づいていること、執務環境が変化して機器増設などの追加投資が必要になったこと、脅威のランドスケープが変化していることなど、さまざまな事象が重なり、これらを解決するために土台となるセキュリティ対策を見直すことにしたのだ。

早速、六宮氏は当時のトップにその旨を提案した。すると、個別の対策では判断がしづらいので、中長期方針の総論としてポートフォリオを見直すのはどうかと提起されたという。

六宮氏は、「Recruit-CSIRT立ち上げから約5年間、思いを共有する仲間を増やしながら、方向を同じにしてひたすら走り続けてきたが、そろそろ中長期方針で見直す次の段階に来たと感じた」と振り返る。

こうしてセキュリティ対策の見直しが始まった。同社では、守る環境を情報区画として次の3つに分類し、境界防御を展開していた。

- 最重要と定義される情報:接続申請必須、接続には専用端末の利用と専用区画への入室が必要、作業は録画され監査対象となる、など

- 重要と定義されている情報:接続にVDIなど専用端末が必要、情報持ち出しは原則禁止で監視、監査の対象になる、など

- それ以外の情報:一般的なセキュリティ対策を実装

その中から、見直しが必要な区画を執務環境に深く関わる2つ目と3つ目に設定。業務で利用する約7万のエンドポイントをマルウェア感染やサポート詐欺、アカウント侵害といったセキュリティリスクから守る施策を再検討することにした。

重要なことは“特別なことはしない”こと

もっとも、六宮氏は「特別なことは何もしていない」と言う。

「リスクシナリオや現対策状況の整理、リスク対応の言語化、コスト最適化などから施策の向かうべき姿の提案といった観点に沿って、データ保護状況の整理、起きてはならないインシデントの再定義、セキュリティ要求の言語化、レジリエンスの評価、セキュリティポートフォリオの見直しを実施。地道なアップデートに取り組んだだけだ」(六宮氏)

その見直しの過程で六宮氏たちが大切にしたことは、永続性と再現性だ。「リクルートだからできること、うちには“まね”(再現)なんてできないと、できる限り言われないようにしたかった」のが理由だ。

リスクシナリオの整理では、付箋を使いながら、いま何が対策できており、何ができていないのかを洗い出し、リスクシナリオを選定。そのシナリオで想定される影響、現状の対策ではどこまで対応可能か、将来的にどのような施策をとるべきかなどを整理した。

現対策状況の整理では、サイバーキルチェーンと現状の対策をマッピングし、何が実施できているのかを攻撃フェーズごとに整理。また、発生しているイベントやインシデントがどれくらいあるのか、頻度も1つずつ検証していった。

そしてポートフォリオの見直しでは、保護対象の情報区間に基づき、それぞれの領域での方針を策定。施策を継続するのかどうか、追加するのかどうか、廃止して入れ替えるのかどうかという3つの項目で整理した上で、各領域の方針を最適化した。

今回見直しの対象となった情報区間の2つ目(重要と定義されている情報)と3つ目(それ以外の情報)については、前者を情報の利活用を許容する攻めの領域に、後者を守りの領域に定義し、現状を評価した上で、抑止や予防、検知、回復の各フェーズで重視すべき点を列挙。コストを含めて丁寧に見直していった。

見直しの結果、開発休止の判断に至ったものもある。その一つが、マルウェアの解析環境「Odoriba」だ。開発当時と比べて今は動的解析サービスも多く提供されており、永続性と再現性の観点から機能、コスト、運用を比較検討した結果、開発を休止することにしたという。「開発メンバーがずっとチームに在籍し続けるわけではない。今後を考え、休止を判断した。内製化で培った知見は、今はサービス選定で生かされている」(六宮氏)

コロナ禍で環境一変、永続性と再現性の真価を確認

セキュリティ対策の見直しは3カ年計画で着々と進められていた。しかし2020年、コロナ禍によってリクルートは全社的にテレワークに移行した。境界防御をメインに見直しを実施していた六宮氏たちは、その前提が覆され、リスクシナリオも一から見直さなければならないのかと、戦々恐々した。

だが、蓋を開けてみたら、大きな見直しは不要だった。そもそも外部境界が崩れた場合に備えてエンドポイントの保護を強化する方向で見直しており、その発想はテレワーク環境のセキュリティ対策に通じる部分が多かったからだ。

「あのときは正直、かなり焦った」と苦笑いする六宮氏は、「環境に急激な変化が起こっても施策の軌道修正を微調整で実現できたことは、永続性と再現性のある取り組みだったから」とその理由を明かした。図らずも取り組みの真価を確認する結果となったのだ。

「永続性や再現性は、固定化(ルーティン化)することではなく、平時から自組織の状態、脅威動向について地道にアップデートする能力や仕組みのことだ。1つの事件を10の力で解決するよりも、3つの事件を8割で解決できる組織を創ることの方が、われわれの望む理念も、これから先も継続していけるとは考えられないか。自組織の状態、脅威動向について地道にアップデートできる地道な能力や仕組みを持つことも大切」(六宮氏)

もちろん、ワクワクすることや面白いことに取り組むことをやめるつもりはない。永続性と再現性の取り組みは2021年度で一段落するので、走りだす準備をしている。手始めに、2022年1月開催予定の「Japan Security Analyst Conference」で、「国内悪性プロキシサービスとの闘争」というタイトルで、1年かけて約50万IPアドレスを分析した結果についてセキュリティチームのメンバーが講演する予定だ。

関連記事

SOCがSplunkログ基盤の移行先にAWSを検討したワケ

SOCがSplunkログ基盤の移行先にAWSを検討したワケ

リクルートのSOCによるログ基盤クラウド化検討プロジェクトの概要や失敗談、そこから得た学びを紹介する連載。初回は、背景や概要、AWSで検証した理由などについて。 セキュリティログ分析基盤におけるクラウド活用、組織体制、メンバー育成のポイント

セキュリティログ分析基盤におけるクラウド活用、組織体制、メンバー育成のポイント

セキュリティ業務における「ログ」と、その分析基盤の活用について解説する連載。最終回は、クラウド活用、組織体制、メンバー育成のポイントを紹介します。 「おれたちは日本一のCSIRTになる!」――リクルートのCSIRT飲み会に潜入してみた

「おれたちは日本一のCSIRTになる!」――リクルートのCSIRT飲み会に潜入してみた

「サイバーセキュリティの世界において、重要な情報は全て飲み会で交換されている」、そんなウワサが本当なのかを確かめるべく、「セキュリティ飲み会」に潜入し、その実態を探る実験的企画。今回は「リクルートテクノロジーズ編」だ。

Copyright © ITmedia, Inc. All Rights Reserved.

リクルート セキュリティ統括室 セキュリティオペレーションセンター インシデントレスポンスグループ グループマネージャー / GCTI 六宮智悟氏

リクルート セキュリティ統括室 セキュリティオペレーションセンター インシデントレスポンスグループ グループマネージャー / GCTI 六宮智悟氏

現対策状況の整理(六宮氏の講演資料から引用)

現対策状況の整理(六宮氏の講演資料から引用)