ダウンロードした「VBAマクロ」、Microsoftがデフォルトでブロックへ:2022年4月から順次適用

インターネットからダウンロードしたWordファイルやExcelファイルがVBAマクロを含んでいた場合、セキュリティリスクが高い。Microsoftは従来の取り組みを一歩進め、このようなVBAマクロをデフォルトでブロックし、ボタンをクリックするだけではVBAマクロを有効にできないようにする。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

Microsoftは2022年2月7日(米国時間)、ユーザーがインターネットから入手したVBA(Visual Basic for Applications)マクロ(以下、マクロ)を既定でブロックする予定だと発表した。Windows版「Microsoft Office」の「Microsoft Access」「Microsoft Excel」「Microsoft PowerPoint」「Microsoft Visio」「Microsoft Word」の各アプリケーションに影響が及ぶ。

Microsoftは2022年4月初めから「バージョン2203」で、変更を展開する。「最新チャネル(プレビュー)」から始め、他の更新チャネル(「最新チャネル」「月次エンタープライズチャネル」「半期エンタープライズチャネル」など)でも順次展開していく。

さらに、永続版Officeの「Office LTSC」「Office 2021」「Office 2019」「Office 2016」「Office 2013」にも、この変更を適用する計画だ。

なぜブロックするのか

これまでのMicrosoftの対応は限定的だった。インターネットからダウンロードしたOfficeファイルをユーザーが開くと、読み取り専用の保護ビューでメッセージバーとともにファイルを表示する。ユーザーがボタンをクリックするだけで、マクロを有効にできるようにしてきた。

だが、攻撃者がOfficeファイルに悪意あるマクロを仕込んで配布し、ユーザーが気付かずに有効にする可能性があった。マルウェアのインストールや個人情報の漏えい、データの損失、リモートアクセスといった深刻な影響が生じる恐れがある。

Microsoftはこのような危険を重視し、インターネットからダウンロードしたファイルにおけるマクロの有効化を、より困難にする必要があると判断した。

新しいメッセージバーとマクロの有効化

2022年4月以降のマクロの扱いは次のようなものだ。ユーザーがマクロを含む添付Officeファイルを開いたり、マクロを含むOfficeファイルをインターネットからダウンロードしたりすると、「VBAマクロファイルのソースが信頼できないため、マクロの実行がブロックされた」ことを知らせるメッセージバーが表示される。

図右側の[Learn More]ボタンをクリックすると、(1)マクロを使うことによるセキュリティリスク、(2)フィッシングやマルウェアを防ぐ安全対策、(3)ファイルを保存し、「Mark of the Web」(MOTW)を削除して、マクロを有効化する方法を説明したページが表示される。

ユーザーがファイルを信頼できない場所(インターネットや制限付きゾーン)から入手したときに、Windowsがファイルに追加する属性がMOTWだ。ただし、NTFSファイルシステムにファイルを保存した場合にのみ追加される。FAT32フォーマットのデバイス上のファイルには、MOTWが追加されない。

IT管理者向けオプションもある

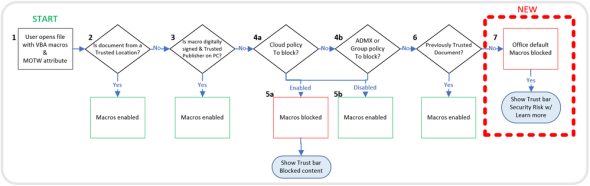

Officeファイルでマクロを実行するかどうかを決定する評価フローは次の図の通りだ。

マクロとMOTWを含むOfficeファイルの評価フロー (1)MOTWが付加されたマクロをユーザーが開く、(2)信頼された場所から習得したドキュメントか、(3)マクロにデジタル署名があり、かつ信頼できる発行元のものか、(4a)マクロをブロックするクラウドポリシーがあるか、(4b)マクロをブロックするXMLベースの管理用テンプレートファイル(ADMX)やグループポリシーがあるか、(6)以前に信頼できるドキュメントとして扱われたか。(5a)と(7)の場合にはマクロをブロックし、メッセージバーを表示する(提供:Microsoft)

マクロとMOTWを含むOfficeファイルの評価フロー (1)MOTWが付加されたマクロをユーザーが開く、(2)信頼された場所から習得したドキュメントか、(3)マクロにデジタル署名があり、かつ信頼できる発行元のものか、(4a)マクロをブロックするクラウドポリシーがあるか、(4b)マクロをブロックするXMLベースの管理用テンプレートファイル(ADMX)やグループポリシーがあるか、(6)以前に信頼できるドキュメントとして扱われたか。(5a)と(7)の場合にはマクロをブロックし、メッセージバーを表示する(提供:Microsoft)[Block macros from running in Office files from the Internet](インターネットからのOfficeファイルでマクロの実行をブロックする)ポリシーを使用することで、企業は従業員がマクロを含むファイルをインターネットからダウンロードし、不用意に開くことを防止できる。

Microsoftはこのポリシーを有効にすることを推奨している。

関連記事

Microsoft、「Excel」の数式をベースにしたローコード言語「Microsoft Power Fx」を発表

Microsoft、「Excel」の数式をベースにしたローコード言語「Microsoft Power Fx」を発表

Microsoftは、「Excel」の数式をベースにしたオープンソースのローコードプログラミング言語「Microsoft Power Fx」を発表した。Excelの数式や関数に慣れていればノーコードやローコードで開発でき、他のプログラミング言語と組み合わせた「プロコード」でもアプリケーションを開発できるという。 自然言語入力で簡易コードを自動生成、Microsoftが「Power Apps」のローコード開発機能を強化

自然言語入力で簡易コードを自動生成、Microsoftが「Power Apps」のローコード開発機能を強化

Microsoftはプログラミング言語「Power Fx」の数式を、自然言語入力に基づいて自動生成できるようにする。OpenAIが開発した自然言語AIモデル「GPT-3」のファインチューニングによるものだ。さらに自社のローコード開発プラットフォーム「Power Apps」で、GPT-3や他のMicrosoft AI技術を「Power Apps Studio」に直接追加する。 「数百のファイルを1つ1つ開くの面倒……」、複数のExcelデータを1箇所に集約するマクロ術

「数百のファイルを1つ1つ開くの面倒……」、複数のExcelデータを1箇所に集約するマクロ術

経費精算書のように「バラバラのデータを1箇所に集約すること」は、多く発生する業務の1つです。しかし、1つ1つのファイルを開きコピー&ペーストするのは手間が掛かる業務。その業務を、マクロを使って自動化する方法を紹介します。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ