【 Get-NetFirewallProfile 】コマンドレット―― Windows Defenderファイアウォールのプロファイルを取得する:Windows PowerShell基本Tips(47)

本連載は、PowerShellコマンドレットについて、基本書式からオプション、具体的な実行例までを紹介していきます。今回は「Get-NetFirewallProfile」コマンドレットを解説します。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

本連載では、Windows PowerShellの基本的なコマンドレットについて、基本的な書式からオプション、具体的な実行例までを分かりやすく紹介していきます。今回は、「Windows 10」や「Windows 11」、Windows Serverに標準搭載されている「Windows Defenderファイアウォール」のプロファイルを取得する「Get-NetFirewallProfile」コマンドレットです。

Get-NetFirewallProfileコマンドレットとは?

コンピュータの通信に対してフィルタリングを行い、意図しない通信によるセキュリティ侵害を防止する機能が「Windows Defenderファイアウォール」です。

「Get-NetFirewallProfile」は、Windows Defenderファイアウォールの管理単位である「プロファイル」に対して、現在構成されているオプションを取得するコマンドレットです。

Windows Defenderファイアウォールは、通信の許可/不許可のルールを「ポリシー」として設定しますが、複数のポリシー(および複数のポリシーをまとめたグループ)をセットとして管理し、適用しています。

そのセットの単位がGet-NetFirewallProfileコマンドレットで取り扱う「プロファイル」であり、本連載第47回で紹介した「ネットワークの場所」と同じ名前のセットが用意されています。

接続するネットワークに対して「ネットワークの場所」が設定され、同名のプロファイルでセットされた複数のポリシーに従ってWindows Defenderファイアウォールが通信をフィルタリングするという動きになります。

なお、本コマンドレットは、従来コマンドプロンプトで使用していた「netsh」コマンドの「advfirewall show allprofile」オプション付き実行とほぼ同じものとなります。

Get-NetFirewallProfileコマンドレットの主なオプション

| オプション | 意味 |

|---|---|

| -Name | 構成を取得したいプロファイル名を指定する。省略可能 |

| -AssociatedNetFirewallRule | ファイアウォールポリシーを指定し、当該ポリシーが設定されているプロファイルを取得する |

| -All | 全てのファイアウォールプロファイルを取得する場合に指定する。省略可能 |

| -PolicyStore | 構成の取得先(ActiveStore/PersistentStore)を指定する。省略可能。省略時はPersistentStoreを取得する |

プロファイルに構成されているオプションを取得する

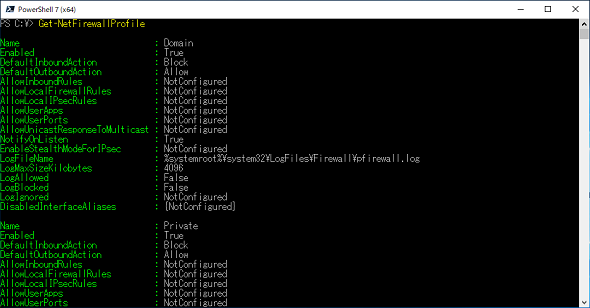

Get-NetFirewallProfileコマンドレットをオプションなしで実行すると、プロファイルに構成されているオプションを取得します(画面1)。

コマンドレット実行例

Get-NetFirewallProfile

このコマンドレットで取得される「Name」が、「ネットワークの場所」の名前と同じものになります。

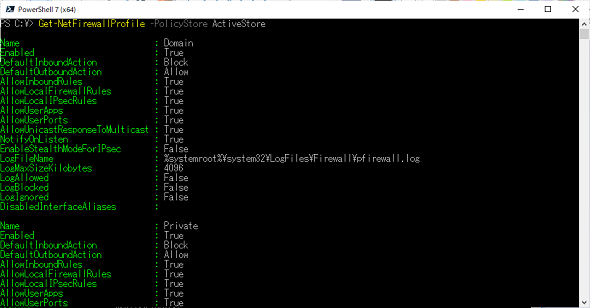

また、本コマンドレットで取得される構成情報はあくまで「設定されているオプション」であるため、画面1のようにオプションが設定されていない場合には「NotConfigured(未構成)」と表示されます。デフォルト値も含め、実際に適用されているオプションを取得するには、「-PolicyStore ActiveStore」オプションを付与して実行します(画面2)。

コマンドレット実行例

Get-NetFirewallProfile -PolicyStore ActiveStore

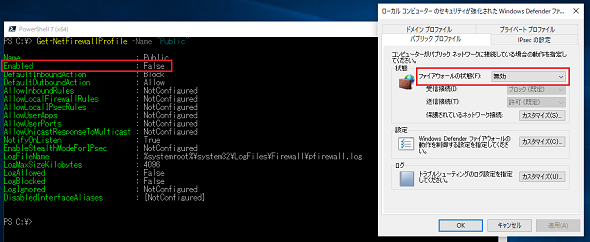

なお、GUIなどでプロファイルに対してWindows Defenderファイアウォールを無効に設定した場合は、当然のことながら、本コマンドレットで習得する構成も「False(無効)」と表示されます(画面3)。

筆者紹介

後藤 諭史(ごとう さとし)

Microsoft MVP for Cloud and Datacenter Management(2012-2023)。現業の傍ら、コミュニティーイベントでの登壇や著作にてMicrosoftテクノロジーに関する技術情報の発信、共有を続けている。ネットワークやハードウェアといった物理層に近いところが大好きな、昔ながらのインフラ屋さん。得意技はケーブル整線。近著は『詳解! Windows Server仮想ネットワーク』(日経BP社)。

Copyright © ITmedia, Inc. All Rights Reserved.