拡張キー管理プロバイダーによって提供されるキーに関する情報を出力する:SQL Server動的管理ビューレファレンス(160)

「Microsoft SQL Server」が稼働するデータベースシステムを運用する管理者に向け、「動的管理ビュー」の活用を軸にしたトラブル対策のためのノウハウを紹介していきます。今回は、拡張キー管理プロバイダーによって提供されるキーに関する情報の出力について解説します。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

本連載では、「Microsoft SQL Server(以下、SQL Server)」で使用可能な動的管理ビューについて、動作概要や出力内容などを紹介していきます。今回は動的管理ビュー「sys.dm_cryptographic_provider_keys」における、拡張キー管理プロバイダーによって提供されるキーに関する情報の出力について解説します。対応バージョンは、SQL Server(サポートされている全てのバージョン)です。

概要

SQL Serverには、拡張キー管理(EKM)を使用したデータ暗号化機能が用意されています。

法規制順守の必要性やデータプライバシーに対する関心の高まりを受けて、さまざまなハードウェアベンダーからハードウェアセキュリティモジュール(HSM)製品が提供されています。SQL Serverの拡張キー管理では、EKM/HSMベンダーが作成したEKMモジュールをSQL Serverに登録することによって、EKMモジュールによる高度な暗号化機能やキー管理機能を利用できます。

「sys.dm_cryptographic_provider_keys」動的管理ビューを使用することで、EKMプロバイダーから、提供されるキーに関する情報を出力できます。

構文と引数

構文 dm_cryptographic_provider_keys ( provider_id )

| 引数名 | データ型 | 説明 |

|---|---|---|

| provider_id | int | EKMプロバイダーの識別番号 |

出力内容

| 列名 | データ型 | 説明 |

|---|---|---|

| key_id | int | プロバイダーのキーの識別番号 |

| key_name | nvarchar(512) | プロバイダーのキーの名前 |

| key_thumbprint | varbinary(32) | キーのプロバイダーからの拇印 |

| algorithm_id | int | プロバイダーのアルゴリズムの識別番号 |

| algorithm_tag | int | プロバイダーのアルゴリズムのタグ |

| key_type | nchar(256) | プロバイダーのキーの型 |

動作例

下記のMicrosoftの公開情報を参考に、「SQL Serverコネクタfor Azure Key Vault」をEKMプロバイダーとして使用して動作確認を行いました。

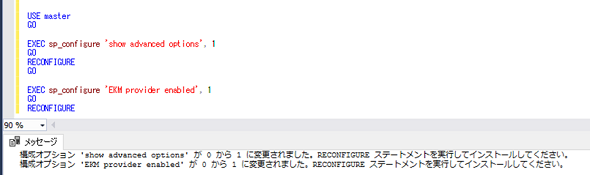

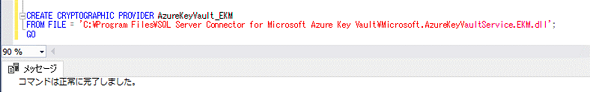

リンク先を参考に、まずはAzureでアプリ登録やKey Vaultの構成を行った後、SQL Serverコネクタのインストールを行い、インスタンスでEKMプロバイダーを有効化しました(図1、図2)。

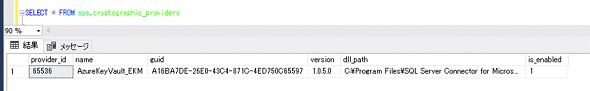

プロバイダーの登録が完了したら「sys.cryptographic_providers」システムビューを出力して、登録した拡張キー管理プロバイダーのプロバイダーIDを確認します。プロバイダーIDは「sys.dm_cryptographic_provider_keys」動的管理ビューの引数のために必要です(図3)。

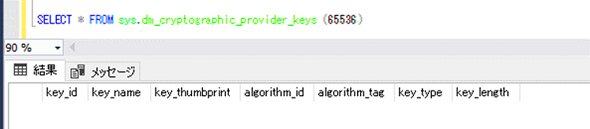

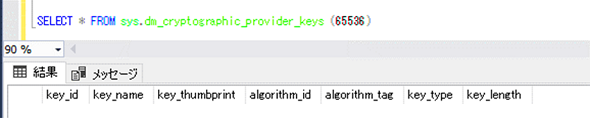

確認したプロバイダーIDを引数に、この時点で「sys.dm_cryptographic_provider_keys」動的管理ビューを出力してみましたが、資格情報を設定していないためか情報は出力されませんでした(図4)。

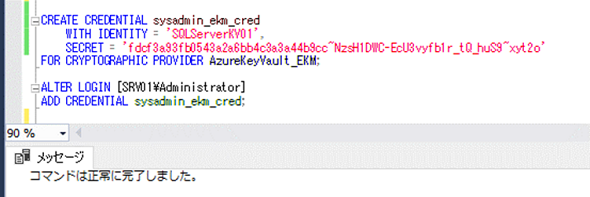

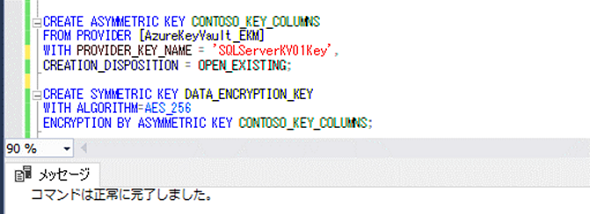

次に、Key Vaultへの資格情報を作成して現在のログインに資格情報を追加し、Key Vault内の非対称キーによって保護された対称キーを作成しました(図5、図6)。

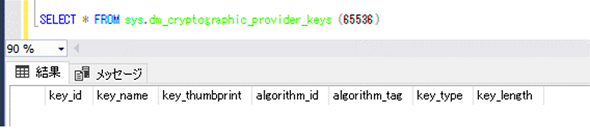

もう一度「sys.dm_cryptographic_provider_keys」動的管理ビューを出力してみましたが、情報は出力されませんでした(図7)。

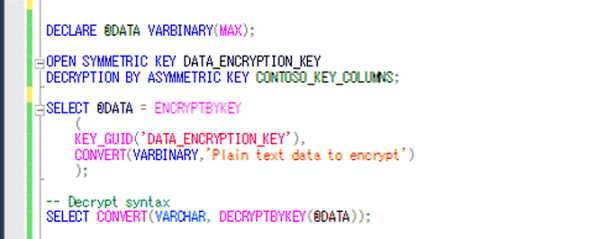

次に、作成した対称キーでENCRYPTBYKEY関数とDECRYPTBYKEY関数を使用してデータを暗号化と復号を行い、対称キーのクローズ前に別セッションから「sys.dm_cryptographic_provider_keys」動的管理ビューを出力してみました。情報を出力しませんでした(図8、図9)。

他に、データベース暗号化(TDE)についても試してみましたが「sys.dm_cryptographic_provider_keys」動的管理ビューは情報を出力しませんでした。Microsoftの公開情報に記載のとおり、現時点では「sys.dm_cryptographic_provider_keys」動的管理ビューはサポートされておらず、正常に動作しないようです。

※本Tipsは、「Windows Server 2019」上に「SQL Server 2019」をインストールした環境を想定して解説しています。

筆者紹介

椎名 武史(しいな たけし)

BIPROGY株式会社(ビプロジー)所属。Microsoft MVP for Data Platform(2017〜)。入社以来 SQL Serverの評価/設計/構築/教育などに携わりながらも、主にサポート業務に従事。SQL Serverのトラブル対応で社長賞の表彰を受けた経験も持つ。休日は学生時代の仲間と市民駅伝に参加し、銭湯で汗を流してから飲み会へと流れる。

伊東 敏章(いとう としあき)

BIPROGY株式会社(ビプロジー)所属。入社以来SQL Server一筋で評価/設計/構築/教育などに携わりながらも、主にサポート業務に従事。社内のプログラミングコンテストで4回の優勝経験も持つ。趣味は輪行で週末は自転車を持っての旅行。目標は色々な日本百選を制覇すること。

関連記事

SQL Serverの動的管理ビューとは?

SQL Serverの動的管理ビューとは?

「Microsoft SQL Server」が稼働するデータベースシステムを運用する管理者に向け、「動的管理ビュー」の活用を軸にしたトラブル対策のためのノウハウを紹介していきます。 「DMV(Dynamic Management View)」でパフォーマンス遅延の「原因」を調べる

「DMV(Dynamic Management View)」でパフォーマンス遅延の「原因」を調べる

本連載は、「Microsoft SQL Server」で発生するトラブルを「どんな方法で」「どのように」解決していくか、正しい対処のためのノウハウを紹介します。今回は、「処理遅延の原因を追求する“DMVの使い方”」を説明します。 SQL Serverの動きを制御する「トレースフラグ」とは何か

SQL Serverの動きを制御する「トレースフラグ」とは何か

「Microsoft SQL Server」が稼働するデータベースシステムを運用する管理者に向け、「トレースフラグ」の活用を軸にしたトラブル対策のためのノウハウを紹介していきます。初回は「トレースフラグとはそもそも何か」を解説します。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ