6年間見つからなかった「サイバー攻撃者のお気に入り」を特定 チェック・ポイント:EDRを回避する、マルウェアの支援サービス

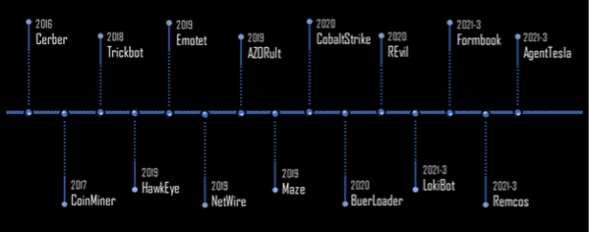

チェック・ポイントは、「TrickGate」と呼ばれるサービスの存在を特定した。「Emotet」や「Formbook」「Maze」といったマルウェアがEDRセキュリティを回避することを支援していたという。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

チェック・ポイント・ソフトウェア・テクノロジーズは2023年2月14日、「TrickGate」と呼ばれるサービスの存在を特定したと発表した。同社の脅威インテリジェンス部門であるチェック・ポイント・リサーチ(CPR)によると、TrickGateは、「Emotet」「Formbook」「Maze」といったマルウェアの拡散に利用されていた。

チェック・ポイントのZiv Huyan氏(マルウェアリサーチ&プロテクション担当グループマネージャー)によると、TrickGateは多様な属性を持ち、その性質から「Emotet's packer」「new loader」「Loncom」「NSIS-based crypter」など多くの名前が付けられているという。

「セキュリティを迂回する特別なパッキング」

悪意のある攻撃者は、これを使って「EDR」(Endpoint Detection and Response)を回避し、マルウェアを拡散していたようだ。過去6年以上、TrickGateは悪意のある攻撃者を支援しており、CPRは「定期的に変幻自在に変化するため、長い間発見できなかった」と述べている。

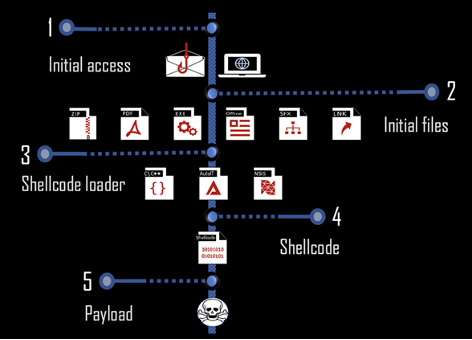

CPRの観測によると、過去2年間のTrickGateによる攻撃は、1週間当たり40〜650件。主な標的は、製造業や教育、保健医療、金融、営利企業など。攻撃の発生地域は台湾とトルコに集中する傾向が強まっている。TrickGateを使用した攻撃では、悪意あるプログラムは暗号化され、セキュリティシステムを迂回(うかい)する特別なパッキングが施されている。このため多くの場合、検出が難しいという。

CPRはTrickGateの所属を明確には把握できなかったとしているものの、「ユーザーの顔ぶれからロシア語圏の地下組織ではないか」と推測している。

Huyan氏は、「TrickGateは実に見事な変装と回避のテクニックを持っている。当社は、さまざまなコード言語や異なるファイルタイプによって書かれたTrickGateの出現を監視してきた。しかし、核となるフローは比較的安定しており、6年前と同じ技術が、現在も使われている」と分析している。

関連記事

【クイズ】「コンピュータに被害を与えるように作られた悪意のあるソフトウェアを指す総称」とは? 他

【クイズ】「コンピュータに被害を与えるように作られた悪意のあるソフトウェアを指す総称」とは? 他

最新IT動向のキャッチアップはキーワードから。専門用語で煙に巻かれないIT人材になるための、毎日ひとことキーワード解説。用語の意味から隠されたIT用語が何なのか当ててみよう。 Emotet感染報告は「2021年から約150倍に急増」 デジタルアーツが国内セキュリティインシデントを集計

Emotet感染報告は「2021年から約150倍に急増」 デジタルアーツが国内セキュリティインシデントを集計

デジタルアーツは、セキュリティレポートを公開した。2022年の国内セキュリティインシデント総数は、対2021年比約1.5倍の1031件。「マルウェア感染」「誤操作、設定不備」「紛失、盗難」「不正アクセス」が、件数で上位を占めた。 執拗にウクライナを狙うロシアの攻撃グループ 「シンプルだからこそ検知されにくい」その手口とは

執拗にウクライナを狙うロシアの攻撃グループ 「シンプルだからこそ検知されにくい」その手口とは

パロアルトネットワークスは、執拗にウクライナを狙っている「Trident Ursa」の動向に関する情報を公開した。ウクライナのサイバーセキュリティリサーチャーに対する脅迫やHTMLファイルを使ったフィッシングの手口などが明らかになった。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.