侵入ぐらいは“かすり傷”――クラウド/SaaSへの侵入が簡単になった今、企業はどう“実害”を防げばいいのか:ITmedia Security Week 2023 秋

2023年8月に開催された「ITmedia Security Week 2023 秋」において、サイバーセキュリティの専門会社トライコーダの現役ペネトレーションテスター、上野宣氏が「クラウドサービス上の機密情報を攻撃者は如何にして奪取するのか」と題して講演した。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

企業に疑似攻撃をかけ、システムや組織の脆弱(ぜいじゃく)性を明らかにするペネトレーションテストは、クラウドの登場でいかに変化したのか。そしてクラウドによって、防御手法をどう変えなければならないのか。守る側が持つべき新たな視点について、上野氏が経験から語った内容を要約する。

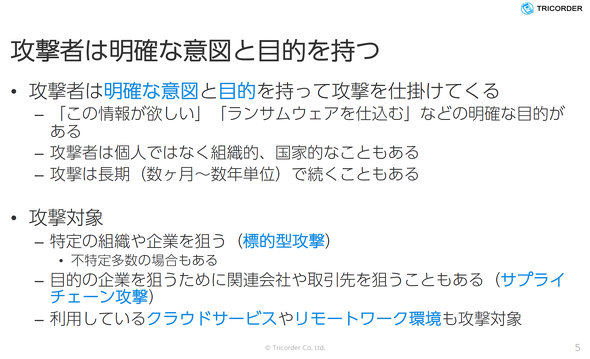

拡大する「アタックサーフェス」 攻撃はマルウェアだけではない

クラウドサービス、特にSaaSの利用はもはや当たり前となった。セキュリティを考えたとき、その守りは十分なのだろうか――。上野氏は冒頭、そのような問い掛けから始める。社内と社外をファイアウォールなどで区切り、いわゆる「境界型防御」で組織を守ってきた企業も、クラウド利用、そしてテレワークによって、情報資産や端末が境界の外にも存在するのが現状だ。その結果、これまで作り上げてきたセキュリティ対策に、知らぬ間に“ほころび”が生まれている。

攻撃者から見ると、「攻撃の対象となる領域」つまりアタックサーフェスが拡大していることが重要なポイントだ。例えば、これまでの境界を作り出すネットワーク機器やエンドポイントもアタックサーフェスとなっており、SaaSなどのクラウドサービスの利用が進んだことで、オフィスとは物理的に離れたクラウドも狙われている。そのため、上野氏はアタックサーフェスマネジメントの視点を持つことの重要性を説く。

「サイバー攻撃の入り口となり得るIT資産を把握し、管理する取り組みがアタックサーフェスマネジメント。これだけ聞くと当たり前のように思えるが、企業規模が大きくなればなるほど、情シスが管理していないサーバや、勝手に設置されたルーター、シャドーITによるクラウドサービス利用などを全て把握するのが難しくなる。そのため、アタックサーフェスを発見するには、外部からスキャナーを使って資産を特定し、リスクを評価して対処する必要がある」(上野氏)

セキュリティは総合的に機能しているか?

もちろん、もはや全ての企業が、何らかのセキュリティ対策を講じているだろう。それは守るべきものがあり、リスクを排除するためだ。しかし、個々のセキュリティ対策が、本当に機能しているかどうかは別問題。対策が見当違いだったり、無駄だったりといったことはよくある。

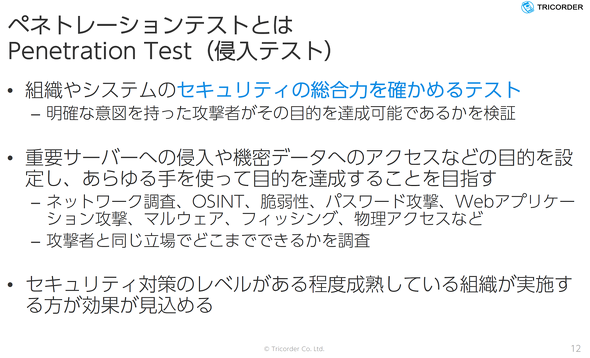

そこで、総合的にセキュリティ対策が機能しているかどうかを判断するために、外部/内部から攻撃者と同じ視点、手法で疑似的にサイバー攻撃を行うのが「ペネトレーションテスト」だ。ペネトレーションテストはセキュリティの総合力を確かめるためにあり、あらゆる手法でゴールを目指す。ここでいう「ゴール」は、攻撃者と同じく、重要サーバの侵入や機密データへのアクセスなどのことだ。

従来型のシステム環境、つまりオンプレミスのシステムで、境界型セキュリティで構築されている場合、アタックサーフェスマネジメントの視点だとアタックサーフェスは少ないといえる。こういった従来型セキュリティ対策への攻撃手法としては、RAT(リモートアクセスツール)という遠隔操作マルウェアが利用される。既にRATはソースコードが公開されており、遠隔操作だけでなく侵入を拡大させる機能や、内部ネットワークの調査ツールも同梱(どうこん)して配布されている。つまり、誰でも利用が可能なものだ。さらに最近では侵入後に、侵入先の端末内にある正規のプログラム/アプリケーションを不正に悪用する「自給自足攻撃」(LOLBAS:Living Off the Land Binaries And Scripts)といった手法もあり、正規の利用者との区別が付きにくく、検知しにくい手法も利用される。

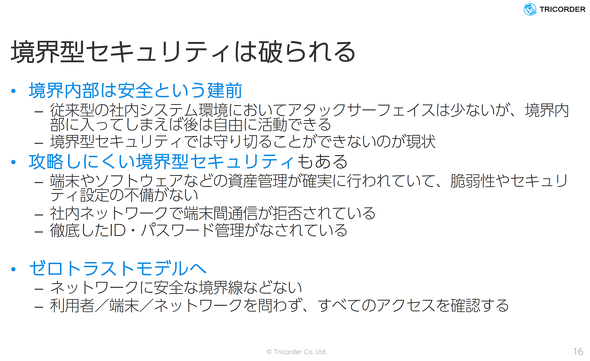

「境界型セキュリティは破られる前提で考える。内部は安全というのは建前でしかない」(上野氏)

境界型セキュリティは中に入れば比較的自由に行動できてしまい、壁を突破したらもうゴールまでは一直線だ。これを打開するための手法がゼロトラストアーキテクチャだが、上野氏はゼロトラストへの移行について「Googleでも実現に8年かかる長い道のりだ」と指摘する。境界型セキュリティからゼロトラストに至るには幾つかのフェーズを経ることになるが、その移行期間でもサイバー攻撃から守れるようにしなくてはならない。

「境界型セキュリティでも攻略しにくい環境を作ることは可能だ。それには端末やソフトウェアの資産管理が行われており、脆弱性やセキュリティの不備がなく、社内の端末間通信が拒否されていること。そして徹底したID/パスワード管理が行われている必要がある」(上野氏)

クラウドがアタックサーフェスになる――対策は?

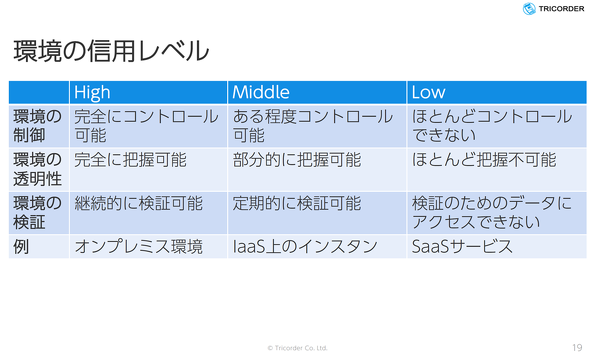

クラウドも攻撃者のターゲットになっている。境界の外の環境をどう守るべきなのか。重要なポイントとして、クラウドサービスはインフラの制御や透明性の確保、検証が、場合によっては全くできないことが挙げられる。特にSaaSにおいては、これらの制御がほぼできないと考えてよい。

「それでもメリットが上回るからクラウドを活用するわけだが、業務の統制が難しいのが実情だ」(上野氏)

技術的な統制が不可能となると、必然的に従業員を統制することになる。これは「ルールで縛る」という形になることが多いが、上野氏は「ルールを課しても、忘れられたり、守られなかったりする。でも従業員に悪意があるわけではない。クラウドの活用だけが進み、セキュリティが追い付いていないというパターンが増えている」と警鐘を鳴らす。

クラウドはどう狙われるのだろうか。上野氏によると、クラウドサービスの脆弱性を突いた攻撃もあるが、可能性は低いのが実情だ。脆弱性を狙うよりも、より簡単な「利用者のID/パスワード」といった資格情報を利用し、侵入しているという。

秘密情報であるはずのパスワードだが、ペネトレーションテストの現場では意外と見つかることが多いのだという。例えばアプリケーションに記録されていたり、設定ファイルやソースコードの中から見つかったりすることもある。Webブラウザに残っているセッション情報も、今は奪取の対象だ。

「見つからない場合、ペネトレーションテストとして従業員に対してフィッシングサイトを仕掛けることもある」(上野氏)

侵入を防ぐには何が大事なのか。上野氏はまず、「IDの徹底管理が必要だ」と力を込める。最近ではIDaaS(IDentity as a Service)が注目されており、それに加えてパスワード管理ツールやシングルサインオンの利用が対策の一つとなる。ユーザーに全ての情報へのアクセス許可を持たせないなど、適切なアクセス制御も必要だ。

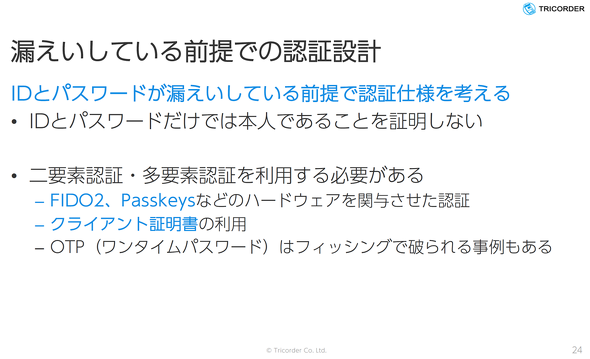

最も重要なのは漏えいしている前提での認証仕様を考えることだ。「パスワードだけでは本人かどうかを証明できない。認証情報が漏えいしていたとしても、それに気付くことができ、守れるかどうかを考えるべきだ」(上野氏)

昨今では二要素認証、多要素認証も使われるようになったが、上野氏は「ワンタイムパスワードだけではフィッシングで破られてしまう」と指摘する。そのため、より強固な認証手法としてFIDO 2.0やパスキーといったハードウェアを組み合わせる、またはクライアント証明書を活用することが考えられる。

「本人確認やアクセス制御をユーザー、デバイス、データを組み合わせて行い、盗まれたパスワード情報だけでは何もできないようにすることが重要だ。ログイン時間、デバイスの種類、ログインされた場所やブラウザなど、少しでも違和感があればアクセスポリシーに沿って確認する。手動では難しいので、自動化するのが望ましい」(上野氏)

クラウドサービスへの攻撃に気が付くには?

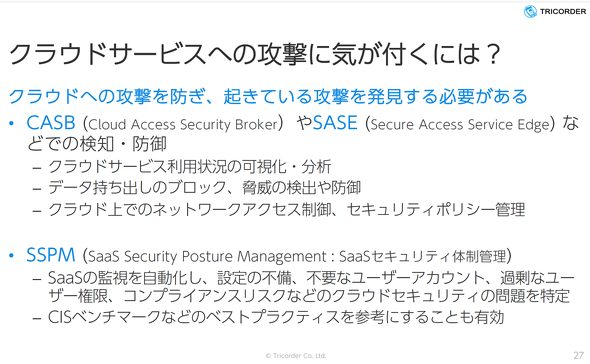

クラウドサービスの活用には、盗まれたID/パスワードを悪用されることが多いので、正規の資格情報による攻撃を検知することが重要となる。これまでもSIEM(Security Information and Event Management)やEDR(Endpoint Detection and Response)、XDR(eXtended Detection and Response)などが活用されてきたが、さらにクラウドサービスでの検知力、防御力を上げるには、データの持ち出しやアクセスを制御するCASB(Cloud Access Security Broker)や、設定におけるセキュリティ的な不備を監視したり、不要アカウントや過剰権限を発見したりするSSPM(SaaS Security Posture Management)などが有効な製品となる。

加えて、上野氏は「侵入されることを前提とし、仮説を立てて調査する」ことの重要性を説く。ツールなどによる侵入の検出結果を待つのではなく、侵入を想定し、隠れた脅威を見つける「スレットハンティング」の考え方を取り入れることを提案する。脅威を想定することで不審な動きをより検出しやすくなる。この考え方の一部は、ペネトレーションテストでも効果が得られるという。

ペネトレーションテストは実施しただけでは効果が薄い。検出された穴(脆弱性)を埋める対策とともに、運用におけるマニュアルの不備や未更新の問題を洗い出し、これらをもってサイバーレジリエンス能力を向上させることが重要だ。

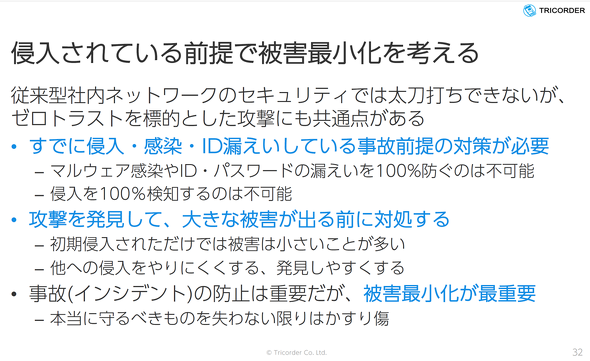

上野氏は「事件は必ず起きる」と強調する。その前提で、早急に平常状態に戻せる能力が求められており、クラウドサービスを含めた被害最小化を目指す必要がある。これは今後、移行が進むであろう、ゼロトラストアーキテクチャでも重要な考え方だ。

「IDが漏えいして侵入されていることを前提としたセキュリティ対策が必要。クラウドでは特に検出が難しいこともあるが、重要なのは発見して実害に至る前に対処することだ。守るべきものを失わない限り、かすり傷だと思ってよい」(上野氏)

加えて上野氏は、攻撃の知識なしには、もはや対抗できないことを再確認し、次のように講演を締めくくった。

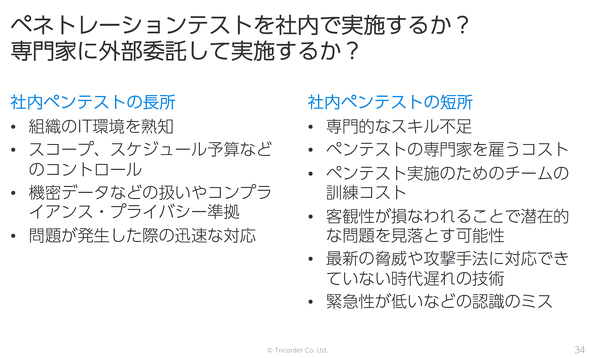

「最新の知識だけが必要なわけではなく、古い知識が無駄になることはない。一部でもペネトレーションテストを内製して実施するスキルを育てようとする組織も増えてきたが、長所だけではなく短所もある。定期的なペネトレーションテストによって、セキュリティ対策を定期的に見直し、更新することが重要だ」

関連記事

サイバー攻撃者が狙う「アタックサーフェス」が増えた今、境界防御に加えて重視すべきこととは

サイバー攻撃者が狙う「アタックサーフェス」が増えた今、境界防御に加えて重視すべきこととは

2023年3月に開催された「ITmedia Security Week 2023 春」の「拡大するアタックサーフェス、“社内攻撃”を想定せよ」ゾーンにおいて、現役ペネトレーションテスターの上野宣氏が「拡大するアタックサーフェス、攻撃者は如何に侵入するのか」と題して講演した。 侵入者にとってクラウドはメリットだらけ? 上野宣氏が語る「ゼロトラストの狙い方」

侵入者にとってクラウドはメリットだらけ? 上野宣氏が語る「ゼロトラストの狙い方」

ITmedia Security Week 2022夏のDay3「クラウド&ゼロトラスト」基調講演で、トライコーダの上野宣氏が「侵入者は信用される! 攻撃者が狙う『ゼロトラストの穴』」と題して登壇した。 “尖って”なくても認められていいんだ――「セキュリティキャンプ・アワード」創設へ

“尖って”なくても認められていいんだ――「セキュリティキャンプ・アワード」創設へ

若手セキュリティ人材の発掘・育成を目的としたイベント「セキュリティ・キャンプ」を主催するセキュリティ・キャンプ実施協議会は、修了生の“その後の活動”を幅広く評価するためのアワードを創設する。

Copyright © ITmedia, Inc. All Rights Reserved.

トライコーダ 代表取締役 上野宣氏

トライコーダ 代表取締役 上野宣氏