サイバー攻撃者が狙う「アタックサーフェス」が増えた今、境界防御に加えて重視すべきこととは:ITmedia Security Week 2023 春

2023年3月に開催された「ITmedia Security Week 2023 春」の「拡大するアタックサーフェス、“社内攻撃”を想定せよ」ゾーンにおいて、現役ペネトレーションテスターの上野宣氏が「拡大するアタックサーフェス、攻撃者は如何に侵入するのか」と題して講演した。

疑似的に企業や組織のシステムに侵入するペネトレーションテスターの目から見た組織は、攻撃の起点となる場所が増え続けている。守る側は攻撃者の視点を持ち、広がる攻撃界面(アタックサーフェス)を守らねばならない。上野氏がそのためのヒントを語った。

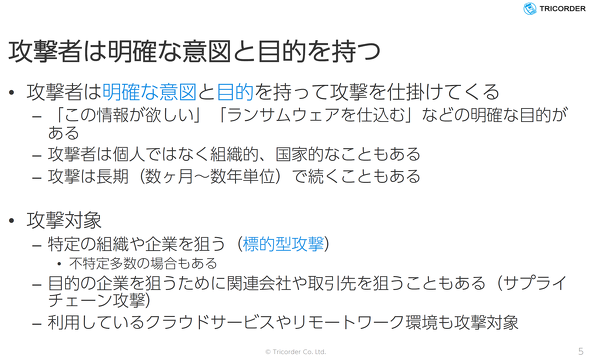

攻撃者は明確な意図と目的を持つ

上野氏は冒頭「恐らく皆さんが想定している脅威より、現実の脅威の方がかなり複雑でレベルが高いだろう。それが昨今のサイバー攻撃の現実だ」と話す。ペネトレーションテスターとしてテストする立場から、攻撃の現状と組織におけるアタックサーフェスの考え方を上野氏は説く。

攻撃者はいま、明確な意図と目的を持って組織を攻撃している。これまではマルウェアを添付したメールを無差別に、大量に送信して攻撃する、いわば通り魔のようなスタイルだったが、最近では「特定の情報が欲しい」「ランサムウェアの脅迫で金銭が欲しい」など、ターゲットに対しての明確な意図と目的を持った「暗殺者のようなスタイル」で攻撃することが増えた。

目的のために攻撃は数カ月〜数年単位の長期にわたることもある。攻撃者の中には個人ではなく、組織的、国家的背景を持つ者もおり、資金も潤沢だ。対象は特定企業や組織だが、関連会社や取引先も「サプライチェーンの脆弱(ぜいじゃく)な部分」として狙われることが問題になっている。もちろん、働き方改革によるクラウド活用やテレワークも狙われる対象だ。

このような場合、攻撃が長期にわたることもあり、攻撃者は事前にしっかりと調査する。「ソーシャルエンジニアリング」の技術を使い、標的型メールやフィッシングメール/サイトを人間の心理的な隙を突く形で用意する。

「攻撃者は会社の情報や会社でやりとりしている情報を調べる。組織に詳しくなければ分からない情報を使って相手を信頼させることで、メールを開かせたり、サイトにID/パスワードを入力させたりする。信用によって心理的なハードルが下がり、ユーザーがだまされやすくなってしまう」(上野氏)

もはや「ウイルスをインストールさせたら終わり」という時代ではないのだ。

攻撃方法も変化している。高度な機能を持つマルウェアを1つ忍び込ませるような方法だと、従来のマルウェア検知の仕組みで簡単に存在が明らかになってしまう。そうならぬように攻撃者は相手のシステムに合わせて攻撃方法を変化させる。

社内に侵入した後は、奪取したユーザー権限やOS標準のコマンド、端末にインストール済みのツールを使い、ユーザーの環境に存在するものを活用して横展開し、攻撃する。外部との通信もDNSやHTTPSといった、当たり前に使われるプロトコルに忍ばせる。そのため、EDR(Endpoint Detection and Response)やログ解析でも見つけにくいのが現状だ。

その上、これまではWebサーバや社内PC、社内システム、メールなどだったが、テレワークやクラウド利用が進んだ現在では拡大の一途をたどっている。

例えばモバイルデバイス、エンドポイントのデバイスが社外や自宅に出ていることや、産業用制御システム(ICS)、サプライチェーンの一部となる関連会社や取引先のシステムや従業員もアタックサーフェスとして狙われる。これまでの境界防御セキュリティで守られていたものも、テレワークで利用するVPNやリモートデスクトップの仕組みが、その境界を突破されることで、新たなアタックサーフェスになっていることにも注目したい。

ペネトレーションテストとは?

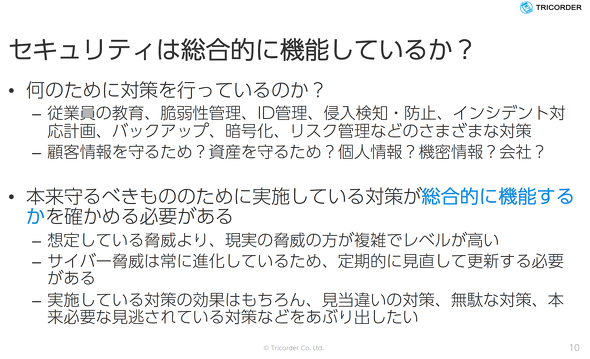

アタックサーフェスを管理するのに有効な手法の一つが、「ペネトレーションテスト」だ。ペネトレーションテストは組織におけるセキュリティが総合的に機能しているかどうかを判断するためのテストであり、上野氏は「何のために対策しているか、本来の目的をもう一度思い返してほしい」と補足する。もちろん、これまで脆弱性管理や情報漏えい対策を行っている企業は多いが、これが個別の施策にとどまっていては、弱い部分から崩れていってしまう。組織におけるセキュリティ本来の目的を達成するためには、実施済みのセキュリティ対策が総合的に機能するかどうかを確かめる必要がある。

「それこそが、ペネトレーションテストの狙いだ。もしかしたら無駄な対策をやっているかもしれない。本来必要な対策をやってないかもしれない。そんな状況をあぶり出す」(上野氏)

ペネトレーションテストは明確な意図を持った攻撃者に成り代わり、その目的が達成できてしまうかどうかを調べる、セキュリティの総合力を確かめるテストだ。重要サーバへの侵入や機密データへのアクセスをゴールに設定し、攻撃者と同じ立場で疑似的に攻撃する。セキュリティ対策のレベルがある程度成熟している企業や組織なら、効果が大きいテストだ。

クラウドは「情報の宝庫」

上野氏はペネトレーションテスターとして、さまざまな企業や組織のテストに立ち会っている。その上野氏は、従来型のシステムに侵入すること、そしてクラウド時代のシステムにおける意外な視点を語った。

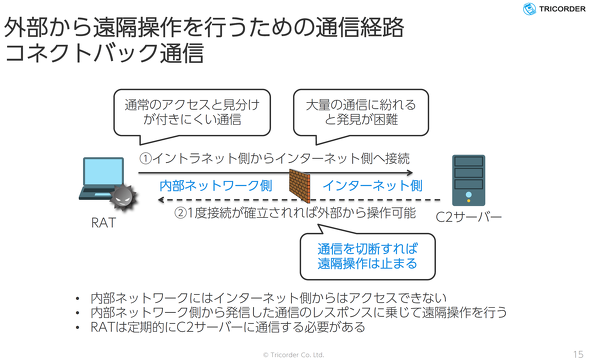

境界型セキュリティで作られた社内システムには、メリットもデメリットもある。メリットとしてはアタックサーフェスが少ないことだが、デメリットとしてはいったん侵入されてしまうと歯止めが利かなくなってしまうことだ。攻撃者は「RAT」(Remote Administration Tool/Remote Access Tool)という、遠隔で操作するためのマルウェアを仕込むことが、初期の目的となる。いったんRATが設置されてしまうと、外部からのコネクトバック通信で遠隔操作が可能となる。このコネクトバック通信は攻撃者にとっての命綱であり、これさえ止められれば遠隔操作を防げるものの、「内部から外部への通信なので、通常のアクセスと見分けが付きにくい。大量の通信に紛れると発見も困難」(上野氏)だ。

侵入後、攻撃者は端末とネットワークを調査し、遠隔操作の基点となる場所、そして周囲の情報を探る。さらに、権限昇格を狙って管理者権限を奪うこと、そして水平展開(ラテラルムーブメント)を狙う。これらが達成できれば、最終的なゴールも間近になってしまう。

「境界型セキュリティは破られる」と考えることが、防御の第一歩となる。「入るまでは大変だが、入れれば簡単。そうすると守り切ることはできない」と上野氏は指摘する。逆に、ペネトレーションテスターの視点で攻略しにくいモデルとして、端末やソフトウェアなどの資産管理が確実に行われていて、脆弱性やセキュリティ設定の不備がない組織や、社内ネットワークで端末間通信が拒否されており、ラテラルムーブメントできない環境、そして徹底したID/パスワード管理がなされている企業や組織などを上野氏は挙げる。

「ペネトレーションテストを通じてファイルサーバをチェックすると、ほとんどの企業や組織が、パスワードが書かれたファイルを置いている」(上野氏)

アタックサーフェスは増加し続けている――セキュリティ対策は追い付いているか?

対策の一つとして、ゼロトラストアーキテクチャが注目されている。しかしGoogleでもその実現に8年の歳月が必要だった。従来型のセキュリティシステムからゼロトラストモデルに移行するには幾つかのフェーズが考えられる。その間、攻撃者は待ってくれない。

その道のりの中で、多くの組織がクラウドサービスの活用を進めている。結果としてそれがアタックサーフェスとなり、攻撃の侵入口となる可能性がある。

「いろいろなクラウドサービスを利用しているだろうが、利用が先、セキュリティ対策は後回しとなっているのではないか。ペネトレーションテスターや攻撃者は、攻撃ができるところ、セキュリティで守られているところの間にあるほころび、つまりアタックサーフェスを探す」(上野氏)

テレワークの増加に伴って、従業員の自宅も攻撃の対象となった。従業員自体に対しても攻撃されるので、業務の統制も必要となる。しかし「従業員はルールを忘れるし、守らないし、守れない」と上野氏は述べる。「従業員も仕事がしたくて、情報をPCに持ち出している。そのため、組織が把握していないクラウドサービスがシャドーITとして出てきてしまう」(上野氏)

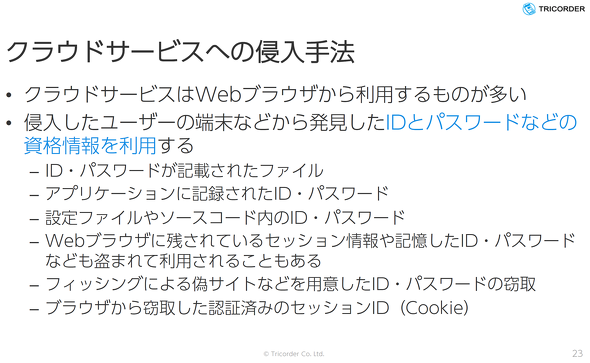

クラウドサービスはどのような方法で攻撃されるのだろうか。サービス自体の脆弱性ももちろん存在するが、Webブラウザで利用することが多いSaaSなどは、侵入した組織のユーザーの端末から発見したIDとパスワードなど資格情報が利用されることが多い。昨今ではブラウザに保存された認証済みのセッションID(クッキー)が盗まれることもあり、2要素認証に対応しただけでは防げない攻撃事例も増えている。

さらに、「クラウドサービスに重要な情報を保管していることが増えたことで、ペネトレーションテストはより便利になった。Gmailなどを使っていても分かるように、クラウドサービスは抜群の検索性があり、攻撃者が盗みたい情報も検索すればすぐに見つかる」と上野氏は付け加える。利用者の利便性向上が、攻撃者にもプラスに働いていることにも注目しなければならない。

利用するクラウドサービスが増えたことで導入される「シングルサインオン」も、攻撃者にとってメリットが大きい。シングルサインオンで認証済みのセッションIDを奪ってしまえば、全ての連携サービスの利用が可能となってしまう。さらに、正規の利用者と攻撃者の見分けが付かず、影響が非常に大きくなってしまう。「クッキーが盗まれないことも重要だ」と上野氏は補足する。

クラウドサービスを守るために「徹底したID管理」「2要素認証の利用」「適切なアクセス制御」の必要性を上野氏は指摘する。その上で、「漏えいしている前提での認証設計が必要だ。IDやパスワードだけで本人を認証しないこと。最近では安価にFIDO2などに対応したハードウェアキーが利用できる。クライアント証明書などの技術の利用も検討したい」と述べた。

課題は、クラウドサービスへの攻撃を検知できるかどうかだ。正規の資格情報による攻撃を発見する必要があり、これまでのオンプレミスにあるシステムでのアプローチとは異なる。上野氏はSIEM(Security Information and Event Management)によるログの集約と監視、XDR(eXtended Detection and Response)による対応、CASB(Cloud Access Security Broker)やSSPM(SaaS Security Posture Management)といったクラウド特有の管理を挙げつつ、「検出できないものは侵害を前提とした仮説を立てて調査する、脅威ハンティングの考え方もある」と述べた。

侵入されている前提で被害最小化を考えよ

ペネトレーションテストはシステムの脆弱性対策として有用なだけでなく、人が携わることによって生まれる「運用の脆弱性」の発見に効くという。例えばパスワードの使い回しや、アクセスが制御されていない機密情報、手順書、設定ファイルなどが、継続して運用しているとどうしても発生してしまう。ペネトレーションテストを実施した後、それらのほころびを直し、サイバーレジリエンス能力を評価することが対策のポイントとなる。

「攻撃は脆弱性を駆使して行われる印象があるかもしれないが、ペネトレーションテストや攻撃では、落ちているID、弱いパスワードが使われたり、分かりやすい手順書が置いてあって手順書通り侵入したりするなどがある。そういった運用の脆弱性をあぶり出し、「攻撃のどこで検知できたのか」「どのタイミングで食い止められるか」を、ペネトレーションテストを通じて評価してほしい」(上野氏)

そして上野氏は、既に侵入、感染、ID漏えいなどを前提とした対策の重要性を挙げる。

「従来型社内ネットワークのセキュリティでは太刀打ちできないが、ゼロトラストを標的とした攻撃にも共通点がある。その一つがIDやパスワードの漏えい。これを100%防ぐことは困難なので、もはや完璧に検知することも不可能だと思ってほしい。初期侵入されただけなら、かすり傷。重要情報が盗まれていないこと、顧客に被害が及ばないことが重要。ここに焦点を置いてほしい」(上野氏)

関連記事

脆弱性を突いたサイバー攻撃にも有効な予行演習――ペネトレーションテストとゼロトラストセキュリティ

脆弱性を突いたサイバー攻撃にも有効な予行演習――ペネトレーションテストとゼロトラストセキュリティ

デジタルトラストを実現するための新たな情報セキュリティの在り方についてお届けする連載。今回は、ゼロトラストによるセキュリティ構築を進めている状況でも非常に有効なペネトレーションテストについて解説する。 侵入者にとってクラウドはメリットだらけ? 上野宣氏が語る「ゼロトラストの狙い方」

侵入者にとってクラウドはメリットだらけ? 上野宣氏が語る「ゼロトラストの狙い方」

ITmedia Security Week 2022夏のDay3「クラウド&ゼロトラスト」基調講演で、トライコーダの上野宣氏が「侵入者は信用される! 攻撃者が狙う『ゼロトラストの穴』」と題して登壇した。 企業のセキュリティ維持にはなぜペネトレーションテストが重要なのか

企業のセキュリティ維持にはなぜペネトレーションテストが重要なのか

WhiteSourceはペネトレーションテストに関する解説記事を公開した。テストの目的と重要性の他、ペネトレーションテストと脆弱性評価との違い、テストを進める7つのステップ、主要なテストアプローチ、テストに使うツールについて紹介した。

Copyright © ITmedia, Inc. All Rights Reserved.

トライコーダ 代表取締役の上野宣氏

トライコーダ 代表取締役の上野宣氏