侵入者にとってクラウドはメリットだらけ? 上野宣氏が語る「ゼロトラストの狙い方」:ITmedia Security Week 2022夏

ITmedia Security Week 2022夏のDay3「クラウド&ゼロトラスト」基調講演で、トライコーダの上野宣氏が「侵入者は信用される! 攻撃者が狙う『ゼロトラストの穴』」と題して登壇した。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

ゼロトラストといえば、混沌(こんとん)としたサイバー空間における「救世主」ともいわれる存在であり、多くの企業が新たなセキュリティ対策として取り入れようとしている。しかしそこには、意外な穴があるのではないか――。自身もペネトレーションテスターとして活動し、セキュリティ教育にも携わるトライコーダ 代表取締役の上野宣氏の視点で語るセッションをレポートする。

そもそも、ペネトレーションテストはなぜ必要なのか?

ファイアウォールを入れる、アンチウイルスを入れる、EDR(Endpoint Detection and Response)を導入する――。セキュリティ対策をしていない企業はもはやないだろう。では、そのセキュリティ対策は果たして“機能”しているのだろうか?

複数のセキュリティ機能を導入していた場合でも、それがどのように総合的に機能しているのかについて、全て把握している企業は少ないかもしれない。

「皆さんが想定している脅威よりも、現実の脅威の方が複雑、かつレベルが高い。だからこそ、個別の対策が総合的に機能しているかどうかを知りたいはず。本来必要な対策が見逃されていないかどうかを判定するものがペネトレーションテスト。いわば“組織やシステムのセキュリティ総合力を確かめる”ものだ」(上野氏)

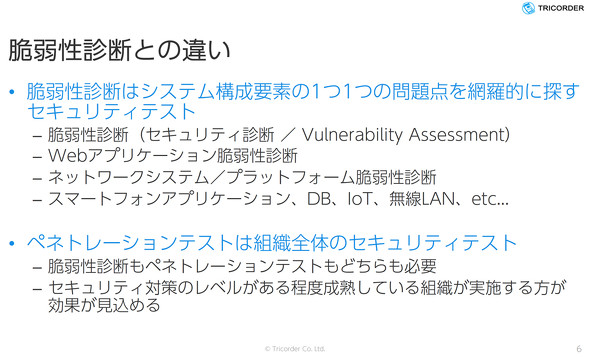

ペネトレーションテストについては、いわゆる「脆弱(ぜいじゃく)性診断」とは、「少々異なる」と上野氏は述べる。脆弱性診断には、Webアプリケーションやプラットフォーム、OS、デバイスなどの問題点を網羅的に探し、侵入できてしまう部分を探す性質がある。ペネトレーションテストはそれらだけでなく、物理的なセキュリティや、従業員が守るルールの穴なども含めテストする。顧客との契約の後、例えば「本番データベースの内容を盗む」といったゴールを設定する。その後、システムへの侵入のために、人をだますようなフィッシングや物理侵入を含め、ゴールをクリアするためにサイバー攻撃者と同じ立場で疑似的に攻撃するのがペネトレーションテストだ。

上野氏本人も、最近、物理侵入のために鍵師の資格を取得したという。多角的な疑似攻撃を行うペネトレーションテストは、脆弱性診断とともに「セキュリティレベルがある程度成熟した組織には重要なもの」と上野氏は述べる。

いまのサイバー攻撃のかたち

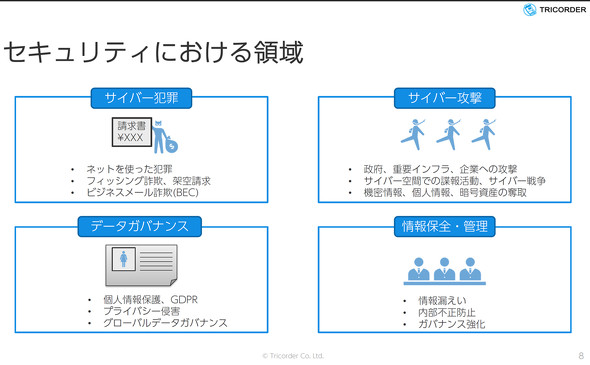

次に上野氏は「セキュリティにおける領域」について話した。サイバー犯罪、サイバー攻撃だけでなく、データガバナンスや情報保全、管理などを総合的に考えなくてはならない。

この一要素であるサイバー攻撃においては、攻撃者は明確な意志と目的を持って攻撃を仕掛けてくる。その背後には「人」がいることを忘れてはならない。攻撃対象となるのは重要な情報を持つ特定の組織だ。いまや、目的の企業を狙うために関連企業、取引先を狙う、いわゆる「サプライチェーン攻撃」も無視できない。不特定多数の企業を狙う場合もあり、もはや企業規模を問わず、大企業だけが標的型攻撃を受ける時代ではなくなっている。

標的型攻撃において攻撃者は目的を達成するために、場合によっては長い時間をかけて準備する。攻撃の初手はメールとなる場合も多いが、もはや万人向けのばら巻き型メールでは、一般的なITリテラシーの向上もあり、簡単には添付ファイルを開かないようになった。標的型攻撃では明確な目的があるので、標的企業の業界について事前に調査をして相手を信用させ、その業界でしか使わないような用語をちりばめる。

「そういった情報を基にメールを作るので、すぐには攻撃のためのメールと気が付かない。被害者へのインタビューを何度かしたが、標的型メールに自分がだまされたことに今も信じられないと述べている方もいる」(上野氏)

さらに、相手のシステムに合わせ、攻撃方法を柔軟に変化させる。組織内への侵入に成功した攻撃者は、まずはシステム環境や状況をチェックし、適切な攻撃方法を選択する。その際、クラウドサービスを利用する企業なら、それももちろん攻撃の対象となる。攻撃者は人間であり、機械ではない。まずシステムを見回し、何らかのセキュリティ対策があれば、それを回避するようにさらに奥に侵入するのだ。

目的がはっきりした標的型攻撃では、パターンマッチングで引っ掛かるような画一的なマルウェアは利用されない。攻撃を検知されないように未知のマルウェアを用意し、侵入してくる。その対策としてEDR(Endpoint Detection and Response)が注目されているが、もちろん攻撃者もこのブームを理解している。攻撃者は別途奪取したID、パスワードを用い、正規のユーザーとして行動する。この手法を使われてしまうと、EDRやログ監視では気が付きにくい。さらに攻撃者はHTTPSやDNSなどの一般的なプロトコルを使うので、マルウェアの通信を検知することも困難だ。さらにはクラウドサービスも狙うが、自社が管理しているわけではないクラウドサービスを対象とした攻撃を、利用者が検知することは容易ではない。

境界型セキュリティの限界

これまで、オンプレミスで構築していたシステムは、社内ネットワークがあり、その中にドメインコントローラーやファイルサーバ、基幹システムがつながる。ルーターがあり、ファイアウォール、IDS(侵入検知システム)を使って境界を作る。PCの中にも重要、かつ機密情報が保存され、アンチウイルスやEDRで守るのが従来型環境といえる。

攻撃者はこのような従来型の社内システムに対し、まず「RAT」(リモートアクセスツール)を使う。RATは遠隔操作を目的としたもので、このマルウェアを利用し、インターネット側から内部のネットワークに侵入する。

攻撃者はこれを使い、「コネクトバック通信」を確立させる。通常企業のシステムは外側から内側には制限が掛けられているが、内側から外側には無条件に通信を通してしまうことが多い。その特性を利用し、外部から遠隔操作するための通信経路を、内部で感染した端末を経由して作り出す。

では、そもそもそのRATをどのように内部の端末に埋め込むのだろうか。多くの場合、メールを使い、「URLをクリックさせ、利用者に“実行してもらう”」こととなる。RATが実行されたとしても、攻撃者は暗闇の中、どこに自分がいるのか分からない。加えて単に1台の端末が感染しただけでは、その端末がシャットダウンされると終わりだ。そこで攻撃者は、さらなるネットワーク調査をして重要なサーバがどこにあるのかを調査しつつ、他の端末にRATやリモートデスクトップツールを展開するようにする。

一度侵入されてしまうと、その行動を止める“すべ”がない限り、攻撃者にゴールを奪われてしまう。上野氏は「こう考えると、もはやイントラネットは安全とはいえないだろう。境界型セキュリティに限界があると叫ばれているのはこれが理由。だからこそ、境界のない『ゼロトラストモデル』が注目されている」と述べる。

ゼロトラストはバラ色ではない?

ゼロトラストは、全ての端末、利用者、ネットワークを信頼せず、都度全てのアクセスを確認する手法を採るアーキテクチャだ。クラウドサービス全盛時代にマッチした手法であり、多くの企業がこの導入を目指している。

しかし、従来型のシステムを持つ企業にとって、ゼロトラストは一気に導入が可能なものではない。「大きく3つのフェーズが考えられ、まず各種クラウドを利用し、認証を強化するフェーズ1、ローカルブレークアウトによって端末が直接インターネットにつないで作業するフェーズ2、従来型ネットワークを廃止してゼロトラストを実現するフェーズ3。完全なるゼロトラストの移行は、あのGoogleでも8年かかっている」(上野氏)

実は、一気に導入できないことに、攻撃者が付け入る隙が発生している。フェーズ1にある企業は、環境の多様化によって情報資産が社内システム、社外クラウドに分散してしまうからだ。テレワークが増え、社外からのアクセスが増大する。これまでであれば社内のみを監視すればよかったが、「アタックサーフェース(攻撃の接点)が増えることによって、それらを全て監視しなければならない上に、多様なサービスを利用する上で業務の統制が難しい」と上野氏は述べる。

技術によって統制できない場合もある。「そうなると従業員にルールを課すことも考えられるが、従業員はルールを忘れるし、守れないし、守らない。悪気なく情報を拡散してしまうこともある。その上、昨今では協業のために関連企業とのチャットに参加するなど、シャドーITも発生する。その結果、さらに情報が分散してしまう」(上野氏)

また、企業によるクラウドサービスの活用は、ペネトレーションテストにとって「非常に楽になった」と上野氏は述べる。ペネトレーションテスターが最も欲しいものは、IDとパスワードという組み合わせの資格情報だ。「それはどこにあるかというと、ダントツで多いのはパスワードが書かれたテキストファイルが、PC内にあることだ。それ以外にも各種設定ファイルや、ソースコード内に記載された認証情報、そしてブラウザの記録情報などが得られることが多い。それでも存在しなければ、フィッシングを利用して利用者からID、パスワードを盗む」(上野氏)

企業がクラウドサービスに移行したことで、攻撃がしにくくなったわけではなく、「むしろ攻撃者にとってメリットが大きい」と上野氏は述べる。「クラウドサービスには抜群の検索性能がある。攻撃者がメールを奪えば、メールの検索機能を使うことでパスワードや秘密鍵、機密らしき情報をすぐに見つけることができる。実はクラウド移行で、私たちペネトレーションテストも非常に楽になった」

さらにペネトレーションテスターを楽にするのが、利用者のメリットの一つである「シングルサインオン」(SSO)機能だ。1つのアカウントで多数のサービスにログインできる機能は、利用するクラウドサービス数が増加するに当たって必須の機能だ。攻撃者は、SSOで認証済みのセッションIDが含まれるクッキー情報を盗むことで、一気に複数のサービスへのアクセス権を得ることが可能となってしまう。

「その情報を盗むことは容易なことではないが、脆弱性が残っていたり、設定ミスがあったりすれば奪取できてしまう。IDの保護だけでなく、セッション情報、クッキーをどう奪われないようにするかも重要なポイントになる」(上野氏)

漏えいしている前提での認証設計を

では、どう守ればよいのだろうか?

「基本的には徹底したID管理が必要。従業員に任せるだけでなく、IDaaSやパスワード管理ツール、シングルサインオンを活用し管理する仕組みを入れる。パスワードだけでなく多要素認証を活用する。そして適切なアクセス制御だ」(上野氏)

さらには、今の時代に合わせ、パスワードが漏えいしていても検知できる、対応できる設計が必要だ。ペネトレーションテスターとして上野氏は、「パスワードは盗めるもの」という認識でいる。もはやパスワードを知るだけでは、本人かどうかの証拠にはならない。「本来行うべきは、ユーザー、デバイス、ネットワーク、データなどの情報を基にした、動的なアクセス認証が行えると理想。例えば利用者がログインした時間は正しいかどうか、組織で管理しているデバイスを利用しているかどうか、どこからアクセスしているのかなどを総合的にチェックし、アクセスを制御する。少しでも違和感があれば確認できるような仕組みが必要だ」(上野氏)

さらに、クラウドサービスへの攻撃に気が付ける仕組みも必要だ。クラウドサービスへの攻撃は、正規の資格情報を持つ不正アクセスなので検知しにくい。そのため、SIEM(Security Information and Event Management)によるログの集約と監視、EDR/XDR(eXtended Detection and Response)の活用、CASB(Cloud Access Security Broker)による利用状況の可視化や情報持ち出しのブロックなどを検討したい。

既に侵入されている前提で考えよ

上野氏は、「おそらく、もうあなたの会社もRATが仕掛けられている――そう考えておかなければ、手遅れになる。それを見つけられれば、止めることができると考えよう。被害を100%防ぐのではなく“被害を最小化すること”が重要。かすり傷でとどめたい」と述べる。

さらに、今進められているゼロトラスト化のステップにおいては、攻撃者に狙われやすいことを認識し、その対策として「まずはインシデントレスポンス体制を構築しよう」と提案する。CSIRT(Computer Security Incident Response Team)の準備を進めている企業も多いが、未着手の組織もあるだろう。

「CSIRTを作ることは、情報の窓口を作ること。脆弱性情報、怪しい挙動の情報などは“予兆”であり、これを常に収集する仕組みを作る。これがあれば、情報が集まり、それを分析できる。そこから始めれば、組織に足りない機能、ソリューションも分かる」(上野氏)

もはや、攻撃の知識なしにはサイバー脅威に対抗できない時代になった。高度な攻撃の前に、“片手間のセキュリティ”は無力だ。

「攻撃者の視点で、何が起きているかを理解できることが必要。想定している脅威よりも現実の脅威の方が複雑でレベルが高い。外部に委託するにしても、攻撃の知識を持つ人間を内部で育成できれば、外部の高度なセキュリティエンジニアをフルに活用できる。時間をかけてでも、内部で育てる価値はある。『彼を知り、己を知れば、百戦殆(あやう)からず』。敵のことを深く知ることで、セキュリティ対策に生かせる」(上野氏)

関連記事

ゼロトラストは今どうなっているのか? セキュリティとネットワークの最前線

ゼロトラストは今どうなっているのか? セキュリティとネットワークの最前線

2020年の春、コロナ禍の始まりとともに「ゼロトラスト」がバズワードとなり、注目を集めた。それから2年たった2022年の今、ゼロトラストとそれに関連する企業のネットワークはどう変わったのか。現状と今後について述べたい。 シャドーITや設定ミスによる情報漏えいなどを防ぐ「クラウドセキュリティ」は統合されてゼロトラストの一部となる

シャドーITや設定ミスによる情報漏えいなどを防ぐ「クラウドセキュリティ」は統合されてゼロトラストの一部となる

デジタルトラストを実現するための新たな情報セキュリティの在り方についてお届けする連載。今回は、ゼロトラストを構成する上で必要となるクラウドセキュリティ技術について解説する。 日本の「ゼロトラストに向けた取り組み」は後れを取っている NRIセキュアテクノロジーズがセキュリティ実態調査の結果を発表

日本の「ゼロトラストに向けた取り組み」は後れを取っている NRIセキュアテクノロジーズがセキュリティ実態調査の結果を発表

NRIセキュアテクノロジーズが実施した「情報セキュリティ実態調査」によると、日本は米国やオーストラリアに比べて、ゼロトラストセキュリティに向けたソリューションの導入で後れを取っていることが分かった。

Copyright © ITmedia, Inc. All Rights Reserved.

トライコーダ 代表取締役の上野宣氏

トライコーダ 代表取締役の上野宣氏