名和利男氏が83もの“多種多様な”アイデンティティー(ID)不正取得手法を紹介した理由:ITmedia Security Week 2024 春

「ITmedia Security Week 2024 春」の「多要素認証から始めるID管理・統制」ゾーンで、サイバーディフェンス研究所などに所属する名和利男氏が「脅威アクターが関心を急激に高める『標的のアイデンティティー』」と題して講演した。本稿では、アイデンティティー(ID)が狙われる背景、83もの代表的な不正取得手法、取得したIDの用途、現状から得られる教訓などを紹介する。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

名和氏は、従来の講演では、社内ですぐ転用できるよう、分かりやすさに配慮した視覚的なスライド作りを心掛けてきた。本講演では“アイデンティティー”(ID)に関する現状の恐ろしさを鑑み、身近で起きている事象の全体像を整理し、膨大なテキストで網羅的に解説することにしたという。

「アイデンティティー」が狙われる背景

最近の脅威アクターは、サイバー活動における情報収集やソーシャルエンジニアリング、闇市場での売買、身代金要求、政治的・社会的動機などによって「標的のアイデンティティー」の有効性が高くなっていることに気付き、以前にも増して積極的な窃取努力をしている。

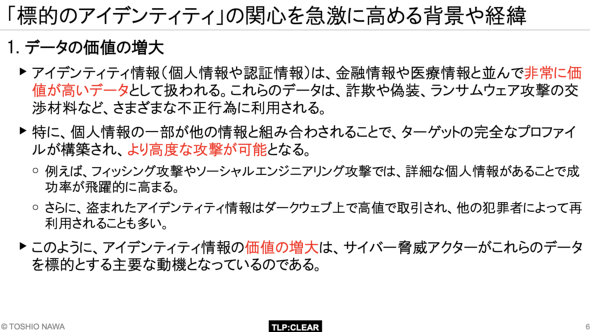

攻撃者による標的のアイデンティティーへの関心が急激に高まった背景として、名和氏は「データ価値の増大」を挙げる。個人情報や認証情報といったアイデンティティー情報は、金融情報や医療情報と並び「非常に価値が高いデータ」と見なされているとともに、重要な点として「個人情報の一部が他の情報と組み合わされることで、ターゲットの完全なプロファイルが構築され、より高度な攻撃が可能となる」と名和氏は解説する。

昨今では「ポイ活」としてさまざまなポイント目当てに個人の情報を登録したり、SNSでも知人とのつながりが登録されたりしている。「それが10人ほど集まれば、そのうち2、3人は悪意あるアプリを入れたり、悪意あるサイトにアクセスしたりすることで、つながりを含めたかたちで情報が奪われている。

個人を特定する情報だけでなく、他の漏えい済み情報と組み合わせることで、ターゲットの完全なプロファイルが構築され、より高度な攻撃が可能になる」と名和氏は指摘。特に昨今ではSNSなどに「過去」の情報が記録されていることから、属性や方向性を得ることも可能だ。

「アイデンティティー情報の価値が増大することで、サイバー脅威アクターがこれらのデータを狙う動機になっている。誰と近いか、そして誰と関係がないのか。これを整理すれば、消去法で『誰なのか』が分かってしまう」と名和氏。これが、アイデンティティーを利用した高度な攻撃につながっていく。

「攻撃の多様化と高度化」も、アイデンティティーが狙われる理由の一つだ。サイバー攻撃は、単純な金銭的利益を狙うものから、より複雑で戦略的な目標を持つものに進化している。人間の能力を高めることは難しいが、レベルの低い攻撃者でもツールを使うことで、AI(人工知能)や機械学習を通じて高度な技術が使えるようになってしまった。

加えて、「テレワークやデジタルツールの利用急増」に伴い、脆弱(ぜいじゃく)性の残るネットワーク機器が狙われ、攻撃しやすくなってしまった。「規制の厳格化やコンプライアンス要件の強化」も、情報漏えいに対する罰金やブランドイメージの低下を避けたいという力学が企業に働いたことで、企業の個人情報や顧客情報を暴露するという攻撃者の行動につながった。「規制は良い面も多いが、ごくわずかの良くない側面が狙われている」(名和氏)

ダークWeb上の「マーケットプレースの発展」、脅威アクターによる「AIと自動化の進化」、多くの組織で課題となっている「サプライチェーン攻撃の増加」も、アイデンティティーの関心が急激に高まった背景として挙がる。

サプライチェーンが狙われることについて名和氏は、「これはマルウェア感染と捉えている人も多いが、実態は異なる」と指摘する。サプライチェーン攻撃とは、信頼関係の破壊だ。この狙いの一つは、国や地域へダメージを与え、威嚇する点にある。

「サプライヤーや発注側といった“点”を狙うよりも、そのつながりである信頼関係という“線”を狙い、はさみで切るような攻撃だと解釈している。影響は大きく、攻撃者視点だと費用対効果が高い。技術的観点だけではなく、ビジネス目線、国家安全保障、そして地政学の観点も持ってほしい」(名和氏)

脅威アクターはどのように標的のアイデンティティーを狙うのか

名和氏は続けて、脅威アクターが標的のアイデンティティーを不正取得する方法を解説する。「もともとは150程度挙げたが、中には公表できないものもあり、83でも絞った方だ」と述べつつ、代表的な手法や知っておくべき手法、自身で調べてもらいたい手法を羅列する形でピックアップしたという。

本稿では、その一覧を挙げるとともに、名和氏が講演でコメントした部分に★を付けた。

- フィッシング攻撃

- データ漏えい

- ソーシャルエンジニアリング

- マルウェア

- 公共のWi-Fiネットワークの悪用(★)

- ビジネスメール詐欺(BEC)

- ランサムウェア

- バックドア

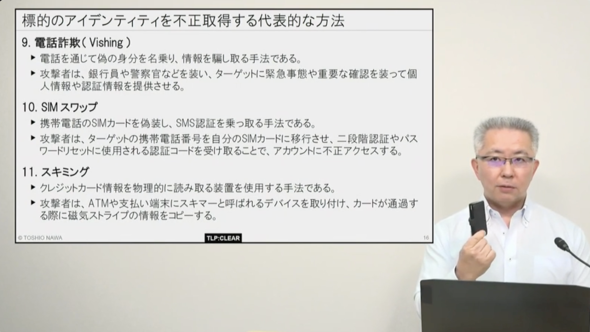

- 電話詐欺(Vishing)

- SIMスワップ(★)

- スキミング(★)

- メモリスクレイピング

- クロスサイトスクリプティング(XSS)

- SQLインジェクション

- ブルートフォース攻撃

- 辞書攻撃

- セッションハイジャック(★)

- 中間者攻撃(MITM)

- Evil Twin攻撃(★)

- DNSポイズニング

- ファーミング

- Evil Twin攻撃

- クリエンシャルスタッフィング(★)

- サプライチェーン攻撃

- デジタルフォレンジックテクニックの悪用

- インサイダー攻撃(★)

- ワードマクロウイルス

- フォームジャッキング

- クロスサイトリクエストフォージェリ(CSRF)

- バグバウンティプログラムの悪用(★)

- クラウドサービスの誤設定の悪用

- botネット

- エクスプロイトキット

- ファイルレスマルウェア

- タイポスクワッティング(★)

- コードインジェクション

- セキュリティ質問の推測

- 物理的なデバイスの盗難

- アドウェア

- ブレインジャッキング

- データドレイン(★)

- サイドチャネル攻撃

- ヒューマンオペレーターのリバースエンジニアリング

- データマイニング

- ウェアラブルデバイスのハッキング(★)

- ドライブバイダウンロード

- パケットスニッフィング

- スモミング(Smomming)(★)

- ペーパーベースの社会工学(Dumpster Diving)(★)

- ゼロクリック攻撃

- ウィジェットスクレイピング

- ホーミングアタック

- ハニーハッシュ攻撃

- フィジカルケログラフィー

- 音響サイドチャネル攻撃

- コンテナエスケープ(★)

- コードサイフリング

- オシレーショングリッチ攻撃

- 環境モニタリング

- QRコードフィッシング

- Bluetoothハッキング

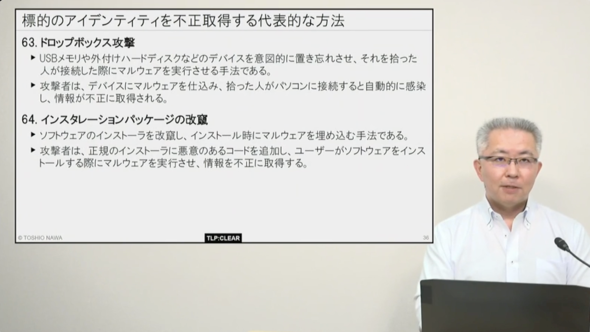

- ドロップボックス攻撃(★)

- インスタレーションパッケージの改ざん

- ファームウェアハッキング

- DNSトンネリング(★)

- スクリーンスクレイピング

- クリプトジャッキング

- ドライブバイフィッシング

- セキュリティカメラのハッキング

- メールのCc/Bcc漏えい

- オフラインブルートフォース

- ローカルファイルインクルージョン(LFI)

- メタデータの悪用

- セキュリティトークンの窃取(★)

- クロスサイトスクリプトインクルージョン(XSSI)

- ドロップアカウント

- ファジング攻撃

- マルチメディアメッセージの悪用

- ダークWebフォーラムの利用

- クローンWebサイト

- テンプレートインジェクション

- ヘッドレスブラウザの利用

- ゼロデイ攻撃

「ドロップボックス攻撃」は特定のサービス名ではなく、USBメモリなどのデバイスを意図的に落とし、それを拾った人を攻撃するもの。ロッカーなどの鍵をUSBメモリに付けておくことで、善意を利用して攻撃を成立させるという。日本でも事例が発表されていることに注意したい

「ドロップボックス攻撃」は特定のサービス名ではなく、USBメモリなどのデバイスを意図的に落とし、それを拾った人を攻撃するもの。ロッカーなどの鍵をUSBメモリに付けておくことで、善意を利用して攻撃を成立させるという。日本でも事例が発表されていることに注意したい脅威アクターは取得したアイデンティティーを何に使うのか

名和氏は続けて、脅威アクターは取得したアイデンティティーを何に使うのかを解説する。名和氏は大別して8つ挙げる。

- フィッシング攻撃の効果向上

- 資格情報の盗難

- アカウント乗っ取り

- なりすまし

- リスクプロファイリング

- ソーシャルエンジニアリング攻撃の強化

- 標的型攻撃の実行

- 長期的な監視

「資格情報の盗難」に関しては、多要素認証(MFA)という技術がありながらも、「従業員に気を遣い、『生産性を下げないように』ということで導入されない。従業員に呼び掛けようにも現場が首を縦に振らず、今の慣れたやり方から変えたくないことから、資格情報の窃取が成功しやすい状況にある」と名和氏は警鐘を鳴らす。そのMFAも、脅威アクターは取得したアイデンティティーで回避できてしまう。

加えて、脅威アクターは一度攻撃に成功した組織には、必ず他にも穴があると考え、再度攻撃することが多い。だからこそ、対策を強化し続けていかねばならない。

83もの膨大な手法を紹介した理由

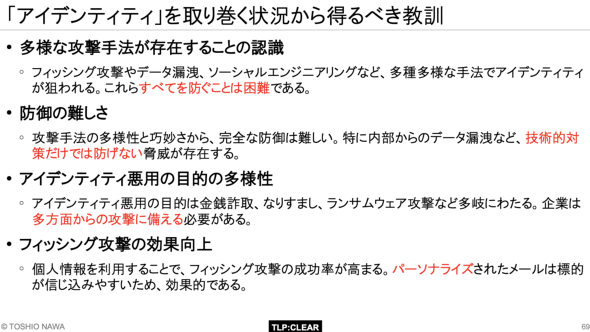

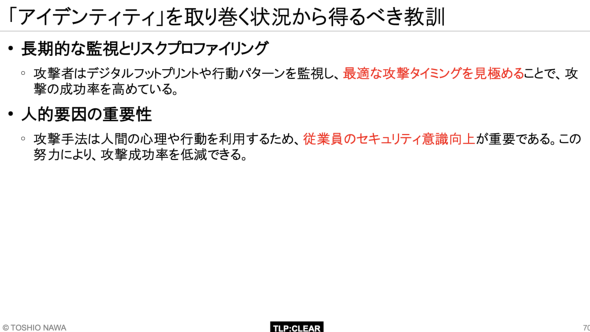

名和氏は、アイデンティティーを取り巻く現状から得るべき教訓を、2枚のスライドにまとめる。

多種多様な攻撃手法が存在することを認識する努力を怠らないこと、リスクを感じることを名和氏は求める。

名和氏は「どうすればいいのかベンダーや識者に聴く前に、現状を見る。自分たちで努力し、その状況を把握することから始めてほしい。相手を知り、自分を知ることが一番の解決策となるはずだ」と指摘する。

83もの膨大な手法を駆け足で紹介したのも、記事などで表現される「多種多様な攻撃手法」を自身で感じ取ってほしいからだという。名和氏は今回の講演の狙いについて「一つ一つチェックするのは不可能かもしれないが、持続的な努力、定期的なモニタリング、監査、チェック、テストの必要性を理解できると思う」と明かす。

「PDCAにおける“C”、つまりチェックの重要性を知ってほしい。そこから学び、セキュリティを強化し続けること。なぜそれが必要なのかを理解してもらうことが、本講演の目的だ」(名和氏)

加えて、人の弱さにも言及。「人間の脆弱性や意識の低さについては、いくら教育、訓練しても向上を期待できるものではない。個人の自助に期待するのではなく、複数人での“共助”、あるいは国家、組織としての“公助”が必要だ」と指摘する。

「一人で守ろうとしても、社会で異端児になるかもしれない。50〜60人の組織なら、そのうち20人か30人が意識を高め、大多数となれば、残りの人たちも合わせてくれるはず。文化や慣習を使って防御力を上げよう。かなり厳しいことで、持続的な努力が必要だ。“知識を与えよう”ではなく、“意識を向上させる”ことに焦点を当てたトレーニングを推奨する」(名和氏)

関連記事

「サイバー脅威ランドスケープ」とは――名和氏が訴える、その有効性と利用シーン

「サイバー脅威ランドスケープ」とは――名和氏が訴える、その有効性と利用シーン

2023年11月28日、アイティメディアが主催するセミナー「ITmedia Security Week 2023 冬」の「実践・ゼロトラストセキュリティ」ゾーンで、サイバーディフェンス研究所 専務理事 上級分析官としても活躍する名和利男氏が「組織を守るために必要なサイバー脅威ランドスケープの把握」と題して講演した。あまり耳慣れない「サイバー脅威ランドスケープ」とは何か。なぜ注目すべきなのか。本稿では、講演内容を要約する。 名和氏が語る、サイバー攻撃激化プロセスを加速させているのは誰か? その要因は?

名和氏が語る、サイバー攻撃激化プロセスを加速させているのは誰か? その要因は?

2022年9月に開催された「ITmedia Security Week 2022 秋」において、Day3の基調講演として、「IT環境をゼロトラスト・アーキテクチャーに移行せざるを得ない深刻なサイバー脅威を受け入れてしまうサイバー環境の変化について」と題するセッションが開催された。サイバー攻撃の現状を紹介するとともに、“高度かつ巧妙”と表現されることの多いサイバー犯罪者の攻撃プロセスの激化がなぜ行われてしまうのかを語るセッションとなった。サイバーディフェンス研究所 専務理事 上級分析官の名和利男氏は、攻撃者の行動の源泉となってしまう、企業のとある部署をズバリと述べる――。意外にも、それは経営層ではない? サイバー脅威の机上演習(TTX)によってどんな学びを得られるのか――サイバーディフェンス研究所

サイバー脅威の机上演習(TTX)によってどんな学びを得られるのか――サイバーディフェンス研究所

@ITは、2018年2月7日、東京で「@ITセキュリティセミナー」を開催した。本稿では、サイバーディフェンス研究所による基調講演「サイバー演習支援で見出されたこと(Findings)と得られた教訓(Lessons Learned)」の内容をお伝えする。

Copyright © ITmedia, Inc. All Rights Reserved.

名和利男氏(サイバーディフェンス研究所などに所属)

名和利男氏(サイバーディフェンス研究所などに所属) 「標的のアイデンティティー」が狙われる背景の一つ、「データ価値の増大」

「標的のアイデンティティー」が狙われる背景の一つ、「データ価値の増大」 「スキミング」について、名和氏は私物のスキミング対策カバーを見せ、「スキミングされる実験を体験し、その恐ろしさを知って以降、金属製の箱に入れるようにしている」と述べる

「スキミング」について、名和氏は私物のスキミング対策カバーを見せ、「スキミングされる実験を体験し、その恐ろしさを知って以降、金属製の箱に入れるようにしている」と述べる アイデンティティーを取り巻く状況から得るべき教訓1

アイデンティティーを取り巻く状況から得るべき教訓1 アイデンティティーを取り巻く状況から得るべき教訓2

アイデンティティーを取り巻く状況から得るべき教訓2