役職者でも承認要求による犯行が後を絶たない――内部犯行が“見えない”3つの理由と明日からできる対策:ITmedia Security Week 2025 夏

2025年8月29日、「ITmedia Security Week 2025 夏」で、日本サイバーディフェンスの最高技術責任者(CTO)である名和利男氏が「企業利益を蝕むインサイダー脅威 - 不可視化する最新手口」と題して講演した。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

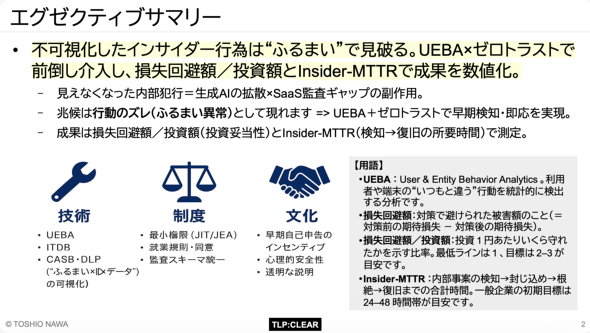

生成AI(人工知能)とクラウド監査ギャップにより、見えない内部犯行が企業利益を蝕(むしば)んでいる。名和氏ならではの語り口で、最新事例を基にUEBA(User and Entity Behavior Analytics)とゼロトラストで兆候を検知し、損失回避額/投資額とインサイダーMTTR(検知から復旧までの時間)を指標に収益防衛と組織文化改革を提案する講演となった。本稿では、講演内容を要約する。

名和氏はまず、講演の概要を提示しつつ、今回取り上げる話題はサイバーセキュリティの中でも「ニッチな話」としながらも、「近年その被害が拡大している実態がある」と指摘する。悪意ある内部不正は「なかなか見えない、分からない」とされているが、「ふるまいのズレ」に着目すると、簡単に見えるようになることが分かっているという。

「検知・対処に加えて“介入”を含む方法と考え方を詳細に述べていく。この講演が終わったタイミングで明日からできる3つの施策を具体名で宣言できるまでを目指す」

内部犯行はなぜ見えないのか? 不可視化の正体とKPIの読み方

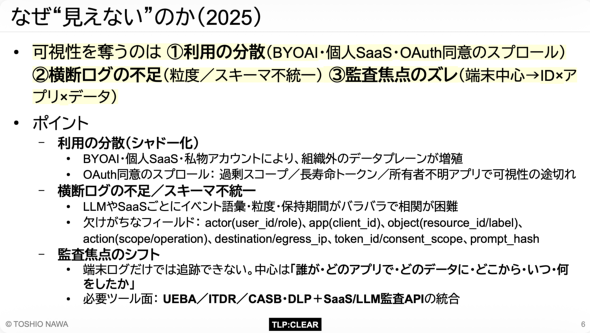

名和氏は内部犯行が不可視化する背景を「散らばっている、粒度が荒い、そしてそろっていない」とし、主に3つの要因を挙げる。

1.利用の分散(シャドー化)

個人SaaS(Software as a Service)や個人契約の生成AI(BYOAI:Bring Your Own AI)の業務利用が横行し、組織外のデータプレーンが増殖している。OAuth同意の過剰スコープや長寿命トークンの発行、所有者不明アプリの存在なども可視性を阻害している。従来の内部犯行対策製品では「想定外のものになっているのがまだ幾つかある」のが現状だ。

2.横断ログの不足とスキーマ不統一

SaaSやLLM(大規模言語モデル)ごとにイベント語彙(ごい)、粒度、保持期間がバラバラなので、異なるサービス間のログを相関させることが困難となる。

3.監査焦点のシフトの遅れ

これまで端末ログを中心に考えていた監査焦点が、「誰が・どのアプリで・どのデータに・どこから・いつ・何をしたか」というID・アプリ・データにシフトしているにもかかわらず、多くの企業が対応し切れていない。ツールとしてはUEBA、ITDR(Identity Threat Detection and Response)、CASB(Cloud Access Security Broker)に加え、SaaS/LLMを監査するAPIとDLP(Data Loss Prevention)の統合が必要だ。

「ふるまい」の異常を見抜くUEBAとゼロトラスト

名和氏は、「見えなくなった内部犯行は“ふるまい”で見破る」と力説する。利用者や端末の「いつもと違う行動」を統計的に検出するUEBAと、サイバーセキュリティのデファクトスタンダードになりつつあるゼロトラストを組み合わせることで早期検知・即応が可能となる。

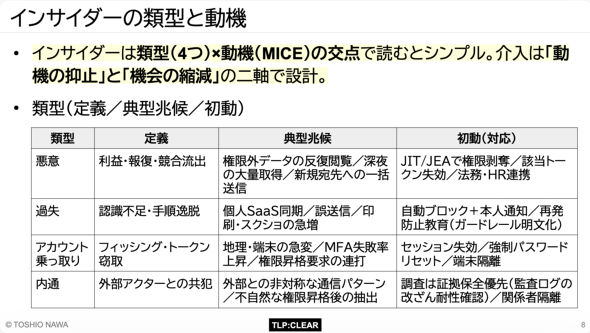

名和氏によると、2025年8月時点におけるインサイダーの類型は、会社の利益を蝕むという観点で大きく変化しつつ、「悪意」「過失」「アカウント乗っ取り」「内通」の4つの類型に集約され、その動機はMICE(Money、Ideology、Coercion、Ego)の結節点で読み解くことができるという。この中でも特に「内通」は外部アクターとの共犯であり、マッチングアプリやヘッドハンティング、信頼できそうな人からの誘惑など、近年最も顕著な手口だ。

「動機」のE(Ego)、承認欲求については「若い方でよく見受けられるのかなと思いきや、実は年齢に関係ない。役職者でも承認要求による内部犯行が後を絶たない」と指摘する。

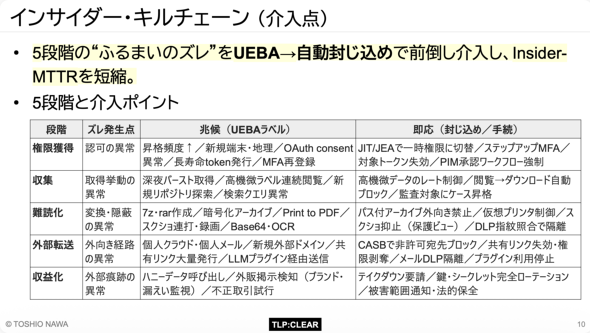

介入点(インサイダーキルチェーン)について、インサイダーの不正行為には、「権限獲得」「収集」「難読化」「外部転送」「収益化」の5段階の「ふるまいのズレ」がある。このキルチェーンの早い段階、特に収集や難読化の時点でUEBAと自動封じ込めによる「前倒し介入」を行うことで、被害を最小限に抑え、内部事案の検知から復旧までの所要時間であるInsider-MTTR(検知→封じ込め→根絶→復旧の合計所要時間)を短縮できる。

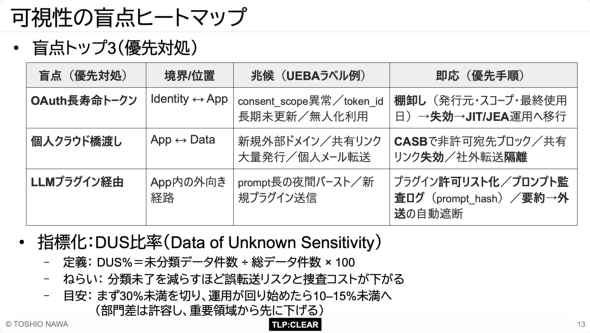

名和氏はこの中で、可視性の盲点となるトップ3をまとめる。

可視性の盲点を特定するために、名和氏はIdentity、Device、App(SaaS/LLM)、Dataの4象限で評価するヒートマップの活用を推奨する。名和氏に相談された事例では、特にOAuth長寿命トークンとアプリの境界、個人クラウドへの橋渡し、LLMプラグイン経由の外部転送などが盲点として挙げられることが多く、最近ではLLMプラグイン経由が最も多いという。

指標としてはDUS(Data of Unknown Sensitivity:未分類データ件数の割合)比率を採用し、「まず30%未満を切り、運用開始後は10〜15%未満を目指すべきだ」とした。

対策の成果は2つのKPI(重要業績評価指標)で数値化する。1つ目の「LAI」(投資額に対する損失回避額の割合)は投資対効果を示し、投資1円当たりいくら守れたかを示す比率だ。名和氏は、「LAIが1.5なら、『1円投じて1.5円分の損失を未然に防いだ』という意味になる」と説明する。LAIの最低ラインは1、目標は2〜3を狙う。

2つ目のKPIは、先述のInsider-MTTR。検知(Mean Time To Detect:MTTD)、封じ込め(Mean Time To Contain:MTTC)、根絶(Mean Time To Eradicate:MTTE)、復旧(Mean Time To Recover:MTTR)の合計時間で測定する。一般企業の初期目標は24〜48時間が目安とされる。

最新事例と兆候パターン

名和氏は、具体的なインサイダー事例とその対策も紹介した。

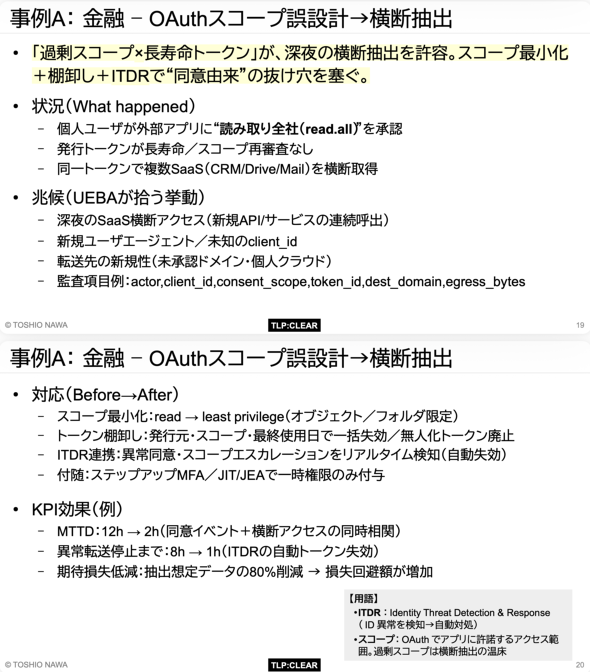

事例A:金融業

OAuthスコープの誤設計と長寿命トークンを悪用し、深夜に複数SaaSを横断して機密データを抽出する事例があった。これに対し、スコープの最小化、トークン棚卸し、ITDR連携で対応し、同意イベント+横断アクセスの同時相関によってMTTDは12時間から2時間に、ITDRの自動トークン失効によって異常転送停止までの時間は8時間から1時間に短縮された。

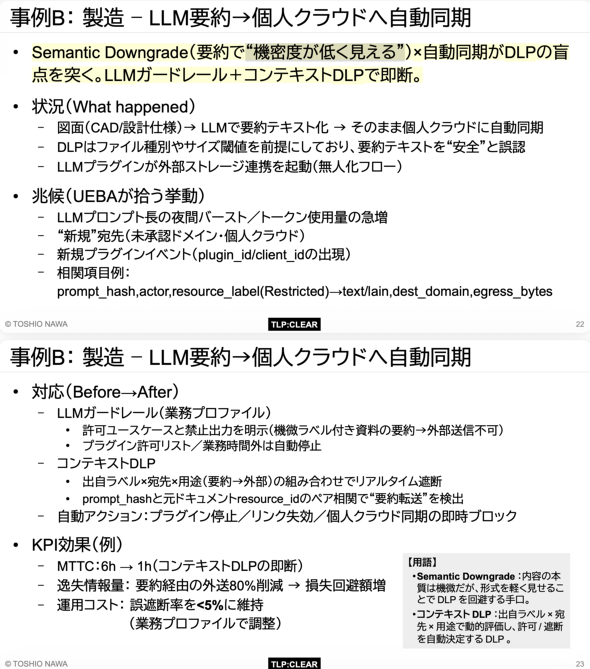

事例B:製造業

図面などの機密情報がLLMで要約され、「Semantic Downgrade」(“機密度が低く見える”の意味)によってDLPを回避し、個人クラウドに自動同期された。LLMガードレールとコンテキストDLP(出自ラベル、宛先、用途で動的に評価)を導入することで、MTTCは6時間から1時間に改善された。

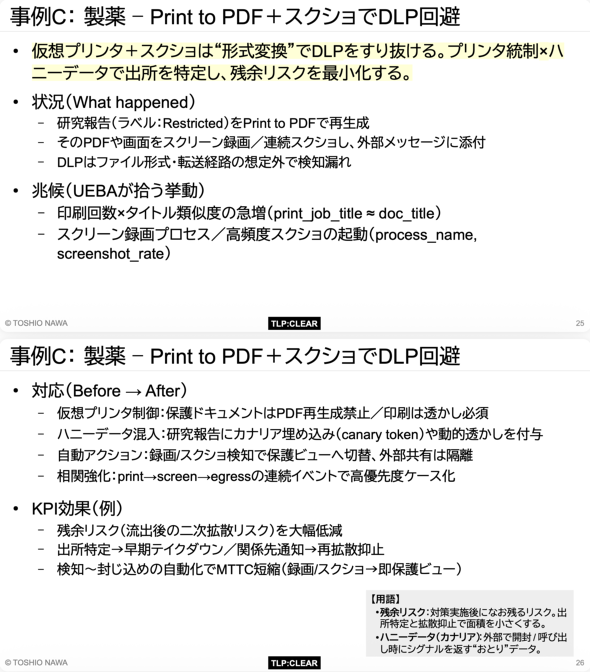

事例C:製薬業

研究報告書が「Print to PDF」やスクリーンショットで形式変換され、DLPをすり抜けて外部に転送された事例。仮想プリンタ制御や、ハニーデータ(カナリアトークン)の混入が有効な手段とされた。

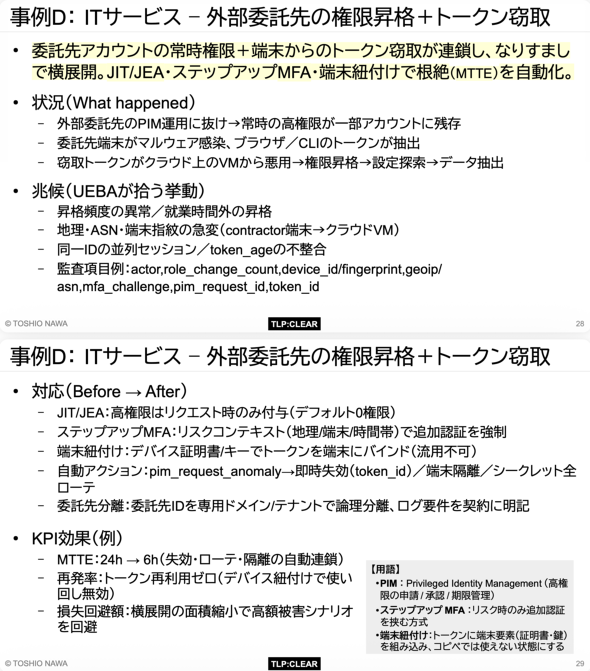

事例D:ITサービス業

外部委託先アカウントの常時高権限と、マルウェアによるトークン窃取が連鎖し、クラウド上の仮想マシンからなりすましで横展開された事例。JITJEA(必要な時に必要最小限の権限を一時付与)の徹底、ステップアップMFA(リスク時に追加認証を強制)、端末ひも付けによるトークンバインドが再発防止に貢献し、MTTEは24時間から6時間に短縮された。

検知・抑止の設計と投資の正当化

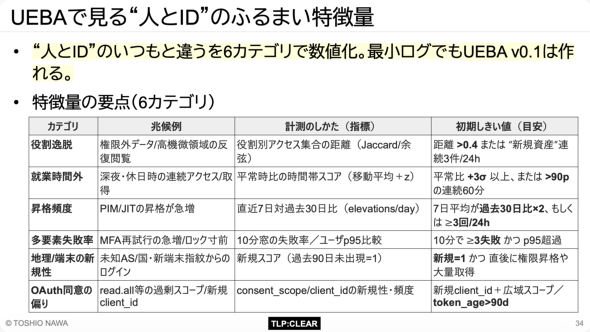

名和氏は検知・抑止の手法として、UEBAで“人とID”のふるまい特徴量を見るための、6つの要点を紹介する。それが「役割逸脱」「終業時間外」「昇格頻度」「多要素失敗率」「地理/端末の新規性」「OAuth同意の偏り」だ。「このカテゴライズさえ知ってしまえば意外と簡単。私自身もこれを使っていて、結構簡単に計測できるなという印象だ」と名和氏。「ポイントは、実装の優先順位を“数”で語ることだ」と強調する。

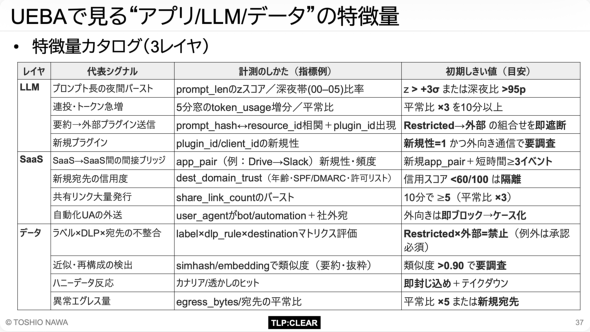

これを基に、LLM・SaaS・データの3レイヤーを相関し、「要約→外送」「SaaS→SaaS間ブリッジ」「再構成による抜け道」をふるまいで炙り出す。

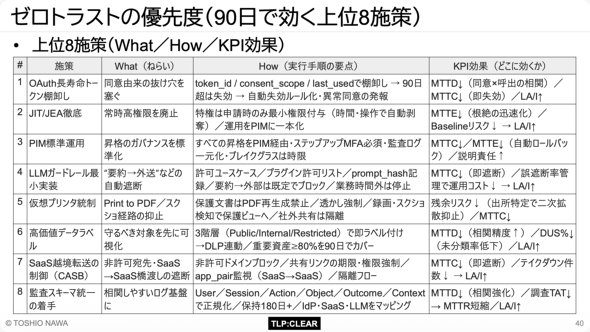

名和氏はこれらのポイントを踏まえ、Insider-MTTR短縮とLAIの改善を狙う、「90日完了チェック(簡易アセスメント)の7項目」(下記リスト)と、数値を含む目標、およびゼロトラストの優先度として「90日で可視性と封じ込め力を底上げする上位8施策」(下図)を挙げる。これらの施策はInsider-MTTRの短縮とLAIの改善に直結するという。

- 失効済み長寿命トークン=100%または自動失効ルール稼働

- 常時特権=ゼロまたは昇格は全てPIM経由

- LLM要約→外送=既定で遮断(例外は事前承認)

- Print to PDF =保護文書は不可または透かし必須

- Restrictedラベル付与=重要資産の80%以上

- CASBで非許可宛先ブロック有効化

- 監査スキーマ=主要SaaS・IdP(Identity Provider)が統一フィールドで集約される

名和氏は「インサイダー事案に対応するためには、Detect(検知)、Contain(封じ込め)、Eradicate(根絶)、Recover(復旧)、Learn(学習)の5フェーズで構成される『インサイダーIRプレイブック』の策定も不可欠」と強調し、その重要性を次のように訴えた。「証拠保全は、改ざん耐性とタイムスタンプの一元化(UTC)が原則。内部犯行はクリック、タップなどの動き一つ一つについて、タイムスタンプがずれていると証拠にならなくなる」

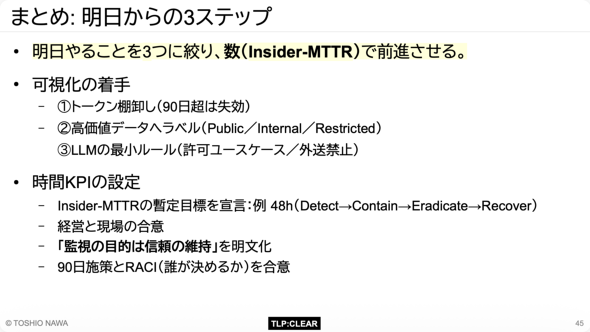

明日から始められる3ステップと信頼の維持

講演の最後に、名和氏は「明日やることを3つに絞り、数(Insider-MTTR)で前進させる」と視聴者に強く呼び掛けた。可視化に着手するための3ステップは、下記の通り。名和氏は、「トークンの棚卸しができないなら、内部犯行がいつ起きてもおかしくない状況だと捉えてほしい」と強調し、対策の喫緊性を訴えた。

- トークンの棚卸し(90日超は失効)

- 高価値データへのラベル付け(「Public」「Internal」「Restricted」)

- LLMの最小ルール設定(許可ユースケース、外送禁止)

講演の最後に名和氏は「監視の目的は信頼の維持。パートナーやお客さまを守るためであり、この信頼がビジネスを左右する。信頼を維持するにはやむを得ず機械的に、数字的に見ていくのだ。人のプライバシーを見るのではない」と締めくくり、透明性をもって従業員に伝えることの重要性を示唆した。

講演では、多くの数値的目標、そして耳慣れない指標が並んだ。一見、非常に難しい印象を与えるが、その目的を掘り下げれば思ったほど込み入った話ではなく、やるべきこともクリアになる。その上で数値をもう一度見ると、これこそがシステムに関わる人たちにとっての“共通言語”になり得るものであることが見えてくるはずだ。UEBAを導入するような企業・組織なら、名和氏が提示した資料も、おそらくこれまでの経験から理解しやすく、明日からスタートが切れるはずだ。その先んじた一歩こそが、「攻撃者に選ばれない」企業への道筋につながっている。

関連記事

名和氏がランサムウェア7事例の教訓とともに明かす、対策を自動化、最適化、重点化する秘訣、アダマール積とは

名和氏がランサムウェア7事例の教訓とともに明かす、対策を自動化、最適化、重点化する秘訣、アダマール積とは

2025年3月10日、ITmedia Security Week 2025 冬で、日本サイバーディフェンス シニアエグゼクティブアドバイザー(2025年5月より「最高技術責任者」) 名和利男氏が「攻撃戦略の理解に基づく対策の (自動⊙(最適⊙重点)) 化」と題して講演した。 名和利男氏が83もの“多種多様な”アイデンティティー(ID)不正取得手法を紹介した理由

名和利男氏が83もの“多種多様な”アイデンティティー(ID)不正取得手法を紹介した理由

「ITmedia Security Week 2024 春」の「多要素認証から始めるID管理・統制」ゾーンで、サイバーディフェンス研究所などに所属する名和利男氏が「脅威アクターが関心を急激に高める『標的のアイデンティティー』」と題して講演した。本稿では、アイデンティティー(ID)が狙われる背景、83もの代表的な不正取得手法、取得したIDの用途、現状から得られる教訓などを紹介する。 「サイバー脅威ランドスケープ」とは――名和氏が訴える、その有効性と利用シーン

「サイバー脅威ランドスケープ」とは――名和氏が訴える、その有効性と利用シーン

2023年11月28日、アイティメディアが主催するセミナー「ITmedia Security Week 2023 冬」の「実践・ゼロトラストセキュリティ」ゾーンで、サイバーディフェンス研究所 専務理事 上級分析官としても活躍する名和利男氏が「組織を守るために必要なサイバー脅威ランドスケープの把握」と題して講演した。あまり耳慣れない「サイバー脅威ランドスケープ」とは何か。なぜ注目すべきなのか。本稿では、講演内容を要約する。

Copyright © ITmedia, Inc. All Rights Reserved.

日本サイバーディフェンス 最高技術責任者(CTO)名和利男氏

日本サイバーディフェンス 最高技術責任者(CTO)名和利男氏