クラウドセキュリティにおける具体的な対策を検討、実践する上で知らないと損する文書まとめ:ITmedia Security Week 2024 冬

2024年2月28日、アイティメディアが主催するセミナー「ITmedia Security Week 2024 冬」における「クラウドセキュリティ」ゾーンで、GMOサイバーセキュリティ by イエラエ サイバーセキュリティ事業本部 執行役員 兼 副本部長 阿部慎司氏が「CISOが考えるべきクラウドセキュリティ 〜脅威とリスクをモデル化し、対策へつなげる手法〜」と題して講演した。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

そもそも、クラウドのセキュリティとは

2024年1月に「GMOイエラエSOC 用賀」が立ち上げられたことが報道されたばかりだが、立ち上げの中心人物として活躍する阿部氏の視点で、クラウドセキュリティにおける具体的な対策を検討、実践する方法を語る講演だ。さまざまな組織から公開されているガイドラインやフレームワークを基に、クラウドのセキュリティを考えていく。

阿部氏はまず、クラウドサービスを使う上でのセキュリティ観点のメリットが挙げられている文書として、デジタル庁デジタル社会推進会議が公開している文書「デジタル社会推進標準ガイドライン DS-310 政府情報システムにおける クラウドサービスの適切な利用に係る基本方針」をピックアップする。

同文書には、クラウドサービスの当初からの利用メリット、およびクラウドサービスのスマートな利用によるメリットが明示されている。特に「政府情報システムにおける クラウドサービスの適切な利用に係る基本方針」が明記されており、ここでは下記の10点が挙げられている。

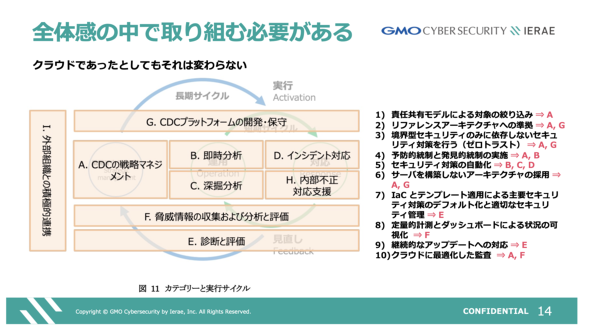

- 責任共有モデルによる対象の絞り込み

- レファレンスアーキテクチャへの準拠

- 境界型セキュリティのみに依存しないセキュリティ対策(ゼロトラスト)

- 予防的統制と発見的統制の実施

- セキュリティ対策の自動化

- サーバを構築しないアーキテクチャの採用

- Infrastructure as Code(IaC)とテンプレート適用による主要セキュリティ対策のデフォルト化と適切なセキュリティ管理

- 定量的計測とダッシュボードによる状況の可視化

- 継続的なアップデートへの対応

- クラウドに最適化した監査

阿部氏は、この10の基本方針について解説した。

1.責任共有モデルによる対象の絞り込み

これまで、オンプレミスではハードウェアからアプリケーションの運用まで、全てのセキュリティ対策を考慮する必要があるが、クラウドでは「責任共有モデル」によって、クラウドサービスが責任を負う部分がある。例えばPaaSでは、利用するアプリケーションやデータに関して、利用者が責任を負うこととなる。業務アプリケーション、利用者端末、運用、クラウドの設定、アカウントなど、どの部分が利用者の責任となるかを明確にし、対策することになる。

2.レファレンスアーキテクチャへの準拠

クラウドサービスプロバイダーによって、サービス利用において最適な考え方、使い方がレファレンスアーキテクチャとして用意されていることが多い。オンプレミスをクラウド化する際は、クラウドのサービスに合った、レファレンスに準拠した、最新の対策を講じる必要がある。

3.境界型セキュリティのみに依存しないセキュリティ対策(ゼロトラスト)

オンプレミスでは境界型セキュリティの考え方に依存した仕組みになっていたが、クラウドを活用するに当たってはゼロトラストアーキテクチャで考え、全てのレイヤーでセキュリティを施し、動的に監視、認証することが推奨される。

4.予防的統制と発見的統制の実施

クラウドで最もありがちなトラブルは、誤った設定による意図しない情報公開だ。パブリッククラウドなどはインターネットにむき出しのサービスなので、見えてはならないものが見えてしまう可能性が高くなる。それを防ぐために、ポリシーを定めて正しい設定を維持する予防的統制、継続的に監視、修正する発見的統制の2つの面から防止する。

5.セキュリティ対策の自動化

オンプレミスでは人海戦術的にセキュリティ対策を実施し、サンプリングによって検査することが多いが、クラウドでは全量ログ保管と分析の自動化が可能だ。現実的には困難な部分もあるが、対策を自動化することで抜け漏れが是正され、人が張り付くよりもコストを抑制できる。インシデント対応も自動化されることが望ましい。

6.サーバを構築しないアーキテクチャの採用

サーバを運用することよりも、アプリケーション利用に特化した方が、責任分界の面で利用者の責任が限定される。サーバ構築を自分たちでやるよりも安全で、クラウドサービスのレファレンスからはみ出さない方が安定して運用でき、対応しやすいというメリットがある。

7.IaCとテンプレート適用による主要セキュリティ対策のデフォルト化と適切なセキュリティ管理

IaCを採用することで、クラウドにサービスを構築するときに設定を組み込んだテンプレートを用い、インフラ環境を自動構築できるようにしておくことが望ましい。コード化されていれば構成を適切に管理でき、セキュリティの維持にも役に立つ。

8.定量的計測とダッシュボードによる状況の可視化

セキュリティ対策を自動化しても、管理者や関係者が速やかに状況を把握する必要性はクラウドでもオンプレミスでも変わらない。可視化が重要だ。

9.継続的なアップデートへの対応

クラウドが提供する機能は絶えずアップデートされているので、日常的に対応し、適宜、設計も見直す。

10.クラウドに最適化した監査

オンプレミスの踏襲ではなく、上記1〜9を前提として監査する。

基本方針をどう業務に落とし込むか?

阿部氏はこれらの基本方針について「クラウドへの移行でセキュリティ的に楽になる部分はある。ただし、やるべきことはしっかりやる必要がある」と指摘した上で、基本方針をどう業務に落とし込むかに話題を移す。

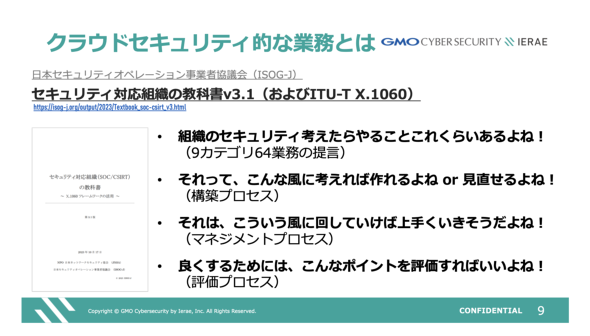

次に挙げる文書は日本セキュリティオペレーション事業者協議会(ISOG-J)が公開している「セキュリティ対応組織の教科書v3.1(およびITU-T X.1060)」だ。この教科書は阿部氏も制作に関わっているもので、この中には大きく分けて4つのポイントが記されているという。

この中から、阿部氏はクラウドのセキュリティ業務に関して、“9カテゴリー64業務の提言”を解説する。この64業務から“クラウド”と明記されている項目をピックアップすると、実は2つしかない。これは、クラウドに限らず共通でやらねばならないことがほとんどなことが理由だ。

「クラウドでも、リスクマネジメントやポリシー作成など、根本的なこと、対応すべきことは変わらない」(阿部氏)

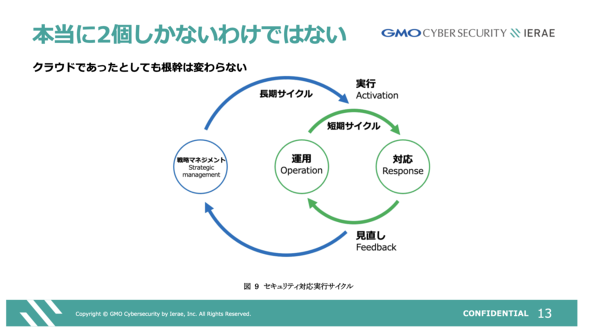

阿部氏は続いて、その変わらない部分を語る。ここには、まずセキュリティがどうあるべきか、ブレーンとなるような「戦略マネジメント」がありきで、それを元に実行のための「運用」、万が一何かが起きたときのための「対応」がある。運用と対応の短期サイクルで見直しつつ、運用ではカバーできない部分を長期的なサイクルとしてマネジメントにフィードバックしていく。

このサイクルを“9カテゴリー”にマッピングした図を阿部氏は提示する。加えて、先述の10の基本方針が9カテゴリーのどの部分に当てはめられるかを考えると、全体感が見えてくる。有用なドキュメントを組み合わせて考えることで、クラウドにおけるセキュリティ対応の輪郭が見えてくるのではないだろうか。

組織の中でどう取り組むか

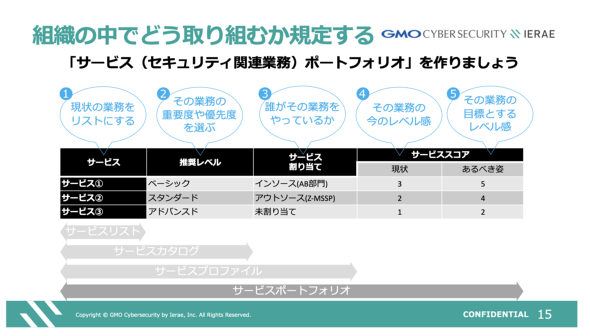

さらに阿部氏は、この対応すべきことを組織の業務としてより具体的に考えることを目指したポートフォリオ作りに向ける。阿部氏は組織において、どんな業務が、どれぐらい重要で、誰に割り当てられ、今どの程度できているのかを表にした「セキュリティ関連業務サービスポートフォリオ」を作ることを推奨する。

サービスポートフォリオには下記の項目が並べられる。

- 現状の業務をリストにする

- その業務の重要度や優先度を選ぶ

- 誰がその業務をやっているか

- その業務の今のレベル感

- その業務の目標とするレベル感

これをクラウドサービスに対し、改めて抜け漏れがないように作ることで業務を設計する。なお、ISGO-Jのサイトで「サービスポート フォリオ ひな型」を公開しているので、これを活用するとよい。

何から身を守るんだっけ?

ここまで、公開されているフレームワークやレファレンスを用いることで、先人の知恵を借りつつ安全性を高めるという話があった。これを前提としつつ、阿部氏は「何から身を守るのかを明確化することも大事なポイントだ」と強調する。

レファレンスはあくまで一般的なものであり、自社に完全にフィットしない部分もある。そのため、阿部氏がコンサルティング的に相談を受けた際にどのように考えているかを併せて解説する。

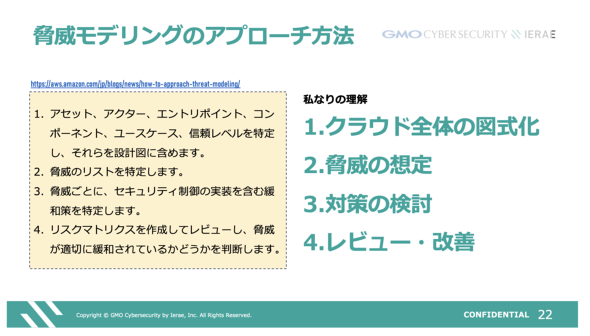

何から身を守るのかを明確化するには、まず脅威のモデル化が必要だ。例えば、Amazon Web Service(AWS)では脅威のモデル化に関する文書として、「SEC01-BP07 脅威モデルを使用して脅威を特定し、緩和策の優先順位を付ける」を公開している。

この中ではOWASP(Open Worldwide Application Security Project )による「Threat Modeling」が引用され、「脅威のモデル化は、価値のある対象を保護する文脈で、脅威と緩和策を特定、伝達、理解するためのもの」と記載されている。

その上で、脅威モデリングのアプローチ方法を基に、「クラウド全体の図式化」「脅威の想定」「対策の検討」「レビューと改善」の4ステップを考えていく。

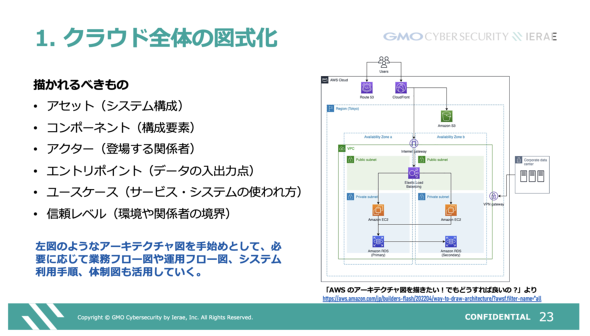

1つ目はクラウド全体の図式化だ。描かれるべきものをアセット、コンポーネント、アクター、エントリポイント、ユースケース、信頼レベルとし、これをアーキテクチャ図として図式化する。加えて、業務フロー図や運用フロー図、利用手順や体制図も別途用意しておくといいだろう。

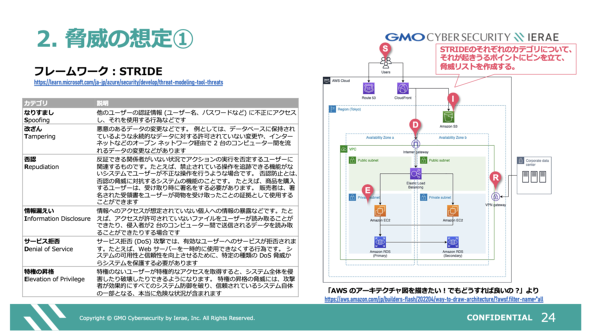

2つ目は、図式化した各アーキテクチャに、想定される脅威をマッピングする。ここではフレームワークとして「STRIDE」を活用する。各カテゴリーの脅威を、ピンを打つようにアーキテクチャ図にマッピングしておくことで可視化し、関係者で意識を合わせることができる。

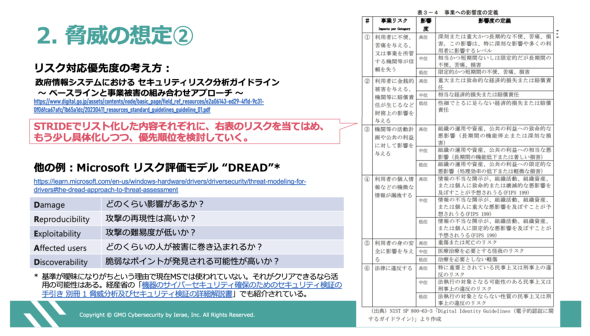

この作業は、多くの箇所でピンが打たれることとなる。そこで、リスク対応の優先度も付ける必要がある。ここではデジタル庁が公開しているPDF「政府情報システムにおける セキュリティリスク分析ガイドライン - ベースラインと事業被害の組み合わせアプローチ -」を活用できる。ピンを打った脅威のリストに対して表のリスクを当てはめ、より具体化しつつ優先順を付ける。Microsoftの評価モデル「DREAD」も活用できるが、基準がややあいまいになる点は注意したい。

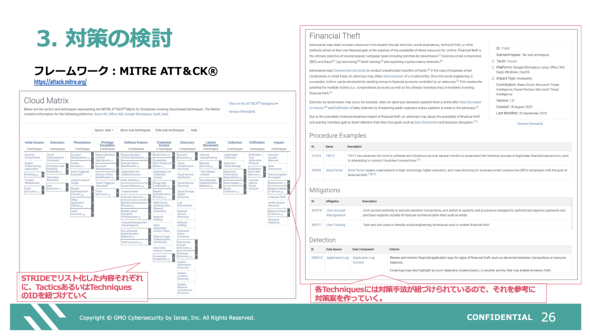

3つ目の対策の検討においては、「MITRE ATT&CK」を活用する。サイバーキルチェーン上で、どのようなテクニックを使って攻撃されるかをまとめたマトリックスなので、脅威を具体的な手法にひも付け、より具体的な対策につなげることができる。

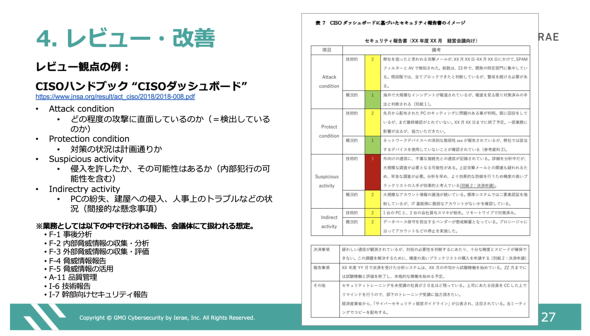

対策を講じることができたら、4つ目のレビューと改善だ。どれだけ守れたかや反省すべき点があったかどうかをレビューし、改善にまで持っていけるだろう。ここでは「CISOハンドブック」の“CISOダッシュボード”を活用したい。

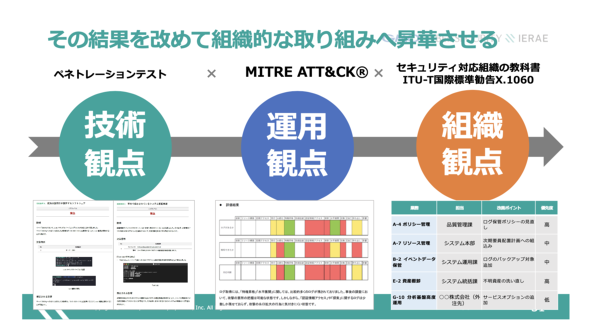

これら全てを自分たちでやるのは難しいと感じた場合は、外部の業者にペネトレーションテストを依頼することもできる。「ペネトレーションテストの前に、現時点での想定でまとめた資料を共有し、脅威シナリオを一緒に考えてもらうことで、より自分事にできる」と阿部氏は指摘する。その際にも、上記の脅威モデリング作成は役に立つだろう。

阿部氏は技術的な視点から、組織的な視点に発展させるべく、セキュリティ対策を見直した際に挙がった課題が、「セキュリティ対応組織の教科書」における“9カテゴリー64業務の提言”のどこにひも付くのか、そしてその結果から改めて組織的な取り組みに昇華させることを推奨する。ペネトレーションテスト、MITRE ATT&CK、そしてセキュリティ対応組織の教科書の組み合わせについては、ITmedia Security Week 2023 秋でのレポート記事も併せて確認してほしい。

関連記事

「クラウド責任共有モデル」の知識、アップデートできてる?

「クラウド責任共有モデル」の知識、アップデートできてる?

何かと小難しいパブリッククラウドのセキュリティを、やさしく解説する新連載。第1回は、クラウドの責任共有モデルについて、あらためて考えます。分かった気になりがちですが、実は奥が深いんです。 クラウド環境を守るためのセキュリティとは? 「CSPM」「CWPP」「CIEM」「CNAPP」は何がどう違う?

クラウド環境を守るためのセキュリティとは? 「CSPM」「CWPP」「CIEM」「CNAPP」は何がどう違う?

クラウドセキュリティに対する不安からクラウド移行に踏み切れない企業や、クラウド移行したもののクラウドセキュリティに依然として懸念がある企業に向けて、クラウドで実現するセキュリティ対策を事例とともに解説する本連載。初回は、クラウド環境を巡る脅威やキーワードを整理します。 Kubernetesのセキュリティ対策を整理する「脅威モデリング」のすすめ

Kubernetesのセキュリティ対策を整理する「脅威モデリング」のすすめ

クラウドへの移行が進み、Kubernetesなどコンテナ技術を活用するシーンが増えた昨今、管理者を悩ませるのはそのセキュリティ対策だ。GMOペパボのセキュリティエンジニアによる「Cloud Native Days Tokyo 2021」の講演から、脅威モデリングの基本やKubernetesクラスタを題材にした具体的なモデリング方法などを解説する。

Copyright © ITmedia, Inc. All Rights Reserved.

GMOサイバーセキュリティ by イエラエ サイバーセキュリティ事業本部 執行役員 兼 副本部長 阿部慎司氏

GMOサイバーセキュリティ by イエラエ サイバーセキュリティ事業本部 執行役員 兼 副本部長 阿部慎司氏