なぜ「マクロ」と「マイクロセグメンテーション」が防御・復旧に有効なのか、Ciscoが解説:ゼロトラストセキュリティの基盤

Ciscoはネットワークセグメンテーションに関する調査結果を基に、マクロとマイクロの併用がセキュリティの基盤になるとの見解を示した。侵害からの復旧速度やチーム連携に明確な差が出ると分析している。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

Cisco Systems(以下、Cisco)は2025年12月4日(米国時間)、ネットワークを複数のより小さなセグメントに分割するネットワークセグメンテーションの重要性や導入状況に関する調査レポート「2025 Cisco Segmentation Report」に基づく考察結果を、公式ブログで公開した。調査は回答者1000人を対象に実施したもの。

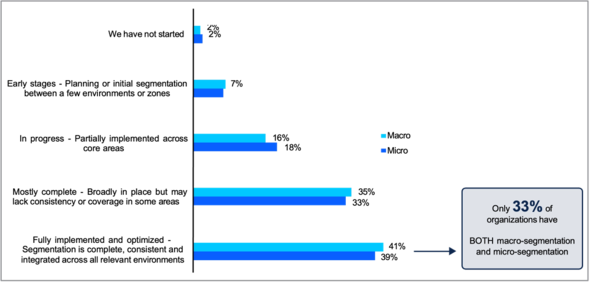

調査ではネットワークセグメンテーションを最優先事項とする回答が79%に上る一方、「マクロセグメンテーション」と「マイクロセグメンテーション」の両方を実装しているとする回答は33%にとどまった。その上で同社は、マイクロセグメンテーションが求められる背景や、実装に当たってのポイントを改めて強調した。

なぜマクロセグメンテーションだけでは不十分なのか

Ciscoは、ネットワークを大きな区画に分割するマクロセグメンテーションについて、攻撃の拡散を防ぎ、システムの回復力(レジリエンス)を高める手法として長年利用されてきたと説明する。一方で同社は、現代のアプリケーションアーキテクチャは従来のようなモノリシック(一枚岩)構造ではなく、サブネットやVLAN(仮想LAN:Virtual LAN)といったネットワーク構成の制約を受けない分散型へと進化していると指摘する。

分散型アーキテクチャにより、アプリケーションのパフォーマンスやスケーラビリティ、保守性は向上するものの、ワークロード(処理単位)レベルでの状況把握が困難になっている。Ciscoは、マクロセグメンテーションを含む従来のセキュリティ手法だけでは可視性と制御が不足しており、クラウドファーストのインフラ保護には課題が残るとして、仮想マシンや個々のアプリケーション、ワークロードといったより細かい単位で制御するマイクロセグメンテーションとの併用が必要だと分析している。

マクロとマイクロセグメンテーション併用が復旧期間を短縮

マクロセグメンテーションに加えて、マイクロセグメンテーションを実装することで、IT環境を複数の小さなセクションに分け、それぞれのワークロードをその挙動やIDに基づいて個別に分離できるようになる。これにより、インシデント発生時の復旧時間の短縮、システム運用の効率化などが期待できる。

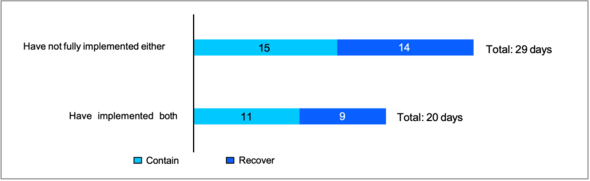

調査結果によると、マクロセグメンテーションとマイクロセグメンテーションの両方を完全に実装している組織では、侵害の封じ込めと復旧に要する時間が平均20日だったのに対し、完全には実装していない組織では平均29日だった。Ciscoは、復旧時間を約3分の1短縮することは、侵害の影響を抑えて将来的な拡散を防ぐ上で重要だとしている。

ネットワークセグメンテーションでチームを連携させる

セグメンテーションプロジェクトでは、複数のチーム間の連携が求められる。調査によると、組織はセグメンテーションの実装と管理において、以下3つの別々のチームに依存していることが多い。

- ITインフラまたはネットワーク:87%

- セキュリティ/SecOps(セキュリティと運用):77%

- DevOps(開発と運用)/クラウドエンジニアリング:71%

マクロセグメンテーションとマイクロセグメンテーションの両方を実装するプロセスは、これらのチーム間の連携を強化し、過剰な権限付与に伴うリスクを軽減する。

マクロセグメンテーションとマイクロセグメンテーションの両方を完全に実装している組織では、「チームが完全に連携している」と回答する割合は87%、完全に実装していない組織では52%だった。

自動化がセグメンテーション成功の鍵

自動化に関しても、マクロセグメンテーションとマイクロセグメンテーションの両方を完全実装している組織の63%が、「自動化がセグメンテーションプロジェクトの拡張と成熟の鍵」であるという点に強く同意しており、完全に実装していない組織の50%を上回った。

自動化により、組織はセグメンテーションポリシーを組織全体に拡張でき、より包括的かつ一貫したポリシーの適用により、セキュリティ管理が強化される。

プロアクティブな防御の基盤へ

Ciscoは、マクロとマイクロセグメンテーションを併用することが、現代のエンタープライズセキュリティ戦略およびゼロトラスト(全ての通信を信頼しないセキュリティ設計)の基盤になると結論付ける。このアプローチにより、復旧の迅速化、チームの連携強化、ポリシー適用の整合性が実現し、能動的(プロアクティブ)なサイバーセキュリティ対策が可能になるとしている。

関連記事

ランサムウェア攻撃対策で注目のマイクロセグメンテーション市場、2028年度には75億円超へ ITR調査

ランサムウェア攻撃対策で注目のマイクロセグメンテーション市場、2028年度には75億円超へ ITR調査

マイクロセグメンテーションはランサムウェア攻撃対策として注目され、急成長している。ITRの予測では2028年度に75億円超に拡大しする見通しだ。 ランサムウェア被害の歴史に見る、「侵入前提」の進化と「被害前提」のレジリエンス構築

ランサムウェア被害の歴史に見る、「侵入前提」の進化と「被害前提」のレジリエンス構築

2025年8月26日、ITmedia Security Week 2025 夏で、イー・ガーディアングループ CISO 兼 EGセキュアソリューションズ 取締役 CTO 徳丸浩氏が「侵入阻止と事後対応の両輪で考える現実的な防御の考え方」と題して講演した。 ビールが消えた“アサヒのランサムウェア”だけじゃない――国内外30件のサイバー攻撃を総覧

ビールが消えた“アサヒのランサムウェア”だけじゃない――国内外30件のサイバー攻撃を総覧

2025年、アサヒグループホールディングスへのランサムウェア攻撃など、企業や社会インフラを直撃するサイバー攻撃が相次いだ。国内外で多発したランサムウェアや不正アクセスの事例を振り返りながら、2025年に見えた攻撃トレンドを整理し、2026年の脅威を展望する。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.