MongoDBに機密情報漏えいの脆弱性「MongoBleed」 すぐに可能な対策は?:CVSSスコアは8.7

Akamai Security Intelligence Groupは、2025年12月に情報公開されたNoSQLデータベース「MongoDB」の脆弱性(CVE-2025-14847)について、公式ブログで解説した。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

Akamai TechnologiesのAkamai Security Intelligence Groupは2025年12月30日(米国時間)、NoSQLデータベース「MongoDB」の同年12月19日に情報公開された脆弱(ぜいじゃく)性(CVE-2025-14847:通称「MongoBleed」)について、公式ブログで解説した。

MongoBleedのCVSS(共通脆弱性評価システム)v4スコアは8.7だ。米国国土安全保障省サイバーセキュリティインフラストラクチャセキュリティ庁(CISA)は同年12月29日、この脆弱性が活発に悪用されていることを確認し、この脆弱性を同庁の「Known Exploited Vulnerabilities」(KEV:悪用された既知の脆弱性)カタログに追加した。

情報漏えいの脆弱性「MongoBleed」とは

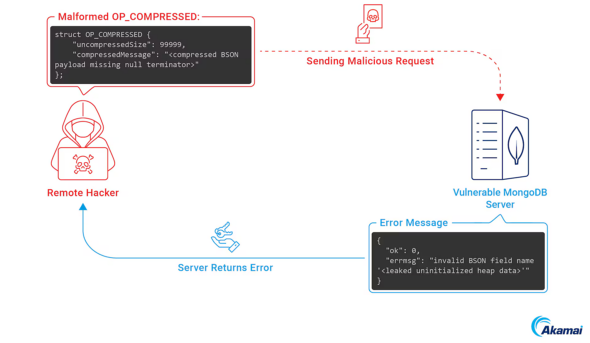

MongoBleedは、「zlib」ライブラリを用いて圧縮されたメッセージをMongoDBが処理する方法に起因している。認証されていないリモートのクライアントが特殊な細工を施した圧縮リクエストをMongoDBデータベースに送信することで、初期化されていないヒープメモリに残っている内容を読み取ることが可能になる。この内容の中にMongoDB内の機密情報(APIキー、認証情報など)が含まれていた場合、それらは漏えいすることになる。

攻撃者が不正な圧縮リクエストをMongoDBに送信し、初期化されていないヒープメモリ内のデータを読み取ってしまう恐れがある(提供:Akamai Security Intelligence Group)

攻撃者が不正な圧縮リクエストをMongoDBに送信し、初期化されていないヒープメモリ内のデータを読み取ってしまう恐れがある(提供:Akamai Security Intelligence Group)この漏えいは、MongoDBのエラー処理ロジックによって拡大してしまう。リモートクライアントからの圧縮リクエストは、BSON(バイナリJSON)形式のオブジェクトとして送信される。このオブジェクトにNULL終端文字が含まれていない場合、MongoDBサーバは、終端に遭遇するまでメモリを解析し続ける。最終的に解析が失敗すると、サーバは元のメッセージとヒープ内容の漏えいを含むエラーレスポンスを返す。

Akamai Security Intelligence Groupによると、ブログ記事の執筆時点で、インターネットに公開されたMongoDBインスタンスが、「Shodan」(インターネットからアクセス可能な機器を検索できるWebサービス)では21万3000件以上、「Censys」(Shodanと同様のサービス)では8万7000件以上、確認されているという。これはCVE-2025-14847の脆弱性の広範な露出を示している。

エクスプロイトの公開

CVE-2025-14847に関する情報公開から数日以内に、動作するエクスプロイト(攻撃コード)が「GitHub」で公開された。このエクスプロイトは、不正な圧縮リクエストを繰り返し送信するものだ。これにより、攻撃者はヒープメモリの大部分を段階的に漏えいさせることができる。

CVE-2025-14847の影響を受けるMongDBのバージョン

影響を受けるMongDBのバージョンは次の通り。

- MongoDB 8.2.0〜8.2.2

- MongoDB 8.0.0〜8.0.16

- MongoDB 7.0.0〜7.0.26

- MongoDB 6.0.0〜6.0.26

- MongoDB 5.0.0〜5.0.31

- MongoDB 4.4.0〜4.4.29

- MongoDB Server v4.2の全バージョン

- MongoDB Server v4.0の全バージョン

- MongoDB Server v3.6の全バージョン

すぐに可能な対策は?

パッチ適用済みバージョンへのアップグレード

MongoDBのバージョン 8.2.3、8.0.17、7.0.28、6.0.27、5.0.32、4.4.30で、CVE-2025-14847に対するパッチが導入された。これらのバージョンのいずれかにアップグレードすることで、脆弱性は完全に解消される。MongoDBは、直ちにアップグレードすることを強く勧めている。

ネットワークセグメンテーションによる露出の低減

これらのバージョンにアップグレードするまでの間、セグメンテーションを使用して以下の対策を講じることで、脆弱性の露出を大幅に低減できる。

- TCP/27017ポートにおけるMongoDBインスタンスへのインターネットからのインバウンドアクセスをブロックする

- 明示的に信頼されたソースからの接続のみを許可する

- 圧縮リクエストの無効化(一時的な緩和策)

アップグレードやインスタンスのセグメンテーションが不可能な場合は、脆弱性の悪用を防ぐためにzlib圧縮リクエストを無効にして対応する。CVE-2025-14847に関するMongoDB Issue Trackerで手順が紹介されている。

関連記事

「認可の欠落」が4位に急浮上 「最も危険な脆弱性Top 25」MITREが公開

「認可の欠落」が4位に急浮上 「最も危険な脆弱性Top 25」MITREが公開

MITREはソフトウェアにおける危険な脆弱性タイプをまとめた「CWE Top 25 Most Dangerous Software Weaknesses」の2025年版を発表した。Webアプリケーション関連の脆弱性がTop 3を独占する結果となった。 Reactの深刻な脆弱性「React2Shell」の悪用事例 Google脅威インテリジェンス部門が報告

Reactの深刻な脆弱性「React2Shell」の悪用事例 Google脅威インテリジェンス部門が報告

Google Threat Intelligence Groupは、React2Shell脆弱性の悪用事例を観測したと報告し、侵害の検出方法と推奨対策を紹介した。 Webアプリの10大リスク2025年版 3ランク上昇の「設定ミス」を抑えた1位は?

Webアプリの10大リスク2025年版 3ランク上昇の「設定ミス」を抑えた1位は?

4年ぶりの「OWASP Top 10 2025」が公開された。できる限り「症状」ではなく「根本原因」に焦点を当てるように刷新したという。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.