サイバー犯罪者は企業の従業員をいくらで「闇堕ち」させるのか? 組織を守る方法は:内部協力者を募る手口の実態レポート

サイバー犯罪者が銀行、通信、物流、IT企業などの従業員を勧誘し、内部協力者として悪用する動きが加速している。ダークWebでは「経済的自立への近道」とする報酬を提示する投稿や広告が増加している。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

セキュリティベンダーCheck Point Software Technologiesの脅威インテリジェンス部門Check Point Research(以下、CPR)は、2025年12月、ランサムウェア(身代金要求型マルウェア)グループなどサイバー犯罪者が銀行、通信、物流、IT企業の従業員を勧誘し、内部協力者として利用している実態の調査結果を発表した。

サイバー犯罪における内部関係者の勧誘が増加

CPRによると、サイバー犯罪者はもはや、総当たり攻撃(ブルートフォース)やソーシャルエンジニアリング、脆弱(ぜいじゃく)性の悪用といった手法だけに頼ってはいない。企業ネットワーク、ユーザーデバイス、クラウドへのアクセス権を得るために、組織内の人間をリクルートする動きを強めているという。ダークWebのフォーラムでは、従業員が勧誘されるだけでなく、自らアクセス権や機密情報の売却を申し出るケースも確認されている。

ダークWeb上の勧誘投稿の多くは事実に基づいた短文だが、中には「感情を揺さぶる」文言を用いるものも存在する。例えば2025年7月には、サイバー犯罪者との協力によって「終わりなき労働サイクルから逃れよう」と呼び掛ける広告が掲載された。長期間勤務してネットワークアクセス権を確立しているベテランスタッフを標的にし、「内部協力が経済的自立への近道だ」と主張する投稿も見られたという。

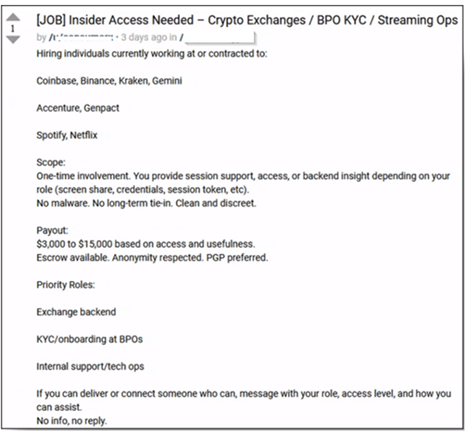

暗号資産取引所、コンサルティング大手への勧誘が増加、SpotifyやNetflixなども

内部協力者に関連する活動の大部分は、金融セクターや暗号資産(仮想通貨)企業、コンサルティング大手の内部関係者をターゲットにしている。具体的な標的は以下の通りだ。

- 暗号資産取引所:Coinbase、Binance、Kraken、Geminiなど

- コンサルティング大手:Accenture、Genpactなど

- 消費者向けサービス:Spotify、Netflixなど

報酬は、1回限りのアクセス提供や特定情報の提供に対して、通常3000ドル(約46万2000円《1ドル=約154円、以下同》)〜1万5000ドル(約231万円)が支払われる。加えて、3700万件のユーザー記録を含む暗号資産取引所のデータセットが2万5000ドル(約385万円)で売りに出されるなど、盗まれたデータが悪用されるリスクも高まっている。

銀行の内部関係者

銀行の内部協力者は犯罪者にとって特に価値が高い。ダークWebでは、米国連邦準備制度理事会(FRB)やその提携銀行のシステムへのアクセス権を求める投稿が確認された。欧州の主要銀行からも、完全な取引履歴を奪取しようとする動きが見られる。

中には、ロシアの税務当局の内部協力者に対し、週1000ドル(約15万4000円)を支払うといった、長期的な雇用形態の提案もあるという。

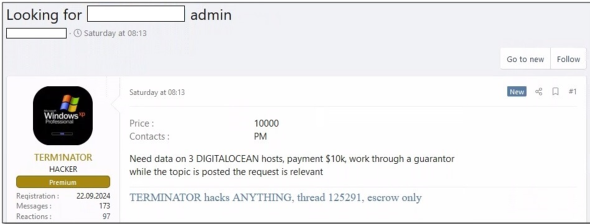

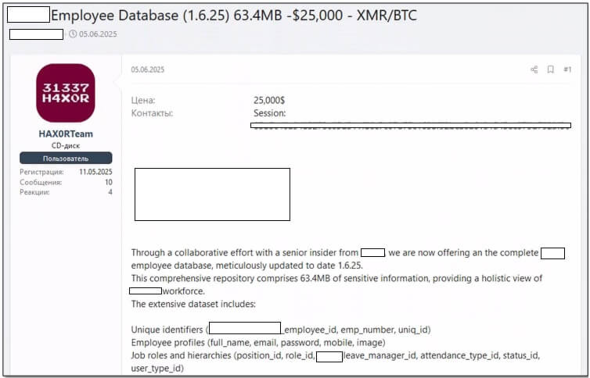

IT企業の内部関係者

機密性の高い顧客データを保持し、サプライチェーンの重要なパートナーであるIT企業の内部関係者も標的にされている。最近の活動例は以下の通り。

- Apple、Samsung Electronics、Xiaomiの内部協力者を求める広告

- 顧客のメールアカウントをリセットするためのCox Communications従業員への勧誘

- クラウドサービスプロバイダーの内部協力者に対し、最大1万ドル(約154万円)を提示するオファー

ベルギーでは、大手企業向けソフトウェア企業の従業員データ(氏名、パスワード、電話番号、役職など)が2万5000ドル(約385万円)で販売された事例も報告されている。

通信分野の内部関係者

通信業界の従業員、特に米国ではSIMスワッピング(SIMカードを不正に再発行させて電話番号を乗っ取る手口)のために頻繁に勧誘されている。これは、SMSメッセージを傍受して二要素認証(2FA)を回避することを目的としており、協力への報酬は1万ドル(約154万円)〜1万5000ドル(約231万円)に達している。

物流分野の内部関係者

物流セクターにおいても、税関検査や貨物の操作が可能な内部協力者が求められており、500ドル(約7万7000円)〜5000ドル(約77万円)の報酬が提示されている。

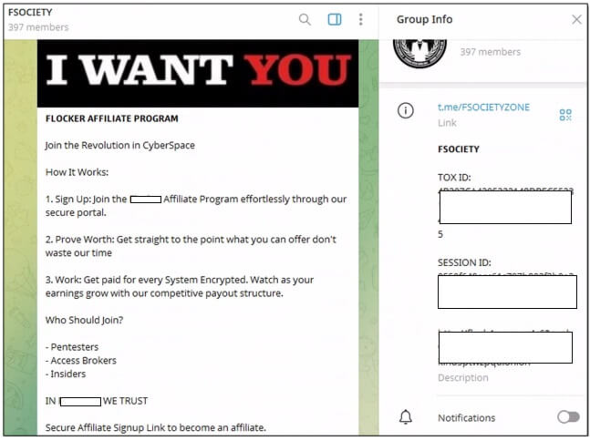

ランサムウェアグループによる勧誘の拡大

内部協力者の募集はダークWebフォーラムにとどまらず、「Telegram」などの暗号化されたプラットフォームでも活発化している。

2025年7月には、400人のメンバーを持つグループがランサムウェアポータルへのアクセスを宣伝し、内部協力者やペネトレーションテスター、アクセスブローカーに対して、システムを暗号化するたびに利益を得られるよう参加を促したという。

組織を守る方法

内部スタッフが防衛機能を無効化したり、認証情報を漏えいさせたりした場合、攻撃の防御は極めて困難になる。組織名や盗まれたデータに関するディープ/ダークWebの監視は、高度なサイバー防御技術の導入と同じくらい重要になっているという。

CSRは「内部脅威に対応するには、テクノロジーと人を中心とした戦略の組み合わせが必要となる」としており、主な対策として以下を挙げている。

- 従業員に対するセキュリティリスクと倫理的責任の教育

- 異常行動の監視と厳格なアクセス制御の徹底

- ダークWebにおける新たな脅威情報の積極的な精査

- 侵害を防止するサイバーセキュリティ製品の導入

関連記事

検索できない領域に潜む脅威 サイバー攻撃者が集う8つのフォーラムの実態とは

検索できない領域に潜む脅威 サイバー攻撃者が集う8つのフォーラムの実態とは

KELAは、「ディープウェブ」「ダークウェブ」の違いや、主要8フォーラムの特徴を解説する記事を公式ブログで公開した。攻撃者が利用しているフォーラムを把握することは、企業を狙った脅威動向をセキュリティチームが把握するのに役立つという。 転職者の約20%が「情報持ち出し」の経験あり どう防げばいいのか

転職者の約20%が「情報持ち出し」の経験あり どう防げばいいのか

エルテスは「転職時の情報管理に関するアンケート」の結果を発表した。持ち出した情報の種類、理由、対策やルールの浸透具合などが明らかになった。 日本のCISOが経験した情報漏えいの約9割に「退職した従業員」が関与

日本のCISOが経験した情報漏えいの約9割に「退職した従業員」が関与

日本プルーフポイントは世界16カ国、1600人のCISOを対象とした調査レポート「2025 Voice of the CISO」の日本語版を発表した。日本のCISOの69%が今後1年以内に重大なサイバー攻撃を受けると予想。サイバー攻撃が巧妙化する一方、CISOは内部不正への対応、生成AIのガバナンス対応に直面しており、極度のプレッシャーにさらされている状況が浮き彫りとなっている。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.