「便利な拡張機能」が「Web会議」を盗聴 中国の脅威アクター「DarkSpectre」により、800万人超が被害:「数年間の潜伏後にマルウェア化」など、3つの攻撃を分析 Koi Security

Koi Securityはブラウザ拡張機能を用いた大規模なサイバー攻撃を展開していた脅威アクター「DarkSpectre」に関する調査結果を公表し、警戒を呼び掛けている。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

セキュリティベンダーのKoi Securityは2025年12月30日(イスラエル時間)、中国の脅威アクター(攻撃者)「DarkSpectre」による、ブラウザ拡張機能を通じた大規模なサイバー攻撃に関する調査結果を明らかにした。

調査によると、DarkSpectreと名付けられた脅威アクターは7年以上にわたり活動を続け、少なくとも3つの主要なマルウェアキャンペーンを通じて、世界中で800万以上のユーザーに影響を与えていたことが判明したという。

Koi Securityは「ブラウザ拡張機能を悪用する脅威アクターは、散発的な便乗犯によるものではなく、DarkSpectreのような、国家的規模の忍耐強く洗練された組織によるものだと認識する必要がある」と述べている。

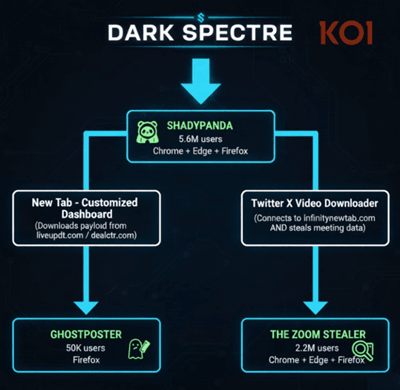

Koi Securityが特定した3つの主要な攻撃キャンペーンは以下の通り。

| キャンペーン名 | 被害者数 | プラットフォーム | 主な目的 |

|---|---|---|---|

| The Zoom Stealer | 220万人 | Google Chrome/Microsoft Edge/Mozilla Firefox | 企業の会議インテリジェンス(機密情報)の窃取 |

| ShadyPanda | 560万人 | Google Chrome/Microsoft Edge/Mozilla Firefox | 大規模監視とアフィリエイト詐欺 |

| GhostPoster | 105万人 | Mozilla Firefox/Opera | 隠密なペイロード配信 |

Koi Securityはこれら3つのキャンペーンが全く異なる目的を持っていたにもかかわらず、利用されていたインフラや拡張機能の運用パターンが一致していたことから、いずれもDarkSpectreによる攻撃キャンペーンだと分析している。

「数年間の潜伏後にマルウェア化」 3つの攻撃の手口

Koi Securityの分析によると、DarkSpectreは攻撃の目的とプラットフォームに応じて3つの異なる手法を使い分けていた。

1. 長期間潜伏し詐欺を行う「ShadyPanda」

ShadyPandaは、正当な機能を装った拡張機能を通じてユーザーを油断させ、長期間にわたり監視や詐欺を行う最も大規模なキャンペーンだ。100以上の拡張機能を通じて「Google Chrome」「Microsoft Edge」「Mozilla Firefox」のユーザー約560万人に影響を与えた。

分析によると、100以上の拡張機能のうち9つが現在アクティブに活動し、85以上が「スリーパー」(休眠状態)として潜伏しているとみられるという。

攻撃者は「新しいタブ」や翻訳といった宣伝通りの機能を持つ正当な拡張機能を公開して「注目アイテム」や「認定済み」といったバッジを獲得し、3〜5年以上にわたって信頼を築いた後、アップデートで一斉にマルウェア化させる手法を採っていた。これらの拡張機能は、検索履歴の窃取や、ECサイトのアフィリエイト報酬を横取りする不正なリダイレクトを行っていた。

Koi Securityが発見した「New Tab - Customized Dashboard」という拡張機能では、ブラウザストアの審査を通過するために3日間は無害に振る舞う「時限爆弾」機能が実装されていた。マルウェア化後に検知を逃れるため、悪意のある動作は10回に1回(10%)しか行われないよう設計されていたという。

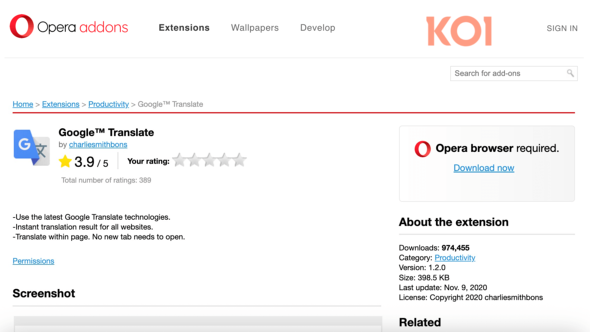

2. 画像を装いコードを送り込む「GhostPoster」

GhostPosterは、セキュリティ検知を回避して悪意あるペイロードを送り込むことに特化したキャンペーンであり、Mozilla Firefoxと「Opera」のユーザー約105万人に影響を与えた。

分析によると、悪意のあるペイロードをPNG形式の画像ファイルとして配信する「ステガノグラフィ」と呼ばれる手法を採っていたという。拡張機能は企業のロゴ画像を読み込んでいるように見えるものの、その画像データに隠蔽(いんぺい)された悪意のあるコードを拡張機能がデコードし、実行していた。

Operaのアドオンページでは「Google Translate」(charliesmithbonsという作成者によるもの)と名乗る偽の拡張機能が約100万件もインストールされていた。この拡張機能は、Googleの翻訳ツールを装いながら、Webサイトのセキュリティ保護を無効化。外部から任意のコードを実行できるバックドアを設置していたことが判明しているという。

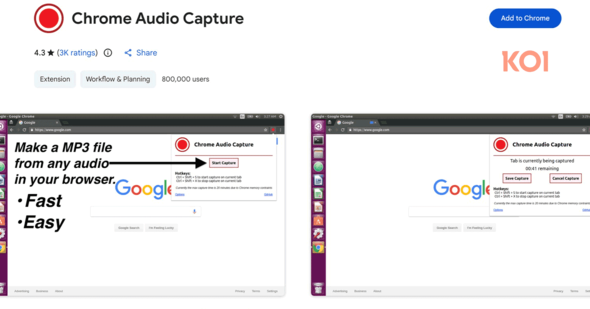

3. 企業のWeb会議情報を盗む「The Zoom Stealer」

The Zoom Stealerは一般消費者を標的としたものではなく、企業の機密情報の窃取を明確な目的としており、Google Chrome、Microsoft Edge、Mozilla Firefoxのユーザー約220万人に影響を与えた。

80万件以上インストールされていた「Chrome Audio Capture」などの拡張機能は、その名前通り、動画ダウンローダーや会議タイマーとして機能し、ユーザーからの信頼と高評価を得ていた。だが裏では「Zoom」「Microsoft Teams」「Google Meet」「Cisco WebEx」などの主要プラットフォームへのアクセス権限を要求していたという。

ユーザーがWeb会議の関連ページを開くと、拡張機能は会議の参加リンク(パスワード込み)、参加者リスト、発言者のプロフィールなどを自動的に収集し、WebSocket通信を使ってリアルタイムで攻撃者のサーバへ送信していた。

Koi Securityは「こうして収集された情報は『競合他社への販売』『特定の社員になりすますフィッシング攻撃』に悪用される可能性がある」と指摘している。

中国の組織と分析 根拠は?

Koi Securityは、インフラやコードの特徴から、DarkSpectreが豊富な資金力を持つ中国の組織だと分析している。

- インフラ

- C2(C&C:Command and Control)サーバが一貫して中国のクラウドサービス「Alibaba Cloud」でホストされている

- 登録情報

- ICP(インターネットコンテンツプロバイダー)登録が、湖北省を中心とする中国の省に関連付けられている

- ソースコード

- コードベース全体に中国語の文字列、コメント、変数名が含まれている

- ターゲティング

- JD.comやTaobaoなど、中国のECプラットフォームに特化していた

- 運用の特徴

- 5年以上にわたり正当な拡張機能を維持する忍耐強さ

- 複数のブラウザをサポート

- 多様な目的(消費者詐欺、監視、企業スパイ)

- 880万ユーザーの被害者を生み出した、大規模なインフラ投資

Koi Securityは「これらの特徴は、DarkSpectreが国家に近い存在か、あるいは国家に容認された資金力を持つ犯罪組織であることを示唆している。数十の正当な拡張機能を数年間維持し、兵器化させるタイミングを待つには、資金、組織、戦略的ビジョンが不可欠だからだ」とし、「現在も、ユーザーからの信頼構築段階にある『スリーパー』ブラウザ拡張機能が多数存在していると考えられ、継続的な監視が必要だ」と、警戒を呼び掛けている。

関連記事

ChatGPTに「入力してはいけない情報」5選――NGリストとその理由

ChatGPTに「入力してはいけない情報」5選――NGリストとその理由

ESETは、ChatGPTの利用に伴うセキュリティとプライバシーのリスクをまとめた包括的なガイドを公開した。7つの大きなリスクや共有禁止情報の「レッドリスト」、10の保護習慣を解説している。 AIエージェントのミス、責任は誰に? 「業務を任せた上司・管理者」が3割超で最多

AIエージェントのミス、責任は誰に? 「業務を任せた上司・管理者」が3割超で最多

フロンティアは製造や医療など6業界の管理職1020人を対象に、AIエージェントの導入実態を調査した結果を明らかにした。 2025年、最多のランサムウェア侵入経路は?

2025年、最多のランサムウェア侵入経路は?

Hornetsecurityが2025年版年次調査を公開。世界のCISOの61%が「AIがランサムウェアリスクを直接的に高めた」と認識しているという。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.