Windows「死のブルースクリーン」で誘導、正規ツールで検知を回避するClickFix攻撃:ユーザー心理を巧みに突く新手口

Securonixの脅威調査チームは、ステルス性の高い攻撃キャンペーン「PHALT#BLYX」を解析した。偽のブルースクリーンを表示して悪意あるコードを実行させるソーシャルエンジニアリング手法を用いる手口が判明した。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

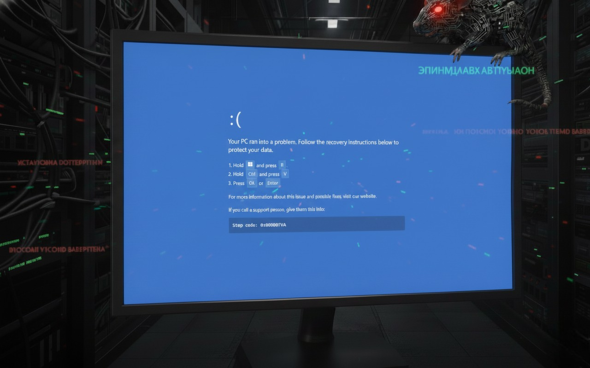

セキュリティベンダーSecuronixは2025年1月5日(米国時間)、ステルス性(隠密性)の高い攻撃キャンペーン「PHALT#BLYX」に関する調査結果を公表した。この攻撃キャンペーンでは、偽の「CAPTCHA」(人間とbotを判別するための確認テスト)や、Windowsで深刻な障害が発生した際に表示される「ブルースクリーン」(Blue Screen of Death、略称BSOD)を用いる。

CAPTCHAやブルースクリーンを悪用することで人間の心理を巧みに突き、ユーザー自身の手で不正な操作をさせ、セキュリティ対策をすり抜けさせる狙いがある。

偽のブルースクリーンで誘導し、Windows正規ツールで検知を回避

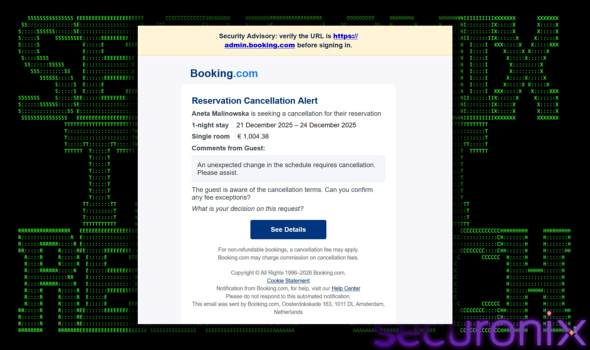

PHALT#BLYXは、ホテル予約サイト「Booking.com」の予約キャンセル通知を装ったルアー(おとり)から感染を開始し、段階的にマルウェアを展開する多層的な攻撃チェーンを形成している。この攻撃では、Microsoftの正規ビルド自動化ツール「MSBuild」(Microsoft Build Engine)を悪用し、セキュリティソフトウェアによる検知を回避する。最終的には、リモートアクセスや追加のマルウェアのダウンロードと実行が可能なマルウェア「DCRat」を標的のシステムに展開する。

今回のキャンペーンでは、ユーロ建ての請求額を表示したフィッシングメールが確認されており、欧州の組織が積極的に狙われていることが分かった。

Securonixの調査によると、PHALT#BLYXの攻撃者は数カ月前まで、拡張子「.hta」のファイルを用いた感染手法を使っていた。この方法は、Windowsに標準搭載されている正規ツール「mshta.exe」(HTMLアプリケーション実行ツール)を利用して、リモートのマルウェアを実行するというものだ。手法としてはシンプルだが、挙動が分かりやすいためセキュリティ製品によって検知されやすかった。

現在では攻撃手法がMSBuildを悪用する方式へと移行しており、これは正規のシステムツールを利用して不正な動作を行う「Living off the Land」(LoL)戦術への戦略的な転換を意味する。正規のプロセスを利用するため、従来のマルウェア対策ソフトウェアでは不審な挙動として検知されにくく、対策が難しくなっている。

ClickFixを悪用した初期感染の手口

感染は、Booking.comからの公式通知を模したフィッシングメールから始まる。メールには「予約キャンセル」の通知とともに、1004.38ユーロといった高額な請求額が記載され、受信者の不安をあおって「詳細を表示」ボタンをクリックさせる仕組みだ。

ユーザーがリンクをクリックすると、中間リダイレクトを経由して「low-house[.]com」というドメインに誘導される。このサイトは、Booking.comのインタフェースを精巧に模倣した偽ページで、公式のロゴや配色を巧妙に悪用してユーザーに信頼感を抱かせる仕組みになっている。

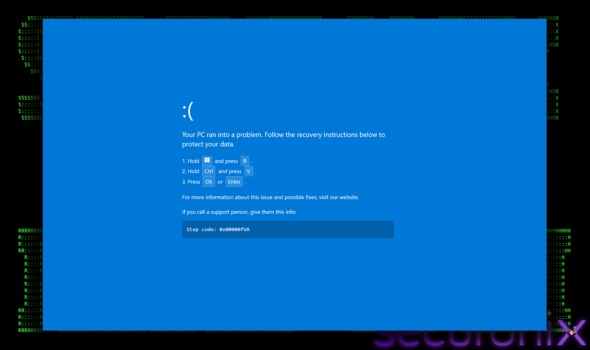

ページ上には「読み込みに時間がかかっています」という偽のブラウザエラーメッセージが表示され、ユーザーに対して「ページを更新」ボタンのクリックを促す。ボタンをクリックすると、ブラウザがフルスクリーンモードに切り替わり、Windowsのブルースクリーンを模した偽の警告画面が表示される。

これにより、システムに重大な障害が発生したとユーザーに誤信させ、問題を解決するための手順として以下の操作を指示する。

- [Windows]キーと[R]キーを同時に押す(ファイル名を指定して実行ダイアログを開く)

- [Ctrl]キーと[V]キーを同時に押す(クリップボードの内容を貼り付ける)

- [OK]ボタンまたは[Enter]キーを押す(コマンドを実行する)

ユーザーが偽サイトにアクセスした時点で、悪意のあるPowerShellコマンドがひそかにクリップボードにコピーされる。画面上では「この手順を実行してください」といった指示が表示され、ユーザー自身にそのままペーストして実行させるよう誘導する。ユーザー自身の手でこのコマンドを実行させることで、自動化されたスクリプト実行をブロックするセキュリティ制御を回避させる。

MSBuild.exeによるペイロードのコンパイルと実行

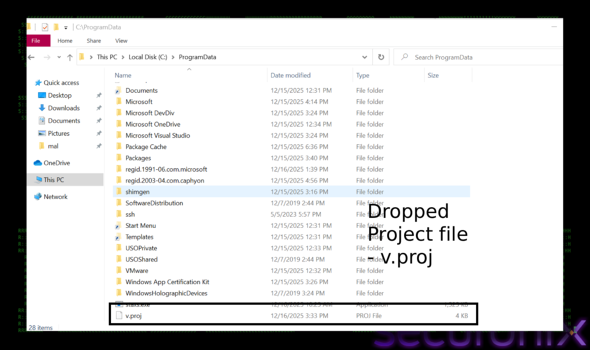

実行されたPowerShellコマンドは、バックグラウンドで正規の「MSBuild.exe」を検索し、リモートサーバから「v.proj」という拡張子のプロジェクトファイルをダウンロードする。MSBuildは、XML形式で記述されたこのプロジェクトファイル内に埋め込まれたC#コードを自動的にコンパイルし、実行する役割を担う。つまり、MSBuildをプロキシ(代理実行エンジン)として悪用することで、攻撃者は不正なコードをユーザーのPC上で正規プロセスの一部として動作させることが可能になる。

「v.proj」が実行されると、まず「Windows Defender」の無効化を試みる。具体的には、「C:\ProgramData」ディレクトリ全体をスキャン除外リストに追加し、さらに「.exe」「.ps1」「.proj」「.tmp」といった拡張子を監視対象から外すコマンドを実行する。これにより、その後にドロップされるマルウェア本体が検知されるのを防ぐ。

続いて、プロセスの権限を確認し、管理者権限があるかどうかに応じて以下の2つのシナリオで動作する。

シナリオA:管理者権限がある場合

リアルタイム監視を完全に無効化した上で、Windows標準のバックグラウンド通信用サービス「BITS」(Background Intelligent Transfer Service)を利用してマルウェア本体である「staxs.exe」をダウンロードする。その後、ユーザーのスタートアップフォルダにショートカットファイル「update.lnk」を作成して永続性を確保し、感染完了のマーカーとして「pins.dat」を書き込む。

シナリオB:管理者権限がない場合

標準ユーザー権限ではWindows Defenderの無効化などができないため、「UAC(ユーザーアカウント制御)スパム」と呼ばれる心理的攻撃に切り替える。管理者権限を要求するダイアログを繰り返し表示し、ユーザーが「はい」をクリックするまで、2秒間隔で最大3回再試行する。煩わしさからユーザーが許可を与えるのを待つ手法だ。

この「v.proj」ファイル内には、開発者が残したと思われる「Попытка(試行)」や「Установка успешно завершена!(インストールが正常に完了しました!)」といったキリル文字のデバッグ文字列が含まれており、ロシア語圏の攻撃者の関与が強く示唆されている。

最終ペイロード「DCRat」の機能と永続化

最終的にシステム上に配備される実行ファイル「staxs.exe」は、オープンソースのリモートアクセス型マルウェア「AsyncRAT」をベースに派生して作られた「DCRat」のカスタマイズ版だ。

このマルウェアは、攻撃者が遠隔操作を行うためのC2(コマンド&コントロール)サーバと通信する際に、暗号化方式「AES-256-CBC」(Advanced Encryption Standard、256bitキー長のCBCモード)と、キー導出アルゴリズム「PBKDF2」(Password-Based Key Derivation Function 2)を使用している。これにより、通信内容を秘匿し、セキュリティ製品による解析や検出を回避しやすくなっている。

DCRatは、感染端末からユーザー名、OS情報、実行パス、管理者権限の有無、マルウェア対策ソフトウェアのリスト、アクティブなウィンドウのタイトルなどを収集してC2サーバに送信する。サーバからのコマンド待ち状態に入った後は、以下の機能を実行できる。

- Remote

- 画面のストリーミング

- Pe

- 実行ファイルをメモリ上で直接実行(2次ペイロード<追加のマルウェア>の展開に使用)

- Keylog

- パスワードやクリップボードの情報を盗むキーロギング

- Shell

- リバースシェルによる任意のコマンド実行

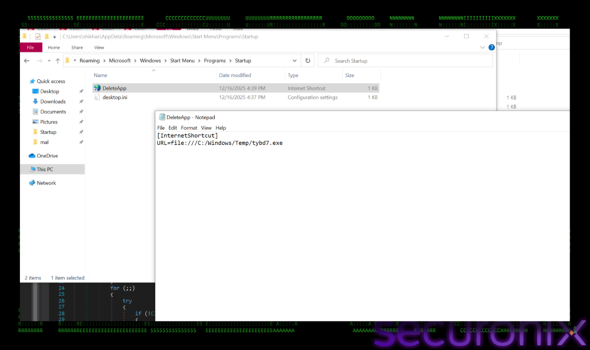

永続的に感染状態を維持するために、攻撃者は一般的ではない手法として「インターネットショートカット(.url)ファイル」を悪用している。スタートアップフォルダ内に「DeleteApp.url」という名称のショートカットファイルを作成し、あたかもアンインストーラーであるかのように見せかけて存在を隠蔽(いんぺい)している。

このショートカットファイルは「file://」プロトコルを使って、「C:\Windows\Temp\tybd7.exe」にコピーされたマルウェア本体を指し示すように設定されており、Windowsの起動時に自動的にこのファイルが実行される仕組みだ。

ステルス性を高めるために「プロセス中空化」(Process Hollowing)技術を用い、正規の「aspnet_compiler.exe」プロセス内に悪意のあるコードを注入して実行する。最終的なペイロードである「Lbpyjxefa.dll」は、高度に難読化された多層構造となっており、マルウェア対策ソフトウェアの検知を困難にしている。

脅威に対する推奨事項

PHALT#BLYXキャンペーンは、マルウェアの配信手法が巧妙化していることを示している。ソーシャルエンジニアリングとLiving off the Land攻撃を組み合わせることで、従来の防御策が反応する前にシステム深くへ足場を築く。

Securonixは、今回の脅威に対する推奨事項として、以下の対策を挙げている。

- ユーザー意識の向上

- ClickFixの手口について従業員を教育し、ブラウザの指示でPowerShellなどのコードを貼り付けないよう注意喚起する

- MSBuild.exeの監視

- 非標準のディレクトリからプロジェクトファイルを実行したり、外部接続を行ったりする挙動を検知対象とする

- プロセス注入の監視

- 「aspnet_compiler.exe」などの正規バイナリによる不審なネットワーク接続を監視する

- ファイルシステム監視

- 「%ProgramData%」内への「.proj」や「.exe」の作成、スタートアップフォルダへの不審な「.url」ファイルの作成を警戒する

組織は、ファイルベースの検知だけでなく、プロセスの親子関係や振る舞いの異常に焦点を当てた多層的な防御体制を構築することが求められる。

関連記事

「基本を忘れてはならない」 優先すべき4つのセキュリティ戦略をMicrosoftが提言

「基本を忘れてはならない」 優先すべき4つのセキュリティ戦略をMicrosoftが提言

Microsoftは、予防可能な攻撃が多くの被害を生んでいる現状を踏まえ、サイバー攻撃対策として優先すべき4つの戦略を公開した。 「便利な拡張機能」が「Web会議」を盗聴 中国の脅威アクター「DarkSpectre」により、800万人超が被害

「便利な拡張機能」が「Web会議」を盗聴 中国の脅威アクター「DarkSpectre」により、800万人超が被害

Koi Securityはブラウザ拡張機能を用いた大規模なサイバー攻撃を展開していた脅威アクター「DarkSpectre」に関する調査結果を公表し、警戒を呼び掛けている。 政府の新たなサイバーセキュリティ戦略 「能動的サイバー防御」「SBOM促進」「PQC移行」を明記

政府の新たなサイバーセキュリティ戦略 「能動的サイバー防御」「SBOM促進」「PQC移行」を明記

日本政府は新たなサイバーセキュリティ戦略を閣議決定した。今後5年間を念頭に、実施すべき諸施策の目標や方針を内外に示すものだ。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.