ケータイWebの今後を安全に保つには:再考・ケータイWebのセキュリティ(最終回)(2/3 ページ)

secure.softbank.ne.jpに潜んでいた真の重大な問題

secure.softbank.ne.jpの廃止に際して、公式には「サイト開発の利便性向上などを目的とした」仕様変更とありますが、実はsecure.softbank.ne.jpには、もっと切実な問題がありました。secure.softbank.ne.jpを利用したWebサイトは、アプリケーションに脆弱性がなくてもなりすましを許してしまうという問題があったのです。

詳しい内容は、「高木浩光@自宅の日記 - SoftBankガラケーの致命的な脆弱性がようやく解消」、「徳丸浩の日記: ソフトバンクのゲートウェイ型SSLの脆弱性を振り返る」をお読みいただくとして、ここでは概要を紹介します。

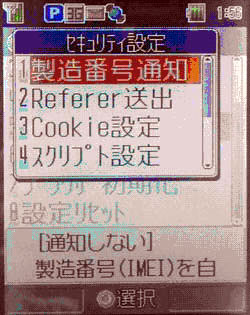

ソフトバンクのケータイ端末は、かなり昔からJavaScriptが非公式に使えるようになっていました。画面3はソフトバンク910T(2006年10月発売)の設定画面ですが、「スクリプト設定」という項目があり、JavaScriptをサポートしていることが分かります。

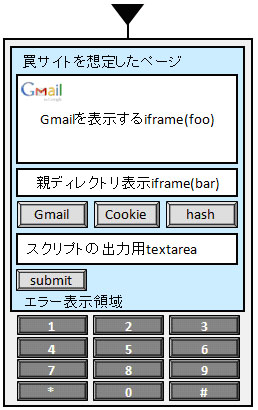

ケータイブラウザがJavaScriptに対応していれば、secure.softbank.ne.jp上に表示されたコンテンツを読み出すことができます。そこで筆者は図3のような検証用画面を作成しました。これを用い、iframe上に表示させたGmail(ケータイ版)の表示内容を、iframeの外側に配置したJavaScriptを用いて読み出せてしまうことを確認しました。

この検証ページは、攻撃者の罠を想定して作られています。

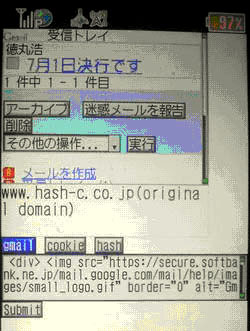

実際の攻撃シナリオを説明しましょう。罠サイトではGmailの表示は隠され、別の内容(例えば芸能人のゴシップ、マル秘のお得情報、その他の話題)が表示されます。うっかり罠のサイトを閲覧してしまうと、Gmail、あるいはその他のサイトがiframe上に呼び出され、罠サイトのJavaScriptにより、秘密情報が攻撃者の管理するサーバに送信されます。

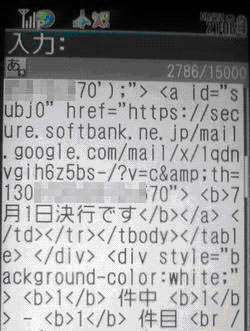

この攻撃により、メールアカウントやパスワードといった秘密情報の漏えいのほか、利用者のアカウントによるWebサイトの操作(買い物、オークション出品・応札、送金、投稿など)も可能になります。非常に影響の大きな脆弱性といえるでしょう。画面4と画面5に、検証結果と読み出したHTMLの拡大図を示します。

この問題はケータイWeb史上最大の脆弱性と思われますが、本年6月30日のsecure.softbank.ne.jpの停止により解決されたことになります。

スマートフォンアプリとケータイWebアプリの共通点

ここで視点を変えて、スマートフォン対応のアプリケーションの脆弱性について少し説明しましょう。

まず、スマートフォン向けのアプリケーションには2種類あります。

- スマートフォンのブラウザで動くWebアプリケーション

- スマートフォン向けのクライアントアプリケーション

このうち、スマートフォン向けのWebアプリケーションは、一般の(PCなどの)Webアプリケーションと技術的には同等です。従って、スマートフォン「固有」の注意点はあまりありません。スマートフォンのブラウザではJavaScript、Cookieなどが使えますし、事業者のゲートウェイの存在を意識する必要もありません。ケータイIDも送信されません。

これに対して、スマートフォンのクライアントアプリケーション(以下、スマートフォンアプリ)の方は注意が必要です。筆者は、ケータイWebアプリケーションとスマートフォンアプリには共通するセキュリティ上の注意点があると考えています。それを考える上では、以下の着眼点が重要と考えます。

- WebサーバとHTTPで通信するが、安全な開発方法が確立しているとはいえない

- ケータイIDを使うことができるを使うことができる

- 「PCから見えないはず」という思い込みによる油断がもたらす脆弱性があるによる油断がもたらす脆弱性がある

このうち、ケータイIDの問題と「PCから見えないはず」という思い込みについて説明します。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

画面3 ソフトバンク910Tの設定画面

画面3 ソフトバンク910Tの設定画面 図3 罠サイトを想定した検証用画面

図3 罠サイトを想定した検証用画面 画面4 図3の検証用画面にアクセスした結果

画面4 図3の検証用画面にアクセスした結果 画面5 画面4の拡大図。重要な情報が読み取られていることが分かる

画面5 画面4の拡大図。重要な情報が読み取られていることが分かる