Officeなどのゼロデイ脆弱性を狙う標的型攻撃、国内でも確認:「Fix it」など回避策の適用を推奨

情報処理推進機構は2013年11月20日、Microsoft Officeなどに存在するゼロデイ脆弱性(CVE-2013-3906)を悪用した標的型攻撃が、国内の組織に対しても実行されたことを確認した。

情報処理推進機構(IPA)は2013年11月20日、Microsoft Officeなどに存在するゼロデイ脆弱性(CVE-2013-3906)を悪用した標的型攻撃が、国内の組織に対しても実行されたことを確認したと発表。あらためて、回避策などを取るよう注意を呼び掛けている。

この脆弱性は、マイクロソフトが同年11月5日に明らかにしていたもの(関連記事)。Microsoft Graphics ComponentにおけるTIFF形式の画像処理に問題があり、細工を施したTIFF画像を開くと攻撃者に権限を奪取され、リモートからコードを実行されてしまう恐れがある。Windows Vista、Windows Server 2008、Microsoft Office 2003〜2010とMicrosoft Lyncが影響を受けるとされている。

マイクロソフトは脆弱性公表の時点で、中東や南アジアの広い範囲でこの脆弱性を悪用した標的型攻撃を観測していた。IPAによると、同様にこの脆弱性を悪用する標的型攻撃が、国内の民間企業などに対して発生したという。

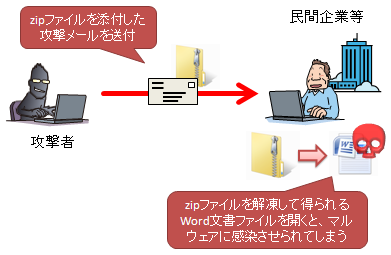

国内の攻撃事例では、手段としてメールが用いられた。組織外向けの問い合わせ窓口へのメールを装って、日本語で件名、本文が記され、「履歴書.zip」という添付ファイル付きのメールが送り付けられたという。このファイルを解凍して出てくるWordファイルを開くと、CVE-2013-3906の脆弱性が悪用され、マルウェアに感染してしまう仕組みとなっていた。

11月20日時点で、この脆弱性を修正するパッチはまだ提供されていない。マイクロソフトは暫定的な回避策として、TIFF画像表示を無効化する「Microsoft Fix it 51004」の適用を推奨している。IPAでは、このFix it 51004を適用した環境で、先の攻撃メールの添付ファイルを開いても、攻撃は失敗することを確認したという。

なおIPAは、確認された事例では「履歴書.zip」という名称の添付ファイルとWord文書が利用されたが、今後、同様の手口が使われるとは限らないと釘を刺している。例えば、Word以外の別の形式のファイルが利用されたり、改ざんされた、あるいは悪意ある外部のWebサイトに誘導されるといった可能性がある。これを踏まえ、まずはFix it 51004やEnhanced Mitigation Experience Toolkit(EMET)の利用といった回避策を取ることが重要だ。

関連記事

Officeなどにゼロデイ脆弱性、Word用いた標的型攻撃も観測

Officeなどにゼロデイ脆弱性、Word用いた標的型攻撃も観測

米マイクロソフトは2013年11月5日、Microsoft Officeなどに未修正の脆弱性(CVE-2013-3906)が存在することを明らかにし、注意を呼び掛けた。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ