“BYOD”時代に対応するリモートアクセス:Windows Server 2012 R2登場(4)(2/3 ページ)

BYODデバイスはワークプレース参加でアクセス許可

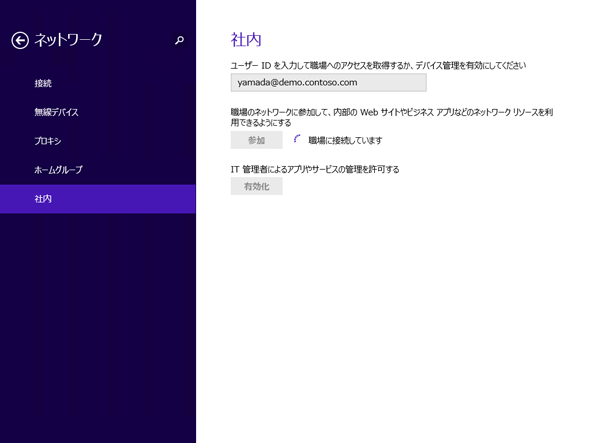

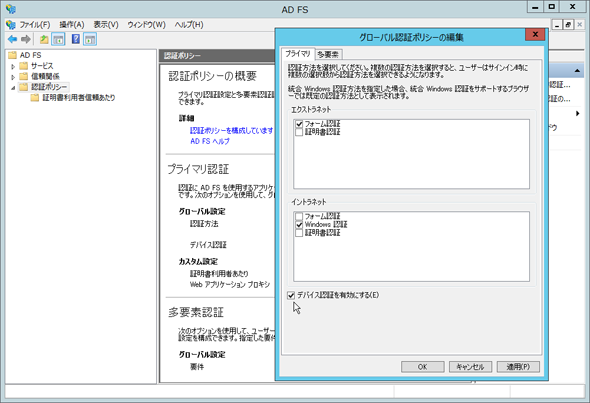

Windows Server 2012 R2は、Windows 8.1(全てのエディション)、Windows RT 8.1、およびiOSに対して、ドメイン参加とは異なる「ワークプレース参加(Workplace Join)」という方法で社内リソースへのアクセスを許可することが可能だ。ワークプレース参加のために「Active Directoryフェデレーションサービス(AD FS)」が拡張され、「デバイス登録サービス(Device Registration Service)」とデバイス認証のサポートが追加されている。

Windows 8.1、Windows RT 8.1はワークプレース参加に標準で対応。登録時にActive Directoryの資格情報を入力する。iOSはワークプレース参加用のURLにアクセスして登録する(画像クリックで拡大表示)

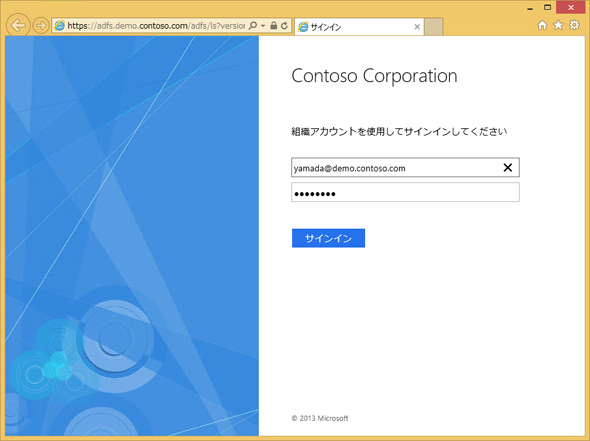

Windows 8.1、Windows RT 8.1はワークプレース参加に標準で対応。登録時にActive Directoryの資格情報を入力する。iOSはワークプレース参加用のURLにアクセスして登録する(画像クリックで拡大表示)AD FSのデバイス登録サービスは、ワークプレース参加要求に対して、Active Directoryのユーザー認証に基づいてデバイスを登録し、登録済みデバイスの情報をActive Directoryのコンテナーに格納する。AD FSは、「クレーム」に対応したアプリケーションに対して、このデバイス認証に基づいたWebシングルサインオン(Web SSO)を許可することが可能だ。登録済みデバイスのクレームには、ユーザー情報、デバイス情報、アクセス元の場所(イントラネットかエクストラネット)が含まれるため、これらの情報に基づいてアクセスの許可や拒否、または追加の認証(多要素認証)を要求できる。

ワークプレース参加で登録されたデバイスは、シングルサインオンで社内リソースの全てにアクセスできるようになるわけではない。原則として、AD FSに「証明書利用者信頼」が登録されているクレーム対応のアプリケーションにおいて、デバイス認証が利用可能になるのである。ただし、後述するWebアプリケーションプロキシと組み合わせれば、クレームに対応していないWebアプリケーションをAD FSの認証(デバイス認証を含む)に対応させることが可能だ。

ワークプレース参加は、AD FSに追加されたデバイス登録サービス(Device Registration Service)で実現される。登録済みのデバイスは、アプリケーションのプライマリ認証としてデバイス認証によるシングルサインオンが可能になる(画像クリックで拡大表示)

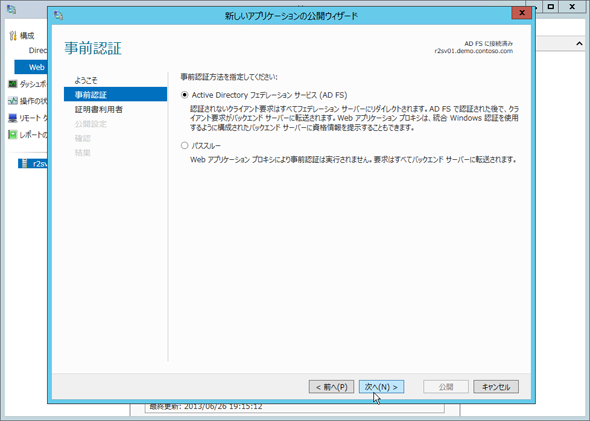

ワークプレース参加は、AD FSに追加されたデバイス登録サービス(Device Registration Service)で実現される。登録済みのデバイスは、アプリケーションのプライマリ認証としてデバイス認証によるシングルサインオンが可能になる(画像クリックで拡大表示)Webアプリケーションプロキシでアプリに事前認証をプラス

「Webアプリケーションプロキシ」は、Windows Server 2012 R2のリモートアクセスサービスに追加された新しい役割サービスである。Webアプリケーションプロキシは、HTTPSベースのアプリケーションのリバースプロキシとして機能し、インターネットとの境界に設置することで、社外からのワークプレース参加設定や、Webアプリケーションへのアクセスを社外に簡単に公開できる。

Webアプリケーションプロキシが、一般的なリバースプロキシと大きく異なる点は、AD FSによる事前認証に対応していることである。この機能を利用すると、クレーム非対応のアプリケーションの認証に、AD FSの認証を組み合わせることができる。例えば、RDSのWebポータルであるRD Webアクセスは、クレーム非対応のWebアプリケーションである。これをWebアプリケーションプロキシの事前認証で公開することで、WebポータルへのアクセスとRDゲートウェイ経由の接続を許可するために、ワークプレース参加に基づいたデバイス認証を事前認証として要求できる。この機能は、企業ネットワークの境界だけでなく、社内のBYODデバイスに対してデバイス認証に基づいてアクセスを許可するためにも応用できる。

Copyright © ITmedia, Inc. All Rights Reserved.