Flash Playerの脆弱性を狙う攻撃コード、ターゲットにはYahoo! JAPANやniftyの名も:最新版へのアップデートを強く推奨

米アドビシステムズは米国時間の2月4日、Adobe Flash Playerに深刻な脆弱性(APSB14-04)が存在することを明らかにし、セキュリティアップデートを緊急公開した。既にこの脆弱性を悪用する攻撃コードが確認されている。

米アドビシステムズは米国時間の2月4日、Adobe Flash Playerに深刻な脆弱性(APSB14-04)が存在することを明らかにし、セキュリティアップデートを緊急公開した。同社ダウンロードセンターなどでアップデートが可能だ。

アドビでは既にこの脆弱性を悪用した攻撃を確認。また、カスペルスキーラボによると、中には日本のWebサイトを標的とした攻撃も含まれていることから、同社やセキュリティ組織、サービス事業者などが速やかなアップデートを呼び掛けている。

脆弱性が存在するのは、Windows/Mac OS X向けのAdobe Flash Player 12.0.0.43以前と、Linux版Flash Player 11.2.202.335以前だ。整数アンダーフローの脆弱性が存在し、細工を施した.swfファイルを開くとリモートから任意のコードを実行され、情報を盗み取られたり、別のマルウェアに感染させられたりする恐れがある。

対策は、アドビが公開したアップデートを適用し、Flash Playerを最新版にアップデートすることだ。Windows/Mac OS X向けにはバージョン11.7.700.261/12.0.0.44が、Linux向けにはバージョン11.2.202.336が公開されている。

注意が必要なのは、WebブラウザなどにバンドルされているFlash Playerがあること。Windows 8用Internet Explorer 10/Windows 8.1用Internet Explorer 11およびGoogle Chromeでは、自動更新によってFlash Playerが更新される。

また、Microsoft OfficeのようにInternet Explorer用にインストールされているAdobe Flash Playerを使用するソフトウェアも存在するため、たとえIE以外のWebブラウザを利用している場合でも、IE用Adobe Flash Playerの更新が必要という。

カスペルスキーラボでは11件の攻撃コードを確認

アドビは緊急アップデート公開時点で既に、この脆弱性を悪用するコード(Exploit)が存在すること、つまりゼロデイ攻撃が発生していたことに言及していた。

ロシアのカスペルスキーラボは2月5日、この脆弱性を悪用するExploitを11件発見したことをブログで報告している。

それによるとこれらのExploitは、主にWindowsプラットフォームをターゲットにしていた。.swfファイルを埋め込んだ.docx形式の文書ファイルで、韓国語(ハングル)のファイル名が付けられている。同社がファイル名を機械翻訳にかけたところ、「最新の日本のAV一覧と、torrents.docxの使用方法」(“List of the latest Japanese AV wind and how to use torrents.docx”)という訳になった。

カスペルスキーラボがExploitを見付けた3台のマシンは、IPアドレスから判断して、おそらく中国で使われていた。うち1台はMac OS 10.6.8のマシンで、電子メールの添付ファイルから発見された。残る2台はWindows 7搭載マシンで、中国製Webブラウザ「SogouExplorer」のキャッシュから見つかったという。ただ、Outlookではファイルを開く際にIEのコンポーネントを呼び出すことから、おそらくこのExploitはメール経由で出回ったものと同社は推測している。

もしこのファイルを開くと、Flashの脆弱性が悪用されてシェルコードが展開され、OSのバージョンチェックが行われた上で、ダウンローダやバックドアなどが仕掛けられる仕組みになっていた。

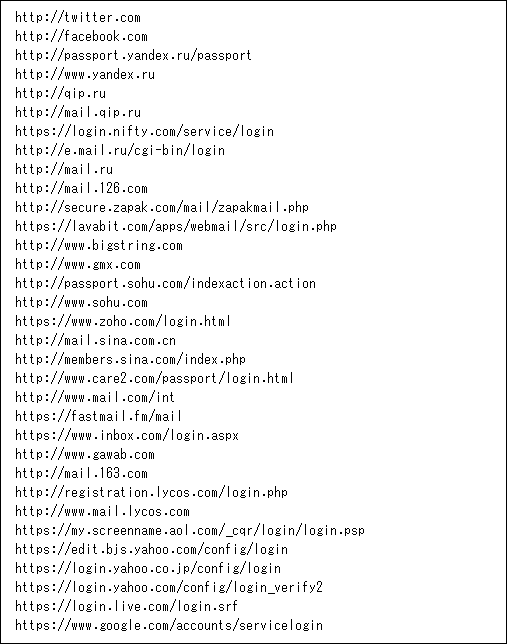

中には、ダウンローダを介して、OperaやMozilla Firefox、Safari、Thunderbirdといったプログラムからメールボックスのパスワードを盗み取ったり、Twitter、Facebook、Googleといった主要なWebサービスのログインページから情報を盗み出すトロイの木馬に感染してしまうものも確認された。このトロイの木馬がターゲットにしているサイトのリストには、「https://login.nifty.com/service/login」「https://login.yahoo.co.jp/config/login」という日本のサービスも含まれていた。

こうした事態を踏まえてYahoo! JAPANでは、脆弱性のあるAdobe Flash Playerを利用している場合、「Yahoo! JAPAN ID情報が不正に取得される恐れがある」とし、最新版に更新するよう呼び掛けている。

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

カスペルスキーラボのブログで公開された、トロイの木馬がターゲットにしているWebサイトの一覧。日本のサービスの名前も含まれている

カスペルスキーラボのブログで公開された、トロイの木馬がターゲットにしているWebサイトの一覧。日本のサービスの名前も含まれている