「カイゼン」でセキュリティ向上? 標的型攻撃に狙われる制御システム:「制御システムセキュリティカンファレンス 2014」リポート(2/2 ページ)

台湾の給電コントロールセンターの冗長性とバックアップ体制

カンファレンスには海外からのスピーカーとして、台湾電力公司のチャン・ムージュン(張木軍:Mu-Chun Chang)氏、The Langner Groupのラルフ・ラングナー(Ralph Langner)氏、CERT Australiaのシメオン・サイムズ(Simeon Simes)氏が登壇した。

チャン氏は、「台湾電力公司の中央給電指令所における制御システムセキュリティの強化」について解説した。

台湾電力の給電指令所は3階層に分かれ、最上層に位置する2つの国家コントロールセンター(NCC)、台北NCCと高雄NCCが全体を統括している。この2つは「とてもユニークで、世界初のシステムといっていい」(チャン氏)。

特徴は非常に冗長性が高い点だ。「従来のコントロールセンター(CC)は、1つがメイン、他はコールドスタンバイのバックアップだったが、われわれのNCCは双方がメインとして稼働するデュアルプライマリシステムで、非常時には互いにバックアップとして機能できる」とチャン氏は説明する。

2つのNCCは高速通信線で結ばれている。コントロールルームにはビデオ会議システムが備えられ、それぞれのNCCのオペレーター同士がこれを通じて会話する。

NCCで使用しているSCADA(監視制御システム)および通信システムは完全に冗長化され、バックアップシステムも整っている。2つのNCCのSCADAがダウンした場合も、バックアップのシステムが使用できる。通信システムは光ファイバー通信など3方式が用意されている。

チャン氏は、「脆弱性の制御は非常に重要。制御システムの設計上、デュアルプライマリーであることは非常に信頼性が高い」という。

この他にもセキュリティ担保のため、幾つかの対策を講じている。台北NCCには2つの暫定CC、高雄NCCには1つの暫定CCを設定できる。例えば重症急性呼吸器症候群(SARS)がまん延し、NCCが閉鎖されたときなどは、物理的に離れた場所にある暫定CCからリモートで作業を行う。また、外部への依存を極力避けるため、通信には全て自社の専用回線を使用している。

過去には、「地震で電力線の塔が損壊し、制御システムとバックアップシステムがクラッシュした」「エンジニアがコードを追加した際に不具合が起こり、全てのモニターが点灯しなくなった」などの事故が起こったことがあった。

これらを受けて、通信システムのバックアップ強化、SCADAのバックアップシステム追加、保守エンジニアの教育、IT部門の協力を得てコンピューターシステムのファイアウォールのモニタリングを強化するなどの対策を行ったという。

チャン氏は「今日の話は、制御システムユーザーがどのようにセキュリティを強化できるかという点で参考になるだろう」と話し、「制御システムと電話システムにおけるセキュリティの強化は、システムの立ち上がりから始まり、終わることがない」との見方を示した。

「カイゼン」で制御システムのセキュリティ向上を

Stuxnetの挙動を最初に分析した研究者として著名なラングナー氏は、「制御システムセキュリティの“カイゼン”」と題した講演で、「これまでのリスクベースの対策では不十分。セキュリティ向上のための『カイゼン型』解決策を提案したい」とし、現状に警鐘を鳴らした。

ラングナー氏によれば、現状の制御システムセキュリティ向上策はリスクマネジメントの考え方を基にしている。このリスクベースの対策では、脅威などコントロール不可能な外的要因に着目し、個々のコンポーネントの技術的な問題における短期的なトラブル対応を行っている。

これに対して「カイゼン型」では、コントロール可能な内的要素に着目し、システムやプロセスを対象とし、長期的で継続的な改善を目指す。「脅威は変化し続け、予測不可能だ。『どんな脅威があり得るか?』ではなく、『これには脆弱性がある。脆弱性を少なくするにはどうすればいいか?』と考えるべきだ」(ラングナー氏)

具体的にはまず、コントロール可能な全ての内的要素を整理する。システムコンポーネントを中心に、データフロー、ネットワーク、コンフィギュレーションからサプライチェーン、またシステムに関わる人やそのスキルまで「棚卸し」を行う。その上でセキュリティポリシーおよびSOP(標準作業手順書)を作成する。

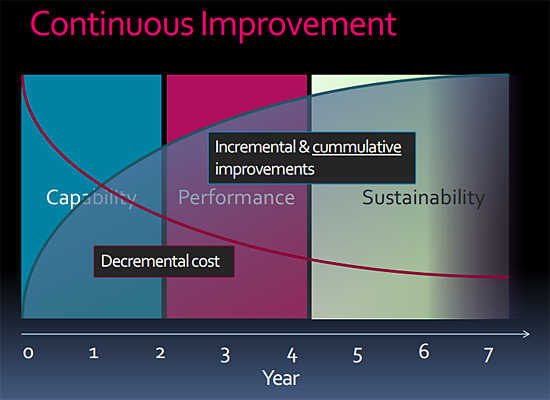

このポリシーが現場で守られているかどうかを測定し、監査することでセキュリティを強化する。例えばパッチの適用であれば、必要な機器中何台が適用済みになっているかを測定しつつ行う。こうしてセキュリティの向上に取り組み、徐々に継続可能な状態に持っていく。継続的な改善が可能になったら、次は、次第にコストを減らしていく。セキュリティの「能力」はスコア化し、進捗管理や他施設との比較に使用する。

ラングナー氏は「リスクベースの対策では数値化ができず、結果が累積しない。カイゼン型対策では実施した改良点が累積していき、コストを減らしつつ、動き出した電車が走り続けるように継続的な改善が行える」と語った。

制御システムセキュリティ向上の具体的な一歩を

かつて制御システムは、独自技術を用い、他のネットワークから切り離されていたため、サイバー攻撃とは無縁だと思われていた。しかし汎用技術が採用され、インターネットを含めた他のネットワークとつないで運用されるようになった今、そのセキュリティ向上が大きな課題となっている。

今回のカンファレンスのテーマ「AwarenessからActionへ」には、主に制御システムのユーザー企業に向け、セキュリティ向上のための具体的な一歩を踏み出す一助となりたいという思いが込められているようだ。

JPCERT/CCの宮地氏は、最後に会場に向けて「1つでも2つでも何かを持ち帰り、明日から現場で役立てていただきたい」と語り、カンファレンスを締めくくった。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

台湾電力公司のチャン・ムージュン(張木軍:Mu-Chun Chang)氏

台湾電力公司のチャン・ムージュン(張木軍:Mu-Chun Chang)氏 The Langner Groupのラルフ・ラングナー(Ralph Langner)氏

The Langner Groupのラルフ・ラングナー(Ralph Langner)氏 継続的な「カイゼン」が重要(ラングナー氏の講演資料より)

継続的な「カイゼン」が重要(ラングナー氏の講演資料より)