セキュリティの達人が語るこれからの対策と課題:@IT Security Live UP! 詳細レポート(1/3 ページ)

「@IT Security Live UP! 絶対に守らなければならないシステムがそこにはある」の速報レポートではカバーし切れなかった、第一線の専門家による基調講演や特別講演、コミュニティセッションの模様を一挙に紹介する。

2014年2月25日に東京・品川にて、そして3月4日には大阪にて、@IT編集部が主催するセミナー「@IT Security Live UP! 絶対に守らなければならないシステムがそこにはある」が開催された。以前の速報リポートに続き、基調講演や特別講演、コミュニティセッションの模様をお届けする。

まず敵を知ること――最前線で対処に当たる名和氏の提言

「Know your Enemy、まずは敵の姿を知りましょう」――A会場の基調講演に登場したのは、一線でさまざまなサイバー攻撃の対処に当たり、時には攻撃者へのコンタクトを試みながら情報を収集しているサイバーディフェンス研究所 理事/上級分析官の名和利男氏。同氏は「孫子」の言葉を挙げ、来場者に向かって相手の手口を理解することの重要性を呼び掛けた。

名和氏は、日本に向かう攻撃を、それを仕掛ける「アクター」や「目的」に基づいて5つのタイプに類型化している。

- 新技術(例えば核関連技術やバイオ関連技術)の発展を目的にしている組織が、重要情報を収集するための攻撃

- 軍内部の組織、あるいは民兵が、相手の能力や規模を調査するための攻撃

- 国内の治安維持を任務とする組織による、テロリストや不法分子を支援する組織の情報収集

- マフィアなどによるサイバー犯罪、特にインターネットバンキングを狙った不正送金被害

- 特定の思想や信条に基づいて、あるいは報酬を得るために行う不正アクセス(DoS攻撃)

タイプによっては、非常に高度で気付くのが困難な攻撃をしてくる場合もある。また、もともとの攻撃主体が直接手を下す代わりに、技術者など外部の人材を雇ったり、それを見た模倣犯――現状に不満を抱く若者など――が攻撃を仕掛けてきたりすることもある。

同氏はしばしば、こうした攻撃を受けた組織から依頼を受け、緊急対応のために、時には夜中に出動するという。が、「攻撃を受けているかどうかがそもそも不明」だったり、「気付いたがどう対処したらいいか分からない」といった組織が少なくないそうだ。そもそも「何かおかしい」と気付くのも、侵入されてからかなり時間が経ち、マルウェアなどが外部に情報を送信し始めてからようやく、といった具合だという。

緊急対処泣かせの「ログ」の不備

このように、仕掛けるものの意図や主体によって、攻撃にはさまざまな形態がある。これを「鳥瞰」した上で、最近特に国内で多い攻撃として、名和氏がまず挙げたのは、「信頼関係を悪用した標的型攻撃」だ。

例えば、近年ではコスト削減のために、メール運用を外部に委託しているケースが増えている。そのメールシステムの認証手段がIDとパスワードだけという場合、攻撃者に破られる可能性は否定できない。もし攻撃者がなりすましログインに成功すれば、送信済みボックスに入っているメールを一部だけ書き換え、下書きボックスに入れてしまう。すると普段「信頼」している仕事相手から、似たようなメールが「再送」という形で届く。受け取った側がこれを攻撃だと見破るのは難しい。「そういう状況が国内で多発中だ」と名和氏は警鐘を鳴らす。

また、JScriptを利用した標的型メール攻撃も多いそうだ。Windowsに標準で入っているスクリプト機能「WScript.exe」を悪用して、外部のクラウドサービスから不正なコードをダウンロードさせる手口という。

このとき攻撃側は、クラウドサービスの地理的特性も生かして仕掛けを組み立てているという。そもそも、クラウドサービスには、オンプレミスに比べ十分なログが残されていない上、米国やロシア、中国など、国際捜査の手が及ばない第三国のサービスを使うことによって、調査の手から逃れやすくしているという。

名和氏はしばしば緊急対応のために依頼を受けるというが、最近のマルウェアは痕跡を残さないことが多い。また、証拠となるべき情報がきちんと収集されていないことも、調査や原因追及を困難にしているという。

「通信ログのタイプスタンプの整合が取れておらず、中には9時間ずれ……つまりGMTのままで日本標準時になっていなかったり、ログの一部が欠損していたり、あるいはログがあっても項目が足りず有用な情報が得られなかったりといったケースがある。また収集したデータの容量が大き過ぎて、検索に時間がかかるといった状況もあり、特定や解析に時間を要してしまう」(名和氏)。

名和氏は最後に、「対峙する側が、攻撃側のことを知らな過ぎる。攻撃を受けているのに気付かなかったり、対策を導入して『90%は大丈夫』と言われて慢心していることもある。また、私がレクチャーした際『もっと簡潔に、簡単に説明してほしい』と言われることがあるが、概念ベースでもいいので、経営層にもまず敵の姿を知ってほしい。今日来場された方々はもちろん、ぜひ皆さんの上司にも理解を促してほしい」と呼び掛けた。

情報セキュリティは「ビジネスイネーブラ」

大成建設は、これまで鹿鳴館や国立競技場、羽田D滑走路などを地図に残してきた。このような仕事は、「命にかかわる」という意味で、常にリスクと隣り合わせにある。事実、東海道新幹線の建設では、5年半の工期中に210名の作業員が殉職した。そのため、建設業には「リスクを管理する」という文化が根付いている。

会場Bの基調講演では、「企業のリスク管理としての情報セキュリティ〜Taisei-SIRTの取り組みから〜」と題し、その具体的なリスク管理の手法が紹介された。

最初の24時間が重要――そのために必要なものは

「手ごろなインシデントはない」と、大成建設 社長室情報企画部の北村達也氏は述べる。インフルエンザのまん延、震災などでは指示系統がしっかりしていても、サイバー攻撃では誰が意思決定し、誰がどう行動すべきかをあらかじめ決めておかないと、いざというときに動けない。

そのために有効な策として、緊急時対応を専門に扱う組織、CSIRTの設置が挙げられる。現在は政府から民間企業に対する要請として、契約内にCSIRTを設置せよ、ということが一般調達においても盛り込まれている。「役員に説明するときには、『国もこう言っています』というと調整がしやすい」そうだ。

大成建設では2002年より「電子情報セキュリティポリシー」を実施し、この時点で既に電子文書を「正」本とするよう定めた。これは数百億円規模ものも含め、決裁書などを全て電子化しているということだ。そのため、電子認証基盤の整備が行われ、全社員にワンタイムパスワード発生器を配布、同時にポリシーに同意する旨のサインを行わせたという。「GoogleはパスワードとCookieだけでは守れないとコメントしているが、大成建設では2002年からこれに対処している」(北村氏)。

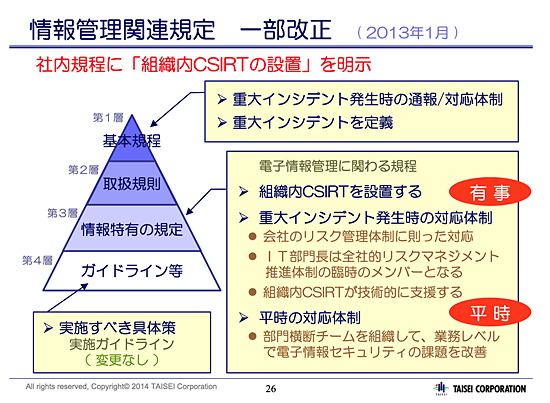

大成建設において、最強のインフラは「ルールと体制」という認識であるという。2007年には社内規定やガイドラインを一本化し、シンプルな4階層の情報規定体系を作り出した。

第1階層には会社の情報に関する基本規定を用意した。第2階層では紙か電子かにかかわらず、守るべき規定を策定。第3階層は個別のルールを規定し、第4階層ではガイドラインを用意した。第3階層以上の改訂には取締役会での承認が必要となるが、移り変わりが激しい部分のアウトラインは第4階層のガイドラインでカバーする仕組みだ。

完ぺき主義から事故前提の体制へ

もはや、ISMS(情報セキュリティマネジメントシステム)やルールだけでは会社を守れるわけではない。何かが起きたときに対応できる体制を取ること、つまりインシデントの発生を前提とした組織が必要となる。

一般的なCSIRTの体制は、大きく分けると

- 専門の組織に専門の人材

- バーチャルな組織で、インシデント発生時に集結する

- 1人CSIRT

などが挙げられるだろう。大成建設はこのうち2番目の形態を取る。その名も「Taisei-SIRT」(以下、T-SIRT)だ。このバーチャル組織は6名で構成され、各運用チームのリーダーが集まることになる。これは指示を行ったときに末端まで届くよう、効率のいい運用を行うためのものだ。

T-SIRTは社内の仮想的な組織であるため、「言いたくても言えないこともある」脆弱性を持った組織になりがちだ。大成建設では組織内CSIRTとしての機能を担保するため、情報規定を2013年1月に改正。社内規定(第3階層に相当)にT-SIRTが有事/平時にすべきことを明示し、動きやすくしているという。

セキュリティ技術は社外から調達可能、社内にしかないのは「守る意思」

では、この組織が動く「トリガー」とは何だろうか。災害やパンデミックならば分かりやすいのだが、サイバー攻撃は何をトリガーとすべきか分かりにくい。ベライゾンの調査によると、何らかのサイバー攻撃があったとき、それに気付くのは数カ月後ということが多く、しかも発覚は社外からの指摘ということがほとんどだという。そのため、インシデント対応能力強化のために模擬訓練を行うこと、さらにツール手動のインシデントハンドリングから階層を意識したインシデントハンドリングへの転換をすべきだとした。

このときに意識したいポイントとして、北村氏は「サイバーキルチェーン」を挙げる。もともと軍事用語の「キルチェーン」から転じたこの言葉は、サイバー攻撃が偵察、武器化、デリバリ、エクスプロイト、インストール、C&C、目的の実行と進むにつれ攻撃が深化していくことを示している。このどこかの段階でチェーンを断ち切る必要がある、とした。

さらに北村氏は、インシデントレスポンスの難しさについても指摘する。攻撃を見える化するためには、各種機器から作成されるログを相関分析し、インシデント発生を見抜くことが必要だ。この検知、トリアージ(初期選別)は社内でも可能かもしれないが、一企業がインシデントレスポンスを行うことは難しいと北村氏は述べる。そのため、外部の企業と連携できる体制を築き、アラートの発生から発見までの時間短縮を狙うべきだとした。

ただし、外部との連携で重要なポイントがある。北村氏は「ヘルプデスクやセキュリティ技術は外部調達が可能だ。しかし、自社を守るという意思とモチベーションは社内でなければならない」と指摘する。

さりげなく運用業務に「セキュリティ」を入れ込む

社外の技術を利用するためには、まず運用業務に「セキュリティ」をさりげなく入れ込むことが重要だという。そのためには、まず「インシデント」とは何かを定義することや、インシデントの判定基準を明確化しておく必要がある。また、アウトソース可能な範囲の定義や、アウトソーサーに向けた手順書作成などが必要だ。運用業務を「センター化」して一括業務委託を行うためには、これらのことに注意しなくてはならない。

大成建設の取り組みで一貫していることは「何のための情報セキュリティなのか」という点だ。

「情報セキュリティは社会的責任や使命かだけかというと違うはずだ。品質は必須だが、それを実現するためには、サイバー空間が安定していないといけない」と北村氏は述べる。

これを端的に表すキーワードとして、北村氏は「information security as a business enabler」と述べた。「情報セキュリティが担保されているからこそできることがある。電子情報を正とするには、情報セキュリティが必要。もしIT導入におけるリスクがメリットを上回るようであれば、そのITは使わない方が良い」(北村氏)。

北村氏は最後に、大成建設が日本シーサート協議会と協業し、さまざまな情報発信を行っていることを紹介した。大成建設をはじめ、多くの企業が参加し、あるべきCSIRTの姿を追究するグループだ。北村氏は「大成建設が入ったことでハードルを下げることに貢献した」と控えめに述べ、多くの企業が加盟することを期待する、と締めくくった。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

サイバーディフェンス研究所 理事/上級分析官 名和利男氏

サイバーディフェンス研究所 理事/上級分析官 名和利男氏 大成建設 社長室情報企画部 北村達也氏

大成建設 社長室情報企画部 北村達也氏 大成建設は2013年1月に第3階層を改定、T-SIRTのなすべきことを明示した

大成建設は2013年1月に第3階層を改定、T-SIRTのなすべきことを明示した