エメット(EMET)、していますか?:山市良のうぃんどうず日記(3)(1/2 ページ)

「EMET」(Enhanced Mitigation Experience Toolkit)はマイクロソフトが無償提供している脆弱性緩和ツールです。英語版ですが、日本語環境でも問題なく動作します。ただし、EMETの推奨設定は日本での使用において一部のユーザーには穴があるかもしれません。

ステータスは真っ赤でも、マルウェア対策は継続中

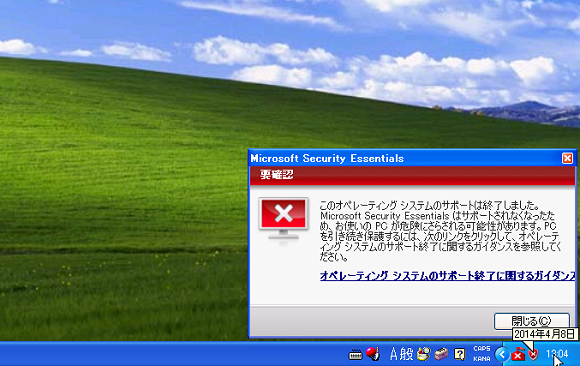

とうとうWindows XPのサポートが終了してしまいました。それでも、まだWindows XPを使っている人もいるでしょう。もし、マイクロソフトの無償のマルウェア対策ソフト「Microsoft Security Essentials」を使っているとしたら、サポート終了まで1日残っているのに、4月8日に真っ赤なステータス(PCの状態:危険)を目にした人はさぞかし驚かれたことでしょう。定義ファイルの提供は2015年7月まで延長されたはずなのに、どういうことなのかと(画面1)。

真っ赤なステータスになったからといって、マルウェア対策ソフトとして機能しなくなったわけではありません。2015年7月までは定義の更新は続きます。PCが保護されなくなったわけではなく、“サポートが終了したWindows XPを使っていることが危険である”とご丁寧に指摘し続けてくれるのです。

こんな扱いになったWindows XPですが、翌週の4月16日には最初の試練が待っていました。4月16日に配布された定義ファイルが原因で、Microsoft Antimalware Serviceサービスが停止するなどの問題が発生したのです。その日のうちにマルウェア対策エンジンの更新版で問題は修正されましたが(*1)、影響を受けた一般ユーザーへの支援(回避策の提示など)は無かったようです。

この事件を機に、Microsoft Security Essentialsのユーザー数は確実に少なくなったでしょう。今回の問題を自分で解決しようとしてMicrosoft Security Essentialsをアンインストールしてしまった場合、再インストールすることができなかったからです。Windows XP向けのMicrosoft Security Essentialsのダウンロード提供は既に終了しました。

なお、2015年7月14日(協定世界時、日本時間の7月14日9時)を迎えると、マルウェア対策サービスを起動できなくなり、定義の更新だけでなく、リアルタイム保護も手動スキャンもネットワーク侵入検知システム(NIS)も機能しなくなるという、もう1つのタイマーが発動することを予告しておきましょう。

企業向けの「System Center(旧称、Forefront)Endpoint Protection」の場合は、サポート終了のしつこい事前通知はありませんが(その代わりにイベントログに通知されます)、2015年7月には機能を停止します。マルウェア対策ソフトとして完全に役立たずとなるあと1年ちょっとの猶予期限までに、そのWindows XPを何とかしてください。

EMETの導入で+αの安心感を!

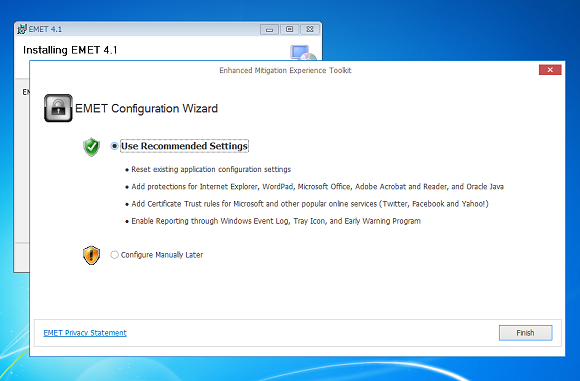

ところで、Windows XPに限らず、Windowsユーザーの皆さんはご自身のPCに「Enhanced Mitigation Experience Toolkit」(EMET)を導入していますか。EMETは、Windows OSが持つセキュリティ機能をシステムやアプリケーションに適用することで、未対策の脆弱性があったとしても悪意ある第三者からの攻撃の成功を困難にするという、脆弱性緩和ツールです。現行バージョンはWindows XPにも対応しているEMET 4.1です。Windows XPの場合、EMETの機能は制限されますが、入れないよりはマシです。

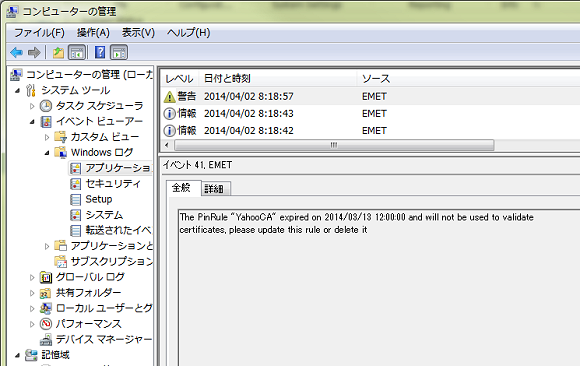

EMETは英語版のツールですが、日本語環境でも動作します。英語版であることに加え、難解なセキュリティ機能がたくさん出てくるので取っ付きにくいのは確かですが、推奨設定(Recommended Settings)を利用すれば簡単に導入できます(画面2)。EMETを推奨設定で導入しておけば、もしかしたらゼロデイ攻撃を防いでくれるかもしれません。“もしかしたら”と言ったのは、EMETはあくまでも脆弱性を“緩和する”ツールだからです。

画面2 EMETを推奨設定で構成すれば、Internet Explorer、ワードパッド、Microsoft Office、Adobe Reader、Oracle Javaのアプリについて対策をしてくれる

画面2 EMETを推奨設定で構成すれば、Internet Explorer、ワードパッド、Microsoft Office、Adobe Reader、Oracle Javaのアプリについて対策をしてくれる2014年3月には、Microsoft Wordに関するゼロデイ攻撃の危険がある脆弱性が公表されましたが、EMETを推奨設定で導入していれば攻撃を阻止できたそうです。なお、問題の脆弱性については、2014年4月のMicrosoft Updateで配布された更新プログラムで解消されました。

証明書信頼の有効期限にご注意

EMETで設定を厳しくするとアプリケーションの正常な動作に影響が出ることもありますが、推奨設定なら影響は少ないでしょう。Microsoft Wordの脆弱性で実証されたように、EMETの推奨設定に任せるだけで、EMETを導入しないよりはセキュリティを改善できます。ただし、推奨設定に任せきりというわけもいきません。そんなことを先日、Windowsのイベントログを見ていて気が付きました。

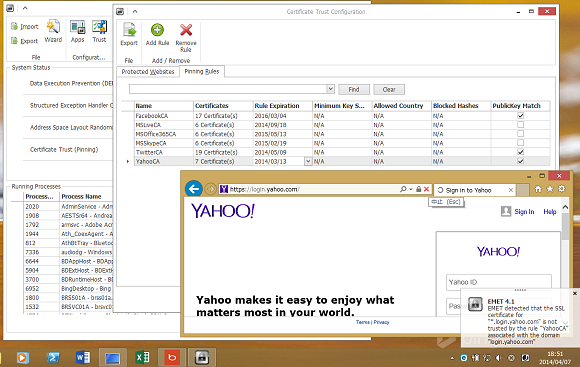

筆者は自分のPCの正常な状態を感覚的に知っておくために、定期的にイベントログを確認するようにしています。先月からアプリケーションログには、“YahooCA”という“PinRule”なるものが期限切れになっているとのEMETからの警告が記録されていたのです(画面3)。

EMET 4.0からは、「証明書信頼の規則」(Certificate Trust Rules)に基づいてSSL/TLSサイトの信頼性を検証し、中間者攻撃(Man-in-the-middle attack)の疑いをユーザーに通知する機能が追加されました。EMETを推奨設定で導入した場合は、マイクロソフトの各種サービス(Office 365やMicrosoftアカウント、Skypeのサインイン認証)、Twitter、Facebook、Yahoo!のサービスのための証明書信頼の規則を自動的に追加してくれます。

EMETの証明書信頼の構成を確認すると、確かに“YahooCA”の有効期限は「2014/03/13」となっており、既に切れていました。複数のPCで確認しましたが、どれも有効期限は同じでした。この状態でYahoo!のサインインページにアクセスすると「このサイトを信頼できない」として、EMETから通知が表示されました(画面4)。

推奨設定で追加された各規則の有効期限はバラバラですが、規則に含まれるルート証明書の有効期限とは関係がないようです。カレンダーを使って、あるいは日付を手動で入力して有効期限を延長すれば期限切れ問題は解消します。次に有効期限が切れるのは、5月の“TwitterCA”です。WebブラウザーでTwitterをご利用の場合は、今のうちに期限を延長しておくとよいでしょう。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ