【 Connect-Entra 】コマンドレット――Microsoft Entra IDに接続する:Windows PowerShell基本Tips(125)

本連載は、PowerShellコマンドレットについて、基本書式からオプション、具体的な実行例までを紹介していきます。今回は「Connect-Entra」コマンドレットを解説します。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

本連載は、PowerShellコマンドレットについて、基本書式からオプション、具体的な実行例までを紹介していきます。今回は、「Microsoft Entra ID」(旧称:Azure Active Directory)に接続する「Connect-Entra」コマンドレットです。

目次

Connect-Entraの概要 | 書式 | オプション

実行例

- Microsoft Entra IDに接続する

- 明示的に資格情報を指定してMicrosoft Entra IDに接続する

- ブラウザを使用してMicrosoft Entra IDに接続する

- 証明書を利用してMicrosoft Entra IDに接続する

Connect-Entraコマンドレットとは?

これまで、Microsoft Entra IDのコマンドレットについては、「*-AzureAD*」というタイプのコマンドレットを利用してきました(本連載第30〜43回を参照)。しかし、これらのコマンドレットは「2025年4月」から順次廃止されることになっています。

ところが、これらのコマンドレットは広く使われてきた背景があるため、Microsoftは「*-Mg*」というタイプのコマンドレットとは別に、「*-AzureAD*」と互換性のある「*-Entra*」というタイプのコマンドレットを提供するようになりました。

そこで今回と次回は、「*-AzureAD*」の代替で利用可能なコマンドレットを解説します。

今回紹介する「Connect-Entra」は、PowerShellを利用してMicrosoft Entra IDに接続するコマンドレットです(本コマンドレットはこれまで「Connect-AzureAD」として使われてきました。詳しくは、本連載第30回を参照してください)。

なお、Microsoft Entra ID用のコマンドレットはWindowsに標準搭載されていないため、本連載第19回で解説した「Install-Module」コマンドレットを利用して「Install-Module -Name Microsoft.Entra -Repository PSGallery -Scope CurrentUser -Force -AllowClobber」を実行し、事前にコマンドレット群(モジュール)をインストールしておく必要があります。

Connect-Entraコマンドレットの主なオプション

| オプション | 意味 |

|---|---|

| -Scopes | Microsoft Entra IDへの接続に使用するアクセス許可を指定する。省略可能 |

| -ContextScope | 異なるユーザーでサインインする。省略可能 |

| -UseDeviceAuthentication | ブラウザを利用して認証する。省略可能 |

| -TenantId | 接続先となるMicrosoft Entra IDのテナントを指定する。省略可能 |

| -CertificateThumbprint | 資格情報の代わりに証明書を利用してMicrosoft Entra IDに接続する。省略可能 |

| -ClientId | 接続先となるMicrosoft Entra IDのアプリケーションIDを指定する。省略可能 |

Microsoft Entra IDに接続する

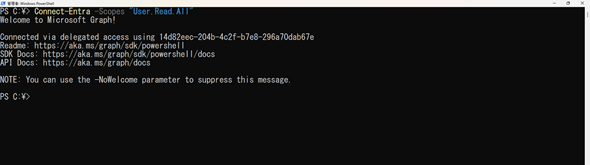

Connect-EntraコマンドレットでMicrosoft Entra IDに接続する際には、実施する作業に合わせて「-Scopes」オプションでAPIアクセス許可を割り当てます。なお、「Microsoft Entra参加」などの方法でデバイスが既に登録されている場合、サインイン画面が登場することなくMicrosoft Entra IDへの接続に成功します(画面1)。テナントで初めて実行するときはアクセス許可の同意を求めるダイアログが表示されるので、[承諾]をクリックしてアクセス許可を利用できるようにしてください。

コマンドレット実行例

Connect-Entra -Scopes 'User.Read.All'

明示的に資格情報を指定してMicrosoft Entra IDに接続する

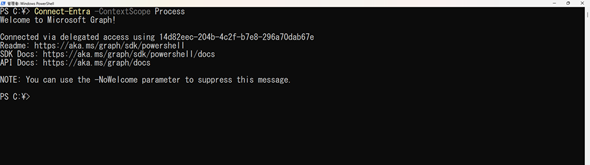

Microsoft Entraに登録されているデバイスの場合は、自動的に自身のIDで接続してしまいます。もし、他のIDを利用したり、他のテナントを管理したりしたいというニーズがあれば、「-ContextScope」オプションを使用して、明示的に資格情報を入力するように強制できます(画面2)。

コマンドレット実行例

Connect-Entra -ContextScope Process

画面2 Connect-Entraコマンドレットに続けて、-ContextScopeオプションを指定し、その値に「Process」を指定すると、このプロセスでは別のIDを利用して接続するように強制できる

画面2 Connect-Entraコマンドレットに続けて、-ContextScopeオプションを指定し、その値に「Process」を指定すると、このプロセスでは別のIDを利用して接続するように強制できるブラウザを使用してMicrosoft Entra IDに接続する

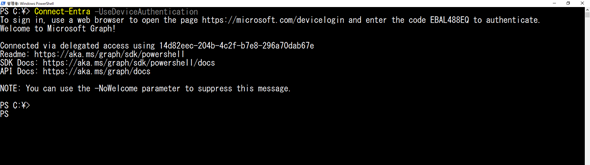

Connect-EntraコマンドレットでMicrosoft Entra IDに接続すると資格情報の入力が求められますが、その操作はブラウザ経由でも行えます。これによりセッションがデバイス内で維持されるため、PowerShell画面を閉じてしまったとしても、次回接続時に再度資格情報を入力する必要はありません(画面3)。

コマンドレット実行例

Connect-Entra -UseDeviceAuthentication

画面3 Connect-Entra コマンドレットに続けて、-UseDeviceAuthenticationオプションを指定した。ブラウザで認証するためのURLとワンタイムパスコードが表示されるので、指示に従ってURLにアクセスすると認証を開始できる

画面3 Connect-Entra コマンドレットに続けて、-UseDeviceAuthenticationオプションを指定した。ブラウザで認証するためのURLとワンタイムパスコードが表示されるので、指示に従ってURLにアクセスすると認証を開始できる証明書を利用してMicrosoft Entra IDに接続する

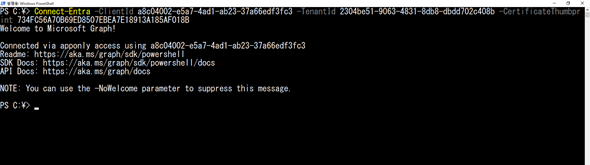

資格情報を利用してMicrosoft Entra IDへ接続する場合には、接続時に資格情報を入力する必要があります。そこで証明書を利用して接続することで、接続時にユーザーが資格情報を入力することなく接続を完了できます(画面4)。

コマンドレット実行例

Connect-Entra -Clientid <登録したアプリのアプリケーション (クライアント) ID> -TenantId <アプリを登録したテナントのディレクトリ (テナント) ID> -CertificateThumbprint <証明書の母印>

画面4 アプリの登録で事前に生成されたアプリケーションIDとディレクトリID、そして登録した証明書の母印情報をそれぞれ指定して、Microsoft Entra IDへ接続している。この接続方法では、資格情報を入力する画面は表示されない

画面4 アプリの登録で事前に生成されたアプリケーションIDとディレクトリID、そして登録した証明書の母印情報をそれぞれ指定して、Microsoft Entra IDへ接続している。この接続方法では、資格情報を入力する画面は表示されないなお、証明書は「Microsoft Entra管理センター」で事前に作成、登録しておく必要があります。登録方法は、以下の日本マイクロソフトのサポート情報ブログを参照してください。

- Microsoft Graph PowerShell SDK を使用したライセンス管理操作の紹介―サービスプリンシパル(アプリケーション)を使用する方法(Japan Azure Identity Support Blog)

筆者紹介

国井 傑(くにい すぐる)

株式会社エストディアン代表取締役。1997年からマイクロソフト認定トレーナーとして、Azure Active DirectoryやMicrosoft 365 Defenderなど、クラウドセキュリティを中心としたトレーニングを提供している。2007年からMicrosoft MVP for Enterprise Mobilityを連続して受賞。なお、テストで作成するユーザーアカウントには必ずサッカー選手の名前が登場するほどのサッカー好き。

Copyright © ITmedia, Inc. All Rights Reserved.