システム設計の基本が標的型攻撃対策の武器に:IPAに聞く最近の傾向とガイドのポイント(1/2 ページ)

標的型攻撃はますます巧妙化し、入口で食い止めるのは困難になりつつある。IPAはその事実を踏まえ、「『高度標的型攻撃』対策に向けたシステム設計ガイド」を通じて、内部での侵入拡大を検知、遮断しやすいシステム作りを提言している。

2014年11月、衆議院議員やその秘書を狙った標的型メール攻撃が再び発生したことが報じられた。この攻撃では未知の脆弱性を悪用するマルウェアがメールに添付されており、開封すると感染する恐れがあったという(実際には外部への通信は確認されず)。また、それに先立ち、アジア太平洋経済協力会議(APEC)首脳会議のタイミングに合わせ、複数の中央官庁を狙って標的型攻撃メールが送信されたことも報じられていた。

このように、標的型攻撃は引き続き執拗に行われている。それも標的をいっそう絞り込み、より巧妙化した手口で日本の官公庁や企業を狙うようになっている。届出件数だけを見れば減っているように見えるもしれないが、それは氷山の一角。被害に合っているのに感染に気付かないケースも多いと見られる。

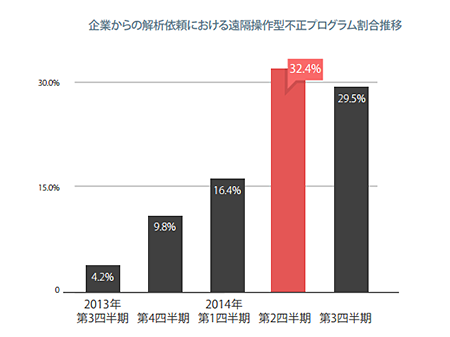

しかも、ターゲットとなるのは、上記に挙げた中央官庁や政府と関係のある大企業だけではない。例えばトレンドマイクロが2014年11月20日に公表した「2014年第3四半期セキュリティラウンドアップ」によると、標的型攻撃による情報窃取の被害に遭った企業の業種は幅広く、航空、製造、放送局など多岐にわたっている。企業規模も同様で、従業員数が1万名規模の大企業もあれば、わずか80名規模の中小企業も含まれており、「業種・規模に関係なくさまざまな法人が標的型サイバー攻撃の被害に遭っている」(同レポート)という。

情報処理推進機構(IPA) 技術本部 セキュリティセンター 情報セキュリティ技術ラボラトリー 研究員の土屋正氏も同意見だ。「しばしば『うちのような小さな企業が狙われるはずがない』といった声を聞くが、実際には、本丸となる政府や大手企業に侵入するための踏み台として使われる可能性がある。ただ、大手企業ならばそれなりに予算もあり、狙われているという意識もあるので対策が進んだが、そこと取引のある中小企業となるとまだそこまで対策が浸透していない」(土屋氏)。

では、中堅中小企業が、あまり多額の予算を投じずに実行できる対策はないのだろうか? IPAでは、「監視」と「遮断」を組み合わせて、システム設計で対策する「『高度標的型攻撃』対策に向けたシステム設計ガイド」をその一助にしてほしいとしている。

標的型攻撃、最新の実態とは

IPAによると、標的型攻撃はますます巧妙化するばかりだ。2013年には、パッチがまだ提供されていないゼロデイ脆弱性を狙うマルウェアを利用した、日本をターゲットとした標的型攻撃が報告されたことは記憶に新しい。並行して「やり取り型」「水飲み場型」など、次々に新しいやり口が編み出されており、「侵入」を防ぐのは困難であるというのが現実だ。

そもそも現実問題として、顧客からの問い合わせ窓口や採用担当など、仕事を進める上で外部からのメールを開かないわけにはいかない部署というのは必ずある。IPAがハブとなって進めている「サイバー情報共有イニシアティブ(J-CSIP)」で収集した情報によると、こうした窓口を狙い、問い合わせなどを装った標的型攻撃メールを送信する手口が複数確認されている。

IPA 技術本部 セキュリティセンターの中西基裕氏によると、「攻撃者は入口を突破すべく、相当の労力をつぎ込んでいる。あるケースでは、マルウェアを含んだ添付ファイル付きメールの受信者が『この形式では解凍できません。再送してください』と返信したところ、1時間と経たないうちに別の形式で圧縮し直して送りつけてきた。おそらく攻撃者はパソコンの前ですぐ返信できるよう待機しており、かなり勤勉だ」と苦笑する。

また同時に、「脆弱性を突くというまどろっこしいことをしないで、実行ファイルをZIP形式の圧縮ファイルで直接送りつけてくる攻撃が増えている。統計的にもこのことは明らかだ」(中西氏)。パッチが公開されたらすぐに適用し、脆弱性を修正するという作業は重要だが、それだけで標的型攻撃によるマルウェアへの感染を防げるわけではないことに注意が必要だという。

「入口での防御は困難」という前提での対策を

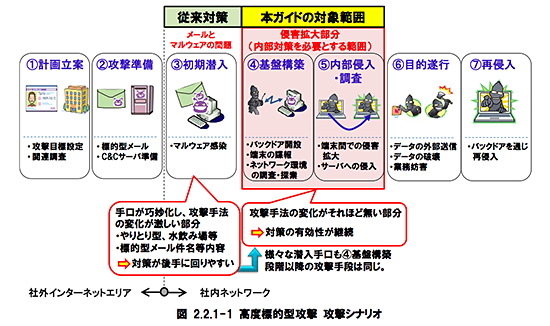

標的型攻撃対策というと、とかく侵入の「防止」というポイントに目が行きがちだ。しかし「いかにして内部に入り込むかという手口はどんどん巧妙化している。入口を突破されることを前提にして、入られた後の対策も考えるべきだ」(中西氏)。

つまりポイントは、入られた後、システム内で侵害が広がって致命傷にならないうちに気付き、対処することだ。「侵害範囲を広げ、外部に通信するという、入った後の手口はそれほど変わっていない」(土屋氏)ことから、この部分をいかにつぶすかが鍵になるという。具体的には、端末への感染の次に来る、「侵入端末を起点にした、ネットワークおよびサーバーに関する情報収集」「認証情報を窃取しながらの侵害範囲の拡大」というステップをつぶすことが肝要だ。

「『高度標的型攻撃』対策に向けたシステム設計ガイド」は、こうした観点に立ってまとめられた。

IPAは、国内で標的型攻撃が顕在化した2011年8月以降、「『新しいタイプの攻撃』の対策に向けた設計・運用ガイド」「『標的型メール攻撃』対策に向けたシステム設計ガイド」といった文書をまとめてきた。『高度標的型攻撃』対策に向けたシステム設計ガイドはその延長線上にあるもので、最近の標的型攻撃の分析結果を反映している。そして、サブタイトルに「入口突破されても攻略されない内部対策を施す」とあるように、侵入後のシステム内部での対策に特化した内容を盛り込んでいる。

「対策自体に注目するのではなく、攻撃者が何を狙ってくるかという目的に立ち返った。本来の目的を『統制目標』とし、それを実現するために『監視』と『遮断』を組み合わせた6つの対策セットを提示している。企業や組織、それぞれの事情を踏まえて、うまくこのアイデアを生かしてもらえれば」と土屋氏は述べる。

Copyright © ITmedia, Inc. All Rights Reserved.

トレンドマイクロの「2014年第3四半期セキュリティラウンドアップ」によると、標的型攻撃に利用される遠隔操作型ウイルスは増加傾向にあり、対象は業種、規模を問わないという

トレンドマイクロの「2014年第3四半期セキュリティラウンドアップ」によると、標的型攻撃に利用される遠隔操作型ウイルスは増加傾向にあり、対象は業種、規模を問わないという IPA 技術本部 セキュリティセンター 情報セキュリティ技術ラボラトリー 研究員の土屋正氏

IPA 技術本部 セキュリティセンター 情報セキュリティ技術ラボラトリー 研究員の土屋正氏 IPA 技術本部 セキュリティセンターの中西基裕氏

IPA 技術本部 セキュリティセンターの中西基裕氏 「『高度標的型攻撃』対策に向けたシステム設計ガイド」のスコープ(IPAの資料より)

「『高度標的型攻撃』対策に向けたシステム設計ガイド」のスコープ(IPAの資料より)