Metasploit――大いなる力を手に入れる:セキュリティ・ダークナイト ライジング(1)(1/2 ページ)

あのダークナイトが再び這い上がり、帰ってきた! ペンテスターとしての豊富な経験を踏まえ、自らの、そして周りの人々を守るために知るべき「攻撃者のやり方」を解説していく。

※ご注意

本記事に掲載した行為を自身の管理下にないネットワーク/コンピューターに行った場合は、攻撃行為と判断される場合があり、最悪の場合、法的措置を取られる可能性もあります。このような調査を行う場合は、くれぐれも許可を取った上で、自身の管理下にあるネットワークやサーバーに対してのみ行ってください。

落ちるのは、這い上がるため。知るのは、守るため。

約1年のご無沙汰である。

前回の連載を終えてからの1年間、筆者はいろいろな方に出会い、いろいろな刺激をもらった。中には落胆をしてしまうような状況も味わい、発奮するような機会も与えてもらった。その繰り返しだった。

とある映画の続編のタイトルと同様、今回の連載タイトルは、前回の連載タイトルから想像に難くないものだろう。正直、連載を再開する上でタイトルについてはいろいろ悩んだ。編集担当と話をしていくつか別の候補も出たが、どれもしっくりこなかった。

が、落胆と発奮を繰り返しつつ、行動しては悩み、その中で少しずつでも前に進めているはずだ、と、ふと思ったときに何気なく、映画「ダークナイト ライジング」のキャッチコピーを調べた。その中にあった「落ちるのは、這い上がるためだ」という言葉が筆者の目に飛び込んできた。

やはりこのモチーフで行きたい。そう思ったのである。

さて、今回の連載では、可能な限り読者の皆さんが一緒に手を動かすことのできる内容をお届けしていきたいと思っている。

「セキュリティ」は、日本語にすると「安全」「安心」「無事」などと訳される単語であることから、守る側の言葉といえるだろう。しかし実際のところ、守ろうにも、攻める側の手法を知らないことには、どう守ればいいのかが分からないだろう。

これはスポーツなどと同じである。相手の攻め方や特徴を理解しないことには、効率のよい守りは構築できない。セキュリティ製品を導入するにしても、それが自分たちの守りたいものをきちんと保護しているのかを測定する必要があるし、そのためには考え得る攻撃から保護されるかどうかを試してみる必要がある。つまり、守る側こそ攻撃について知っておく必要がある。筆者は常々そう考えてきた。

そこで、今回から数回に分けて「Metasploit Framework」というツールを用いた攻撃について紹介していきたいと考えている。

Metasploit Frameworkとは

「Metasploit Framework」(以下、Metasploit)とは、攻撃コードの作成、実行を行うためのフレームワークソフトウエアである。しかしその一言では言い表せないほど、攻撃を実践、理解する上で有用なさまざまな機能を無料で提供してくれるソフトウエアなのである(有償版も存在している)。

MetasploitにはさまざまなOS向けのエディションが存在し、中でも、Linux系OS(セキュリティ診断用ツールが多数インストールされているOSの一種、「Kali Linux」には標準でインストールされている)で利用されることが多い。だが今回は、できるだけ多くの方に手を動かしていただくため、Windows版のMetasploitを利用して解説していく(導入後の操作については、基本的にはLinuxでも同様と考えていただければいい)。

Metasploitの導入手順

それでは早速、Windows版Metasploitのダウンロードから始めよう。ここから先は手順ごとに説明していくため、まどろっこしいと感じる方は、「アップデートと起動」まで読み飛ばしていただいてもかまわない。

Metasploitには、市販のウイルス対策ソフトに反応するようなファイルも含まれている。このため以下の作業は、注意を払いつつ、あらかじめリアルタイムスキャンなどの機能をオフにした状態で行ってほしい。また、インストール先のフォルダーに対するスキャンの除外設定なども併せて行っていただきたい。

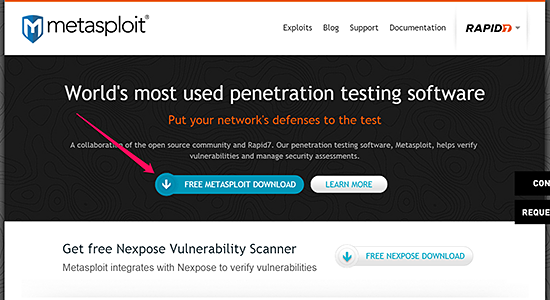

Metasploitの公式サイト(現在はRapid7社が管理している)にアクセスし、[FREE METASPLOIT DOWNLOAS]をクリックする(画面1)。

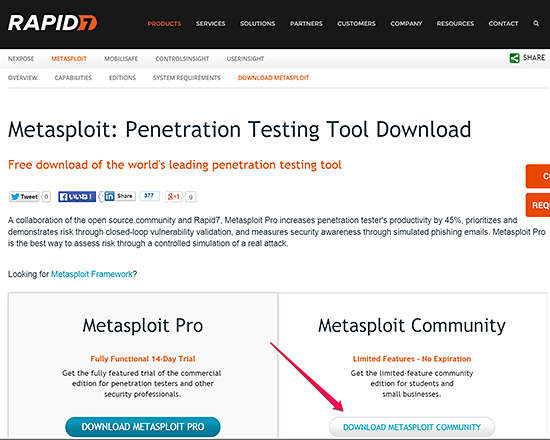

すると、有償版(Metasploit Pro)とフリー版(Metasploit Community)の選択をするページに遷移する(画面2)。そこで[DOWNLOAD METASPLOIT COMMUNITY]をクリックする。

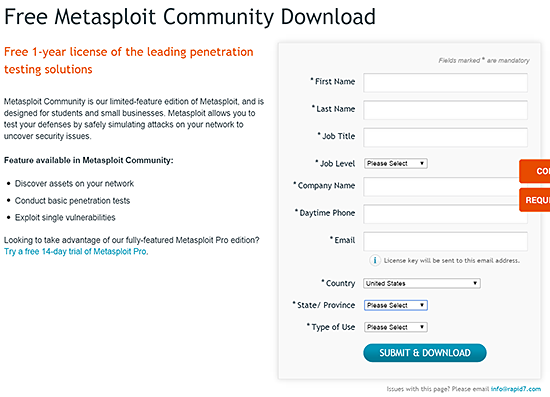

次に、1年分の利用ライセンスを得るために必要な情報を入力するページに遷移する(画面3)。情報を入力し、[SUBMIT & DOWNLOADS]をクリックする(このときに、あなたが人間であることを確認するためのCAPTCHAがあるため、[私はロボットではありません]をクリックし、表示された文字列を入力する必要がある場合がある)。

正しく処理されると、次にどのエディションのMetasploitをダウンロードするのかを選択する画面に遷移する(画面4)。Windows版で自身の環境に合ったアーキテクチャ(32bitもしくは64bit)を選択し、クリックするとダウンロードが開始される。

ダウンロードが完了したら、ファイルを実行し、インストールを開始しよう。

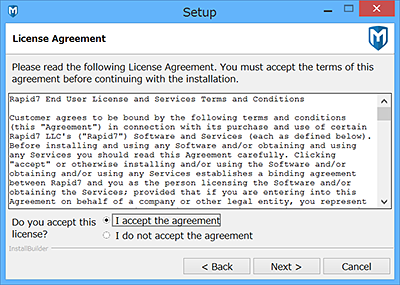

実行すると、セットアップウィザードの開始を知らせるウインドウが表示されるので[Next]をクリックする。ライセンスに関する同意画面(画面5)が表示されるので、こちらで[I accept the agreement]にチェックを入れて、[Next]をクリックする。

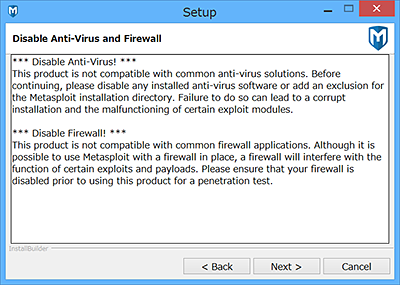

次にインストール先を選択する画面となる。任意のインストール先を選択して(筆者は[C:\metasploit]とした。なおこのインストール先フォルダーは、前述の通り、ウイルス対策ソフトのスキャンの除外設定を行っている)[Next]をクリックする。すると、ウイルス対策ソフトやファイアウォールを無効にするように促すウインドウが表示(画面6)されるので、無効になっていることを確認できたら[Next]をクリックする。

次に、Metasploitサービスを管理するためのポートの設定を行うウインドウが表示される。だが、こちらは特に変更の必要がなければ、デフォルトで表示される3790番のまま[Next]をクリックすればよい。

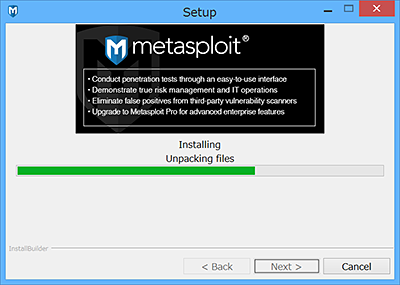

次にSSL証明書の設定となるが、こちらも初期値の状態で問題ないので[Next]をクリックする。これでインストールの準備が整った。[Next]をクリックするとインストールが開始される(画面7)。しばらくするとインストールが完了する。

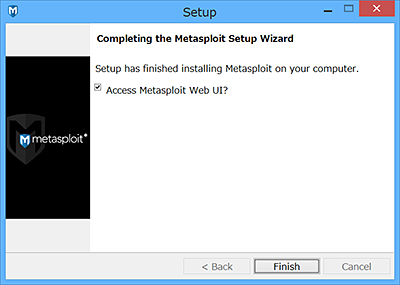

インストールが完了すると、MetasploitのWebUIにアクセスするかどうかを問うウインドウ(画面8)が表示されるので、[Access Metasploit Web UI?]にチェックを入れたまま[Finsh]をクリックする。

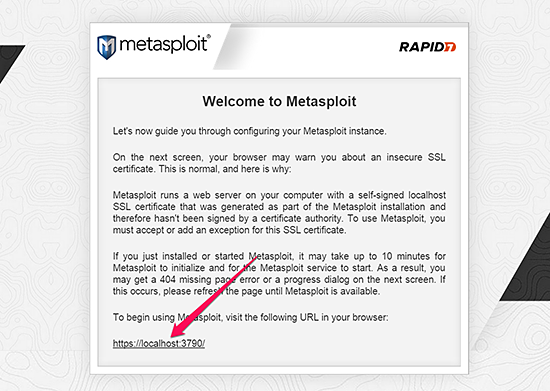

すると、ブラウザでWebUIにアクセスするためのページが標準のブラウザに表示される(画面9)ので、そこに書かれているリンク[https://localhost:3790/]をクリックする。

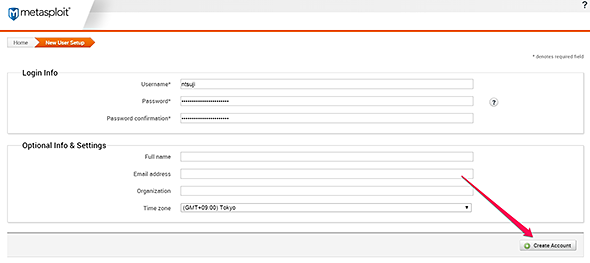

以後、WebUIにアクセスする際にはこのアドレスからアクセス可能となる。初回は、リンクをクリックするとログインユーザーの設定画面へと遷移する(画面10)。

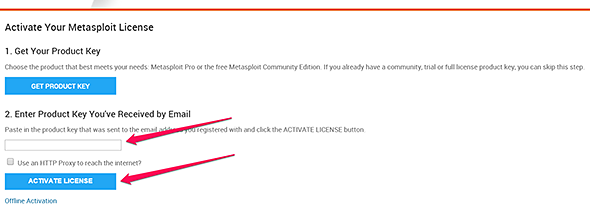

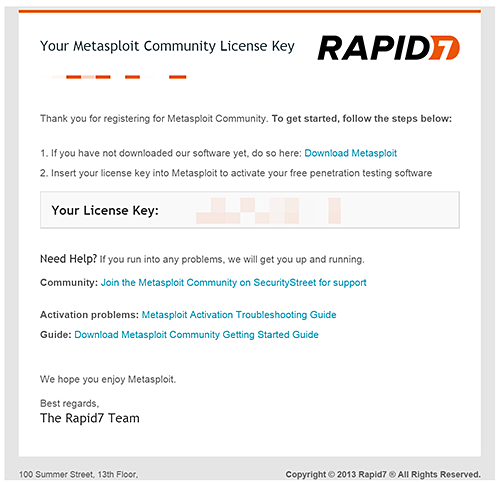

ここでは、以後管理に利用するためのユーザー名とそのパスワードを設定し、[Create Account]をクリックする。次にライセンスキーを入力する画面へと遷移する(画面11)ので、登録時に入力したメールアドレスに届いているライセンスキー(画面12)を入力して[ACTIVATE LICENSE]をクリックする。

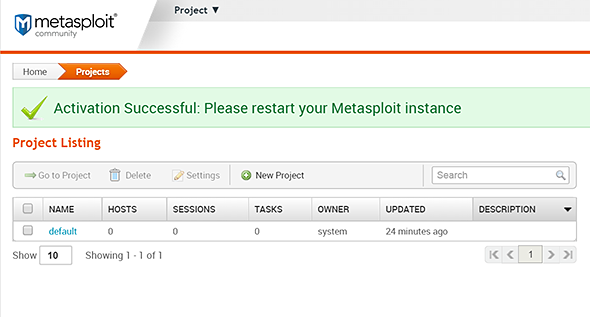

アクティベートに成功すると、[Activation Successful: Please restart your Metasploit instance]というメッセージと共に管理画面が表示されるだろう(画面13)。

これでインストールと最低限の準備は完了である。

Copyright © ITmedia, Inc. All Rights Reserved.