Flash Playerの脆弱性を狙う攻撃、国内多数のWebサイトを改ざんし足掛かりに:Webサービス運営者、ホスティング事業者、それぞれの立場から一歩踏み込んだ対策を

Adobe Flash Playerの脆弱性を悪用する攻撃が日本国内の複数のWebサイトを改ざんする形で継続して行われており、注意が必要だ。

イタリアの企業、Hacking Teamが攻撃を受け、流出した情報の中に複数のゼロデイ脆弱性が含まれていたことが明らかになってから3週間あまりが経過した。事態を受け、Adobe Flash PlayerやInternet Explorer、Windows OSの脆弱性を修正するパッチが緊急にリリースされた一方で、これらの脆弱性を悪用する攻撃が日本国内のWebサイトを足掛かりにして行われており、注意が必要だ。

トレンドマイクロは2015年7月23日、24日と連日に渡り、日本国内の正規のWebサイトが改ざんされ、Adobe Flash Playerの脆弱性(CVE-2015-5119ならびにCVE-2015-5122)を悪用する攻撃コードが仕込まれているケースを複数確認したとするブログ記事を投稿し、注意を呼び掛けた。もしAdobe Flash Playerにパッチを適用していない状態でこれらのWebサイトにアクセスすると、脆弱性が悪用され、リモートから攻撃者による操作を可能にするマルウエアに感染する恐れがある。

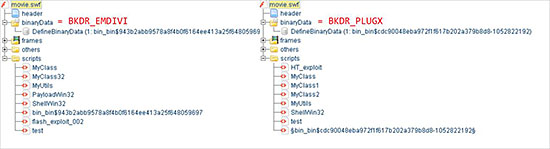

一連の改ざん攻撃は、過去に発生した改ざん同様、ページ内に不正ファイルを読み込ませるiframeを埋め込むというものだ。これまでに確認できた不正ファイルの名称は「movie.html」の他、「faq.html」やSWF形式の「movie.swf」など。この不正ファイルはステップの一つにすぎず、最終的には「Rdws.exe」というファイルに感染させようとする。

トレンドマイクロによるとRdws.exeの実体は、遠隔操作ツール(RAT)である「Emdivi」や「PlugX」ファミリーの一種。Emdiviは、日本年金機構を対象とした標的型攻撃で用いられたことで知られている。またPlugXは2012年頃から確認されているRATで、これも同様に標的型攻撃で頻繁に悪用されるツールだ。ただし同社の解析によると、Rdws.exeとして実行される部分は比較的容易に交換可能な作りになっており、他の攻撃にも流用される恐れがあるという。

この攻撃では、正規のWebサイトにアクセスしただけのユーザーが、それと気付かぬうちにマルウエアに感染する恐れがある。そうした事態を防ぐには、Adobe Flash Playerの最新のパッチを適用する必要がある。もし何らかの理由でパッチを適用できない場合は、回避策としてFlash Playerを一時的に無効化することが推奨される。

多発するWeb改ざんの原因は不明

トレンドマイクロが7月13日から22日までの間に行った調査では、改ざんを受け、Adobe Flash Playerの脆弱性を悪用する攻撃ファイルを置かれてしまったケースが25件確認された。また、これら改ざんサイトに対し、日本国内から合わせて約7000件のアクセスがあったという。

その後も改ざん被害は多数発見されている。7月24日時点で数十ドメインが改ざんされたことが確認され、うち約半数は日本に関連するWebサイトだった。加えて、確認できた国内の改ざんサイトは特定のクラウドホスティングサービス上のものに集中しており、そのほとんどが外郭団体など非営利団体のものだったという。

現にこれまでに、安全衛生技術試験協会や日本ベンチャーキャピタル協会などが、Webを改ざんされ、アクセスしてきたユーザーのPCにマルウエアを感染させる状態になっていた事実を明らかにしている。

トレンドマイクロはこの事実に加え、最終的に感染するマルウエアの名称を考え合わせると、「今回のWeb改ざんによる攻撃は、かねて続いている一連の日本の公的機関を狙う攻撃の一部ではないかと考えられる」としている。

同社に確認したところ、これらWebサイトが改ざんされた原因は不明だ。ただ、過去のWeb改ざん事例に照らし合わせると、「大きく分けてWebサーバーのOSやミドルウエアに存在する脆弱性を悪用されて改ざんされたか、管理者用のID・パスワードが何らかの形で漏えいしている可能性が考えられる」という。

これを踏まえると、Webサーバー管理者としては

- Webサーバーで用いているOSやミドルウエア、CMS、プラグインなどを最新の状態にする

- Webアプリケーションの脆弱性を修正する

- サーバー管理用ID・パスワードを適切に管理する

といった、基本に忠実な対策を講じることが必要だろう。

ただし、ホスティングサービスを利用している場合、組織・企業のサーバー管理者が実行できる対策にも限りがある。

トレンドマイクロはこれを踏まえ、ブログを通じてホスティング事業者に向け、「小規模なWebサイトを安全に運営できるようになるために、ホスティングサービス基盤の仕組みで何かを提供することはできないでしょうか」と呼び掛けている。同様に、広告や動画などFlashを利用するWebサービスを運営している事業者に対しても、「ユーザーのFlash Playerのバージョンが古い場合は積極的に更新を促す、更新するまではサービス提供を停止するなどの、今よりももっともっと踏み込んだ取り組みを検討する時期に来ているかもしれない」と述べている。

(2015年7月27日追記)ラック 最高技術責任者の西本逸郎氏は、「改ざんされないようにしっかり管理することも重要だが、もし改ざんを受けた場合にも、サイト管理者としてやるべきことを理解すべき」とコメントした。

残念ながらJPCERT/CCの年次発表を見ると、マルウエアの拡散を目的としたWebサイト改ざんは、年間数千件規模で発生している。にもかかわらず「その事実を告知しているサイトは極めて少数であり、大半はこっそりと何事もなかったように手当てしているようだ」(同氏)。

西本氏によると、Web改ざん後にまず取り組むべき事柄は被害拡大防止策の実施だ。「そのためには、安全にサイト停止と再開を行う必要がある。同時に、ウイルスに感染させられたかもしれないユーザーや組織に何をどう連絡するか、内容や方法を考慮すべき」(同氏)。

その次にくるのが原因究明と事実調査だ。こうした調査を通じて、同じように被害を受けたサイトや端末が判明する場合もある。「被害拡大防止に取り組むとともに、ネット社会の一員として、犯罪の全容解明や抑止のために、捜査機関やJPCERT/CCなど関係機関への協力もぜひお願いしたい」(同氏)。

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

複数の「movie.swf」ファイルには似た構成が見られるという(トレンドマイクロのブログより)

複数の「movie.swf」ファイルには似た構成が見られるという(トレンドマイクロのブログより)