Linuxを狙いMySQLやNginxのディレクトリを暗号化するランサムウエアの被害拡大:CMSのアップデートとバックアップを推奨

ロシアのセキュリティ企業Dr.Webによると、Linuxサーバーを対象としたランサムウエア「Linux.Encoder.1」が被害を広げ、約2000のWebサイトに感染したと推測されるという。

PC内のデータを勝手に暗号化して人質に取り、「元に戻してほしければ金銭を支払え」と要求する「ランサムウエア」。これまで報告されたものはWindows PCを利用する個人ユーザーを対象とするものがほとんどだったが、新たに、Linuxサーバーを対象としたランサムウエア「Linux.Encoder.1」が登場し、被害を広げている。ロシアのセキュリティ企業、Dr.Webが2015年11月13日に公開した情報によると、このランサムウエアに感染したWebサイトは約2000に上ると推測されるという。

Linux.Encoder.1がターゲットにしているのは、ECサイト構築プラットフォーム「Magento」や、「WordPress」などのコンテンツ管理システム(CMS)を導入しているLinuxサーバーだ。ランサムウエアはこれらCMSの脆弱(ぜいじゃく)性を突いてLinuxサーバーに侵入する。

もし感染すると、/homeや/rootをはじめとして、/var/lib/mysql、/var/www、/etc/nginx、/etc/apache2、/var/logといったディレクトリがAESで暗号化されてしまう。つまり、MySQLやNginx、Apacheといったアプリケーションのためのディレクトリが暗号化されてしまうのだ。加えて、「backup」「.git」「.svn」といった文字列が含まれていたり、「.php」「.html」をはじめとするさまざまな拡張子が付いたファイルも暗号化してしまう。Dr.Webの説明によると、Linux.Encoder.1はwww-dataの権限で動作し、暗号化のためにルート権限は必要としない。

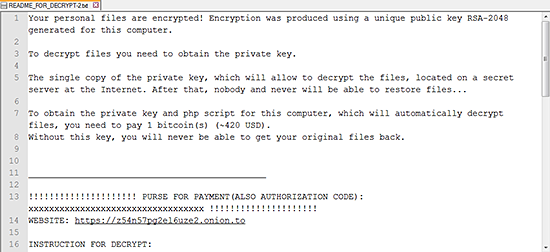

その上でLinux.Encoder.1は、「復号のための鍵がほしければ、1ビットコインを支払え」と要求する「README_FOR_DECRYPT.txt」という名前のファイルをサーバー上に配置する。Dr.Webでは、このファイル名をGoogleで検索した結果に基づき、約2000のWebサイトがLinux.Encoder.1に感染したと判断したという。

Windows PCをターゲットにしたランサムウエア同様、たとえ身代金を支払ってもシステムが元に戻る保証はない。対策としては、バックアップを取得しておくことと、MagentoやWordPressといったCMSを脆弱性の修正されたバージョンにアップデートすることが挙げられる。

なおDr.Webによると、これまで確認されたLinux.Encoder.1には複数の重大な欠陥があるため、たとえ感染し、データが暗号化されてしまっても復号することは可能という。だが一方で、「今後、サイバー犯罪者によってこれらのバグが修正される可能性がある」とし、引き続き注意を呼び掛けている。

関連記事

- CMSが狙われる3つの理由

- ゼロデイ脆弱性やランサムウェアの台頭――シマンテックが2013年の脅威を総括

- マルウェア戦線はWindows以外にも拡大――ESET

- セキュリティ識者が強く勧める「最優先の対策」とは何か

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

Linux.Encoder.1が残す「README」ファイルには、1ビットコインの身代金を支払うよう記されている(Dr.Webのサイトより)

Linux.Encoder.1が残す「README」ファイルには、1ビットコインの身代金を支払うよう記されている(Dr.Webのサイトより)