3種の脅威インテリジェンスで実現するファイア・アイの「包括的なセキュリティ対策」とは:侵害のキルチェーン全体を可視化する

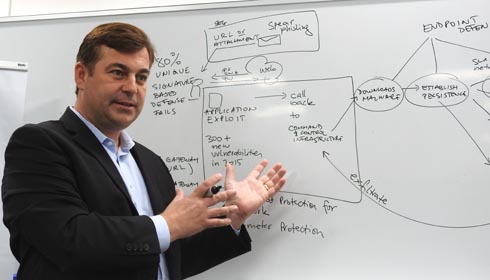

米ファイア・アイのプロダクトマネジメント担当バイスプレジデント、ディーン・チョーザ氏の来日に合わせ、近年の標的型攻撃の動向と、それに対する同社の製品戦略を尋ねた。

防御側に必要なのは「常に適応し、変化すること」

既知の攻撃パターンデータベースを参照する、いわゆる「シグネチャベース」のセキュリティ製品では検出が困難だった未知のマルウェアを、「仮想実行環境技術」を活用して検出することで一躍注目を集めたのが、ファイア・アイの製品群だ。同社は、独自開発の仮想マシンをベースにした仮想実行環境技術「MVX」を継続的に改善するとともに、脅威インテリジェンスや同社の専門家の知見を活用することで、包括的なセキュリティを提供するという。

米ファイア・アイのプロダクトマネジメント担当バイスプレジデント、ディーン・チョーザ(Dean Coza)氏は、「この10〜15年で脅威の本質は様変わりした」と述べ、「もはや攻撃者はシンプルなマルウェアを用いない。時には大規模な犯罪組織や政府からの支援を受け、洗練されたツールや豊富な資金を用い、ユニークなマルウェアを送り込んでくる」と指摘した。同氏によると、こうした攻撃に使われるマルウェアの80%以上は「一意」のものであり、シグネチャベースの対策では検出困難だという。

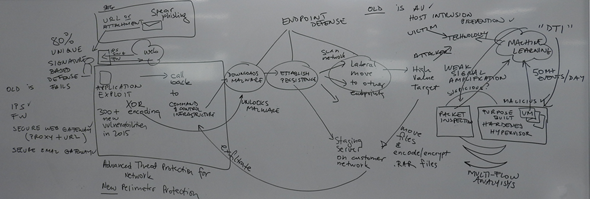

2015年に発生した日本年金機構からの情報流出事件でも明らかになった通り、標的型攻撃は複数のステップを踏んで仕掛けられる(参考記事)。まず、最初の一台に侵入を果たした後に、攻撃者が操る制御用サーバ(C&Cサーバ)にコールバックし、さらに別の未知のマルウェアをダウンロードさせる。そして、ネットワーク内部に侵入を広げ、複数の足掛かりを作り、価値ある情報がないか探索していく。もし有益な情報が見つかれば、別途用意したステージングサーバにファイルをコピーし、暗号化して外に持ち出してしまう。ネットワーク管理者が侵入の兆候をつかんで対策を実施しても、また別の端末に侵入したり、バックアップとして用意しておいた足掛かりを使用したりすることで、侵害を続ける。

こうした手の込んだ攻撃に対処するには、最初に侵入してくるマルウェアの検知に注意を払うだけでは不十分だ。「攻撃のあらゆるステージを把握し、(偵察、武器化、デリバリなどから目的実行に至る)一連のサイバーキルチェーンを“可視化”することが重要だ。攻撃のライフサイクル全体を把握した包括的なセキュリティが求められている」(チョーザ氏)。そして守る側は、脅威インテリジェンスを活用し、相手の手の内に常に適応し、変化していかなくてはならないとチョーザ氏は指摘する。

Invotas、iSight Partners買収で「包括的な対策」をさらに推進

チョーザ氏によれば、ファイア・アイでは、従来型のセキュリティ製品を組み合わせるだけの多層防御ではなく、新しい多層防御を提案していくという。その実現に向けて同社は、InvotasとiSight Partnersという2つの企業を買収した。

Invotasが提供するのは、「セキュリティオーケストレーション」を実現する製品だ。攻撃に関する情報を収集、解析し、その結果に基づいて自動的に防御策を実施することで、セキュリティ担当者を支援するのだという。「現在、インシデントレスポンスチームが多くの時間を費やしているのが、さまざまなセキュリティツールから情報を収集する作業だ。このため、意思決定までに時間がかかってしまう」(チョーザ氏)。Invotasの製品は、情報の収集・分析作業を自動化し、速やかに対処を行えるよう支援するものだ。

また、標的型攻撃というと長期にわたって標的の組織内に潜伏するというイメージが持たれがちだが、必ずしもそうとは限らない。中にはヒット・アンド・アウェイ式の攻撃もあるという。「脅威が侵入してから検知されるまで平均で205日間組織に存在していたという調査結果がある一方で、侵害を受けてからわずか数分でデータが流出したケースもある」(チョーザ氏)。後者のようなケースでは、いかに短時間で対応できるかがカギとなる。そこで、Invotasの製品とファイア・アイの製品とを連携させることで、数分以内のレスポンスを実現していくという。

もう一社のiSight Partnersは、「脅威インテリジェンス」を提供する企業だ。ファイア・アイ自身も、また傘下のMandiantも独自の脅威インテリジェンスを有しているが、これらが主に“攻撃の被害”に関する情報を収集しているのに対し、「iSight Partnersは、“攻撃者に関する”インテリジェンスを提供する。約350人のアナリストが、時にはハッカーコミュニティーに潜伏するなどして情報を収集している」(チョーザ氏)。これらの3種類のインテリジェンスを組み合わせることで、より強力な防御が可能になるとチョーザ氏は述べる。

「攻撃者の振る舞いを理解することは重要だ。相手の動きを知ることにより、予防策をとることができる。攻撃者は、コンセプト実証コード(PoC)がリリースされ、テストされ、攻撃手法の確立を経て実際の侵害に至るという一連の流れの中で、時には他の攻撃者と協業しながら侵害を試みる。攻撃側のインテリジェンスによってこうした動きを知ることで、効果的に、時には予測的に防御できる」(チョーザ氏)。

また、一連のインテリジェンスは、同社の仮想実行環境型ソリューションであるMVXにも反映される(参考記事)。例えば、「ある攻撃手法が使われる頻度が落ちた」といった情報をMVXに反映し、クラウドベースの機械学習と組み合わせることで、わずかな変化や潜在的な攻撃の兆候にも気付けるようブラッシュアップを続けていくという。

チョーザ氏はまた、既存の検知技術では「脅威がすり抜けることがあると同時に、多くの誤検知が発生し、本当に大事な情報が見えなくなってしまう」とも指摘。ファイア・アイ内にSOCを設けてセキュリティサービスを提供し、アダプティブセキュリティの実現を支援することも検討しているそうだ。

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

米ファイア・アイ プロダクトマネジメント担当バイスプレジデント ディーン・チョーザ(Dean Coza)氏

米ファイア・アイ プロダクトマネジメント担当バイスプレジデント ディーン・チョーザ(Dean Coza)氏 近年の標的型攻撃の手口やそれに対する同社の戦略を説明するチョーザ氏

近年の標的型攻撃の手口やそれに対する同社の戦略を説明するチョーザ氏

なぜ、「標的型攻撃」で情報が漏れるの?

なぜ、「標的型攻撃」で情報が漏れるの? 2015年、セキュリティ業界に激震をもたらした「標的型攻撃」を振り返る

2015年、セキュリティ業界に激震をもたらした「標的型攻撃」を振り返る 日本年金機構の情報漏えい、本当に必要な再発防止策とは?

日本年金機構の情報漏えい、本当に必要な再発防止策とは?