情報を保護するWindows 10の「BitLocker」と「WIP」:Windows 10が備えるセキュリティ機能(4)(1/2 ページ)

Windows 10が備える5段階のセキュリティ対策機能を順に解説する本連載。連載第4回は情報の保護について紹介する。「BitLocker」によるデバイス保護と「Windows Information Protection(WIP)」によるデータ分離、漏えい対策が重要だ。

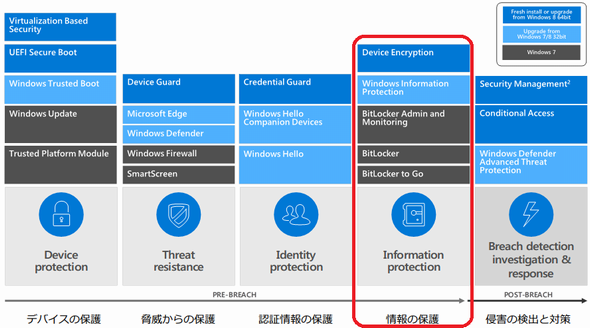

Windows 10のセキュリティ対策について、起動前のデバイスの保護から侵害の検出と対策まで、順を追って解説する本連載。「デバイスの保護」(第1回)と「脅威からの保護」(第2回)、「認証情報の保護」(第3回)に続いて、今回は「情報の保護」の仕組みを解説する(図1)。

図1 Windows 10で利用可能なセキュリティ対策 左右に並ぶ5つのスタックごとにさまざまな技術を利用している。今回は5つのスタックのうち、赤枠で囲った「情報の保護」について解説する。Windows 10を新規インストールした場合や、Windows 8(64bit版)からアップグレードした場合に利用可能な対策を青色で、Windows 7/8(32bit版)からWindows 10にアップグレードした場合に含まれる対策を空色で、Windows 7に含まれる対策を黒で示した

図1 Windows 10で利用可能なセキュリティ対策 左右に並ぶ5つのスタックごとにさまざまな技術を利用している。今回は5つのスタックのうち、赤枠で囲った「情報の保護」について解説する。Windows 10を新規インストールした場合や、Windows 8(64bit版)からアップグレードした場合に利用可能な対策を青色で、Windows 7/8(32bit版)からWindows 10にアップグレードした場合に含まれる対策を空色で、Windows 7に含まれる対策を黒で示した4つの領域で情報を保護

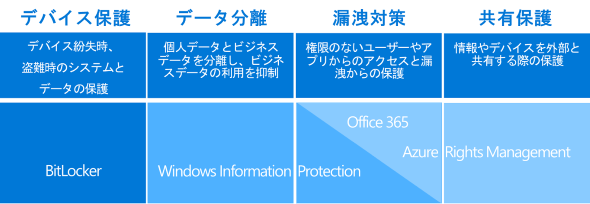

Windows 10では情報の保護を4つの領域に分けて実現している(図2)。「デバイス保護」「データ分離」「漏えい対策」「共有保護」だ。

情報の保護は、まずデバイス保護から始める必要がある。PCなどのデバイスの紛失や盗難に遭った場合でも、データを保護するための方策が必要だ。Windows 10では暗号化機能である「BitLocker」を用いる。

次がデータ分離だ。データとアプリケーションそれぞれについて、ビジネスに関わるものとパーソナル用途に分離し、ビジネスデータをパーソナルな用途に利用することを防ぐ。さらに利用後に安全に消去できる仕組みが必要である。Window 10では、これらをWindows Creators Updateに実装された「Windows Information Protection(WIP)」が担う。

漏えい対策と共有保護についても、Windows 10で改良した。従来のWindowsでは、これらの対策のために情報保護技術であるRMS(Rights Management Protection)や、クラウドベースのAzure RMSを利用する必要があった。

Windows 10では、WIPを用いてより簡単に対策できるようになった。WIPとOffice 365やAzure RMSを併用することで、情報漏えい対策を構築でき、社内外で情報を共有した場合でも、情報を保護できる。

情報を暗号化して守るBitLocker

BitLockerを利用する上では、DMA(Direct Memory Access)攻撃やコールドブートなど残存メモリへの攻撃対策を講じなければならない。Windowsへのログオンに加えて、BitLockerに対する起動前認証が必要だ。

MicrosoftはBitLockerの起動前認証を推奨してきたものの、使い勝手が悪いばかりではなく、PIN(Personal Identification Number)を忘れたり、スタートアップキーを紛失したりした場合に、デバイスに対する一切のアクセスができなくなるといった運用上の問題があった。従来のWindowsでは起動前認証がデバイスのシングルサインオンにおける最大の課題だったのだ。

Windows 10の認定デバイスでは、ユーザーが最初に管理者権限でデバイスを利用した時に、デバイスの暗号化が行われるようになった(Surface 3以降のSurfaceなどでは、暗号化済みで出荷される)。さらに企業規模でBitLockerの管理をサポートできるよう、MBAM (Microsoft BitLocker Administration and Monitoring)も提供済みだ。

Windows 10で起動前認証を省略できるようになったことから(Windows 8.1以降の認定デバイスを用いた場合)、BitLockerを有効にした場合でも、シングルサインオンが構築しやすくなった。

DMA攻撃と悪意を持ったOSの起動に備える

DMA攻撃で利用されるのは、IEEE 1394(FireWire)やThunderboltなどのDMAを利用するインタフェースだ。だが、Windows 8以降の認定PCでは、ほとんどの場合実装されていない。DMAを利用するインタフェースがない場合や、無効化されている場合は、起動前認証がなくとも、DMA攻撃からBitLockerを守ることができる。

加えて、新しいデバイスの多くは、メモリチップがマザーボードに直接接続されているため、コールドブートタイプの攻撃も難しい。このため、Windows 10ではDMA攻撃に遭遇する確率が低くなる。

しかし、これらのデバイスでも、悪意を持ったOSが起動される可能性があるため、連載第1回で解説した「Secure Boot」を利用する必要がある。Secure bootが利用できない場合は、起動するメディアをファームウェアで固定し、ファームウェアが変更されないようにパスワードで保護しなければならない。

Copyright © ITmedia, Inc. All Rights Reserved.