平昌オリンピックを襲った「Olympic Destroyer」、真の目的は?:Security Analyst Summit 2018レポート(2)

2018年2月に開催された平昌オリンピック、これをサイバー攻撃「Olympic Destroyer」が襲った。攻撃者を巡る報道が飛び交っているものの正体がはっきりしない。Kaspersky Labのリサーチャーは分析結果を紹介し、特定作業が困難を極める時代に突入したと説明する。2年後の東京では攻撃に対し、どのような備えができるのだろうか。

2018年2月に開催された平昌オリンピック。2月9日に行われた開会式の裏では、「Olympic Destroyer」と呼ばれるマルウェアによる被害が発生した。Wi-Fiサービスが利用できなくなったり、チケットのプリントができなくなったりと、大会運営に支障が生じたことが報じられている。

その後、複数のセキュリティ企業がOlympic Destroyerの検体を入手して解析に取り組み、リサーチ結果を発表した。ロシアのKaspersky Labもその1社だ。2018年3月8〜9日にメキシコのカンクン市で開催された「Security Analyst Summit 2018」の講演では解析の概要が明らかになった。

Olympic Destroyerを実行したのは誰か。ロシアや中国、北朝鮮などさまざまな国家組織の関与を疑う報道が飛び交っている。

だが、Kaspersky Labの調査分析チーム「GReAT(Global Research&Analysis Team)」に所属するVitaly Kamluk氏は、リサーチャーによる攻撃元特定作業を欺くため、Olympic Destroyerにはさまざまな「トリック」「偽旗」が仕掛けられていたと発表。今後のリサーチ活動の在り方に影響を及ぼすものだという見方を示した。偽旗とはなりすましのこと。第三者が攻撃したかのように見せかける工作行為だ。

偽のフラグが埋め込まれた「Olympic Destroyer」

「過去にもオリンピックに関連した攻撃は存在したが、その多くは、スパムメールやフィッシングメールを開かせるための『ホットトピック』としてオリンピックを扱うものだった。これに対しOlympic Destroyerは、オリンピック大会そのものだけでなく、オリンピックに関わるインフラやパートナー、サプライヤー、ベンダーをターゲットにし、深刻な破壊的攻撃を行うという点でユニークだ」――Kamluk氏は取材に対し、このように述べた。

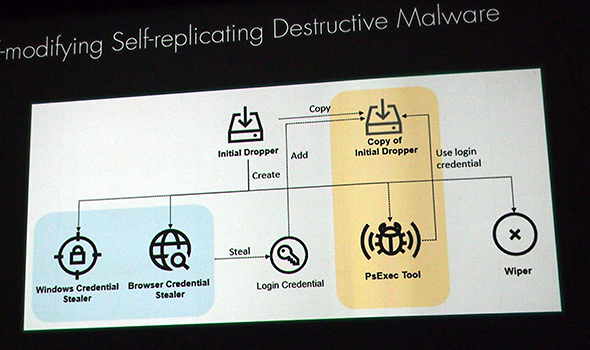

複数のセキュリティ企業によるリサーチ結果はこうだ。Olympic Destroyerは、感染するとログイン情報などを収集し、PsExecというMicrosoftの正規のツールを介して拡散する。さらにシステムバックアップやイベントログなどを消去し、一部のファイルを上書きして破壊した上で、強制的にシャットダウンさせる。「盗み取ったパスワード情報を書き加えていく自己修正型であり、横展開して自身を複製する自己拡散型の破壊的マルウェアだ」(Kamluk氏)

これまで、オリンピックのメディアセンターや組織委員会のネットワーク運用に支障が生じたことが報じられている。Kaspersky Labの調査によると、これ以外に韓国の2カ所のスキーリゾートも攻撃を受け、スキーリフトやゲートが動作しなくなる被害が発生した他、フランスのITサービスプロバイダーも被害を受けたという。「オリンピック委員会のインフラだけでなく、ホテルや関連施設など幅広い組織がターゲットになり、混乱を招いた」(Kamluk氏)

では、攻撃主体の目的は、オリンピック運営を妨害し、混乱させることだったのだろうか。Kamluk氏は、それだけではないと指摘する。

「真の目的は3つ考えられる。1つは、これだけの複雑で巧妙な攻撃を仕掛けられるだけの力があることを誇示し、ひそかに何らかの交渉を有利に運ぼうとしている可能性だ。2つ目は『テスト』だ。将来のサイバー兵器がどれだけの破壊力があるかを、ラボではなく実社会で実験したとも考えられる」(Kamluk氏)

「そして3つ目は、セキュリティリサーチャーを試し、混乱を引き起こし、その反応を見ている可能性だ。より巧妙な『偽旗(にせはた)』を実装するため、Olympic Destroyerに対するセキュリティ業界の反応を見ている可能性がある」(Kamluk氏)。ひいては、セキュリティ業界内での、あるいは業界に対する信頼を失わせる恐れもあるという。

同氏がこのように考える根拠は、Olympic Destroyerの解析で見えてきた多くの偽旗工作だ。

Olympic Destroyerを解析したところ、ファイル名やフィンガープリント、データを消去する「ワイパー」モジュールの構造などは、バングラデシュ中央銀行の攻撃に用いられた「BlueNoroff」と酷似していた。BlueNoroffによる国際銀行間通信協会(SWIFT)の送金システムに対する攻撃は、北朝鮮の関与が考えられるLazarusによるものと報じられている。

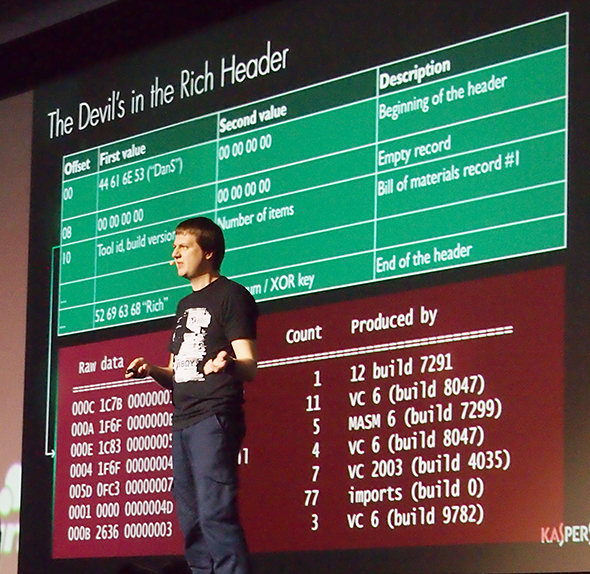

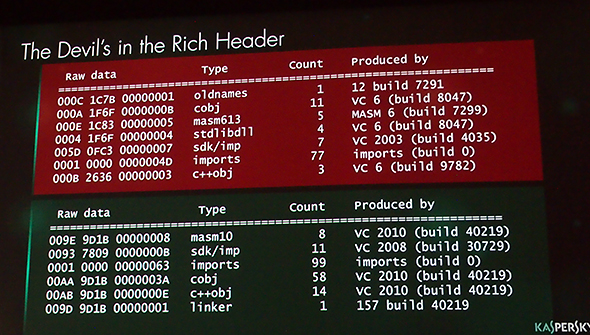

しかし、Olympic Destroyerの解析をさらに進める中で、Kaspersky Labはヘッダのメタデータに不審な点を発見した。

Security Analyst Summit 2018のセッションで、Kaspersky LabのリサーチャーであるIgor Soumenkov氏はバイナリーの解析結果を示し、ヘッダとコンポーネントの内容に食い違いがあることを指摘。Olympic DestroyerはLazarusが以前に用いたコードの一部を流用しているが、「Lazarusによるものではないと自信を持って断言できる」と述べた。

調査ではさらに、身元を隠して利用するのに便利な「NordVPN」や「MonoVM」といったサービスを攻撃者が利用していることも分かってきた。これらは、ロシア語を話すハッキング集団、Sofacy(別名APT28、Fancy Bear)が好んで利用する手法だ。

なおKaspersky Labは以前、Lazarusが、攻撃をロシアによるものに見せかける偽旗を埋め込んでいたことを報告するレポートを公開している*1)。

*1) LAZARUS UNDER THE HOOD(PDF)

Kamluk氏はさらに、「そもそも攻撃者にとってマルウェア自体を消去させることは簡単だし、システムを徹底的に破壊することもできた。しかし彼らはそうしなかった。リサーチャーに見つけられ、分析されることを見越して、あえてコンポーネントの一部を残したのではないか」と述べた。

同氏は「真の攻撃者」について明言はしなかったが、「こうした偽装工作を踏まえると、マルウェア単体の解析だけではなく、いつ、どこから、誰がVPNで接続したのかといった事柄に始まり、攻撃に利用されるインフラやネットワークのログ、関連する攻撃メールキャンペーンといったTTP(Tactics、Techniques、Procedures)など、多くの要素を慎重に見ていかなければならない」と述べ、サイバー攻撃の実行者を特定する「アトリビューション」作業は多くの困難を伴い、不可能なものになりつつあるとした。

なおCisco Systemsのセキュリティ部門、Cisco Talosも同様に、攻撃コードや手法が流用される可能性を挙げ、「攻撃主体が誰か」という結論に安易に飛びつくべきではないと指摘している*2)。

*2) Who Wasn't Responsible for Olympic Destroyer?

東京へのアドバイス――「時間差」をうまく活用して早期対処を

2020年には東京オリンピックとパラリンピックが控えている。「平昌でも実際に起こったことだが、東京でも、オリンピック大会そのものだけでなく、サプライヤーやパートナー、交通機関、病院やホテルなど、あらゆる関連施設がターゲットになる恐れがある」とKamluk氏は述べた。

そして、「マカフィーが指摘したように大会の1カ月前に不審な電子メールが届き、そこから感染が拡散していった。つまり、そこには『時間差』が存在した。もし攻撃の第一段階を把握し、迅速に解析して対処する備えがあれば、被害は最小限に抑えられたかもしれない」と述べ、検知態勢、対応態勢も含めた備えが重要だとアドバイスしている。

〔取材協力:Kaspersky Lab〕

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

Vitaly Kamluk氏

Vitaly Kamluk氏 Olympic Destroyerの感染後の動作

Olympic Destroyerの感染後の動作 Igor Soumenkov氏

Igor Soumenkov氏 ヘッダとコンポーネントの食い違い

ヘッダとコンポーネントの食い違い