BeyondCorpなど、Google Cloudのセキュリティにおける進化:Google Cloud Next ‘18発表まとめ(2)

Googleのクラウド事業部門Google Cloudが、2018年7月にサンフランシスコで年次カンファレンス「Google Cloud Next ‘18」を開催した。本連載では、同イベントにおける数々の発表を、クラウドエースおよび吉積情報のエンジニアが解説する。第2回は、セキュリティ関連の発表をまとめる。

Google Cloud Next '18初日のキーノートで、Google CloudのCEOであるダイアン・グリーン(Diane Greene)氏は、Googleが、調査会社Forresterによる「Public Cloud Native Security」分野のリポート(Forrester Wave: Public Cloud Platform Native Security, Q2 2018 report)において、「リーダー」に認定されたと話した。レポートの詳細を見ると、特に「Strategy(戦略)」の点で他をリードしていることが分かる。

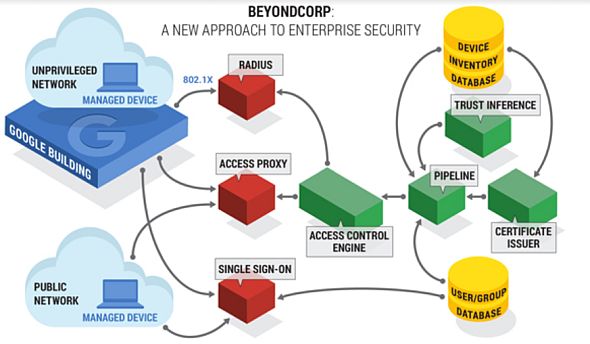

そんなGoogleが、以前から提唱してきた「BeyondCorp」についてご存じだろうか。BeyondCorpは、従来の「VPNを前提とした、ネットワーク境界保護を重視するセキュリティの常識」を再定義した、新たなセキュリティモデルである。

Next '18では、BeyondCorpを実現するための機能のアップデートがあった他、パブリッククラウドプラットフォームとしてのセキュリティ機能を強化するアナウンスが多く見られた。その中から、主な発表について紹介する。

BeyondCorpは、「働き方改革」にもつながるセキュリティフレームワーク

これまでのエンタープライズ企業のITセキュリティにおける基本的考え方は、「ネットワーク境界の保護」であった。一般的な実装として、企業内部に「信頼できるネットワークエリア」を設けること、「DMZ」(インターネット接続のための「緩衝地帯」)を設けること、「外部からの接続にはVPNを利用する」こと、があった。

一方で、携帯端末の進化やクラウドの活用が進んでいる他、「多様な働き方への対応」に多くの企業が苦慮していることも現実である。実際、全ての携帯端末にVPN接続機能を持たせることで対応を行っている企業も存在するであろうが、増え続ける端末とその種類に対応するのはコストが大きい。

BeyondCorpは、そうした伝統的なVPN戦略から脱却し、ユーザーがより柔軟に、よりセキュアに社内の情報にアクセスできるようにすることを目的としている。信頼できないネットワークから社内のサービスや情報にアクセスすることを前提とした場合、どこをどう守るのが肝要かを示したものである。

BeyondCorp の大まかな仕組み。Google社内の信頼できないネットワークや、インターネットからも適切な端末とアイデンティティ(ユーザー情報)を識別することでアクセスが可能となるように、それぞれのデータベースとアクセス制御エンジンが組み込まれている。

BeyondCorp の大まかな仕組み。Google社内の信頼できないネットワークや、インターネットからも適切な端末とアイデンティティ(ユーザー情報)を識別することでアクセスが可能となるように、それぞれのデータベースとアクセス制御エンジンが組み込まれている。コンテキストベースのアクセス管理機能を提供

「Context-Aware Access」は、Next '18でアナウンスされた、BeyondCorp関連の発表の一つであり、クラウドインフラ上の各リソース(API、インフラ上でホストされているアプリケーションを含む)や、G Suiteとそこで動作するサードパーティーのアプリケーションに対するアクセス管理機能を、単一のクラウド機能を通して提供する。これにより、クラウド上へのさまざまなリソースへのアクセス管理を、効率的に、かつユーザー経験を損なわない形で安価に提供することを目指す。

具体的には、「ユーザー」「デバイス」「ロケーション(IPアドレス含む)」といったコンテキスト(文脈)情報に基づくアクセス管理機能を、包括的に提供する。

Context-Aware Accessは、それ自体が新たなプロダクトとして提供されるのではなく、既存プロダクトの機能として提供される予定だ。

現時点でアナウンスされている、Context-Aware Accessが適用されるプロダクトには、次のようなものがある。

・Cloud Identity-Aware Proxy(IAP)

・Cloud Identity and Access Management(IAM)

・VPC Service Control(VPC SC)

※執筆時点で、VPC SCは一部ユーザーに限定提供されている。

Titan Security Keyが一般提供開始

「Titan Security Key」は、ワンタイムパスワードを生成する、FIDO準拠のハードウェアトークン。長い間 Googlerによって使用されてきたが、ついに一般にも公開されることになった。この物理キーを使うことで、より簡易でセキュアな2段階認証を実現できる。G SuiteやCloud Identityのログイン機能においてすぐに利用開始が可能で、Google Storeでの販売も間もなく開始される。

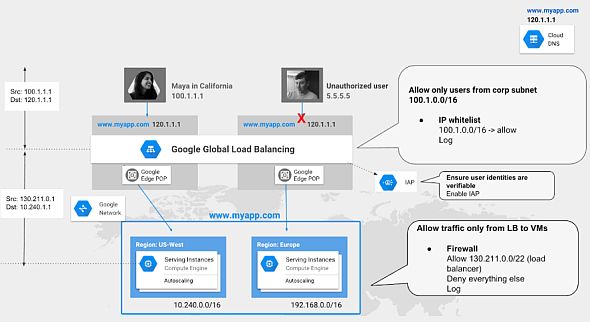

Cloud Armorの主要機能がベータへ移行

「Cloud Armor」は、Google Cloud Platform(GCP)における HTTP(S)ロードバランサーで、さまざまなセキュリティ機能を提供するプロダクトであり、ベータ版ながら既に Google Cloudを利用しているユーザーにはおなじみの機能となりつつある。そのCloud Armorで、これまではα版として提供されていた幾つかの機能がβ版となることが発表された。

geo-based access control

接続元のロケーションに応じたアクセス制御が可能となる。

SQL injection and cross-site scripting

事前に定義したルールに従ってSQLインジェクションやクロスサイトスクリプティングからの防護が可能となる。

L3〜L7 parameter-based traffic control

パケットのサイズやプロトコル、ヘッダなどの情報に基づいたトラフィック制御が可能となる。

これらの機能は、「open rules language」と呼ばれるオープンな仕様のルール記述言語によって記述でき、Clour Armorへ適用できるようになる。

もう一つの目玉機能として注目したいのが、「Cloud Armor with AI」だ。

Cloud Armor AIは、Googleの巨大なデータセットを使ったトレーニング済みのモデルに加え、対象のサイトの正常と思しきリクエストパターンを学習する。その上で、攻撃らしきリクエストがあった際にはアラートを発呼し、自動で攻撃者のパターンを特定し、Cloud Armorへ即座に適用可能なポリシーを生成する。ポリシーは生成されるものの、その適用は人の手で行うため、AIが自動でサイトへの接続を遮断することはない。

コンテナ開発におけるセキュリティの強化

コンテナ開発におけるセキュリティ関連プロダクトについてもアップデートがあった。

「Binary Authorization」は、「Google Kubernetes Engine(GKE)」にデプロイするコンテナイメージの正当性を担保するための機能だ。開発チームが作成したコンテナイメージの署名を作成し、その署名をデプロイ時に検証することで、正当なイメージがクラスタにデプロイされることを保証できる。

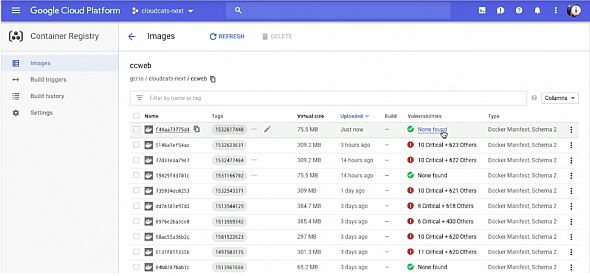

次に、「Container Registry Vulnerability Scanning」がある。これは、開発チームが作成したコンテナイメージをContainer Registryにデプロイすると、GCPがコンテナ自体の脆弱(ぜいじゃく)性について自動でスキャンを行いレポートしてくれる機能。脆弱性情報とも統合されており、脆弱性のリンクをクリックするこことで、どのようなレベルの脆弱性がどれだけ含まれているかを知ることができる。

これらの機能はいずれも、まもなくβ版として利用が可能になる。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ