Windowsのログ管理ツールをJPCERT/CCが公開、サイバー攻撃の挙動調査に役立つ:Windows用ツールを分かりやすくする

JPCERT/CCは、Windowsのログ収集ツール「Sysmon」のログを管理、分析するツール「SysmonSearch」を公開した。複数のWindows端末のログを一元管理でき、監視ルールに基づいて定期的に検索する機能も備える。

JPCERTコーディネーションセンター(以下、JPCERT/CC)は2018年9月6日、Microsoftが提供するWindowsのログ収集ツール「Sysmon」が出力するログを管理、分析するツール「SysmonSearch」を公開した。サイバー攻撃を受けたときなどに、複数の端末のログを一元的に管理し、分析できる。GitHubからダウンロード可能だ。

Sysmonは端末上で動作したアプリケーションの情報やレジストリエントリの作成、通信などWindowsの動作をイベントログに記録するツール。有用なツールだが、端末の数が増えると調査に手間がかかる。そこで、複数の端末からSysmonのログを収集蓄積した後、「検索」「統計化」「可視化」ができるSysmonSearchが役立つという。

記録をノードとして表示、ノードごとの関係が分かりやすい

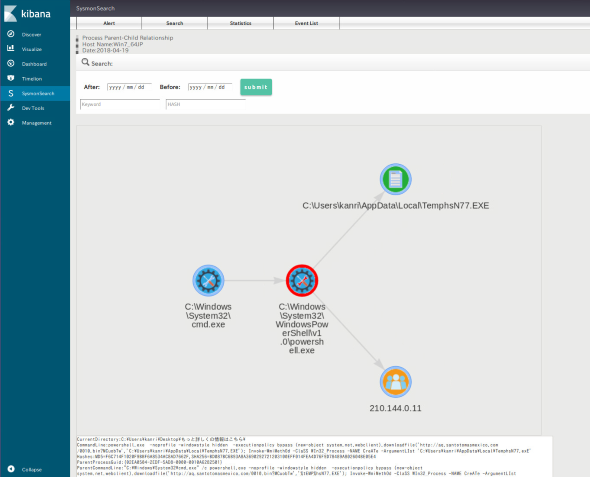

SysmonSearchでは、Sysmonが収集したログに記録されるプロセスやファイル、レジストリといった記録を1つの「ノード」として定義する。データを表示する際には、これらのノードを関連付けて可視化する。これにより、例えばあるプロセスがファイルを作成したことや、別のプロセスとネットワーク通信していることなどが確認できる。

ログの検索では、日時やIPアドレス、ポート番号、ホスト名、プロセス名、ファイル名、レジストリキー、レジストリ値、ハッシュ値をキーとして利用できる。

例えば、マルウェアを発見した際に、その通信先IPアドレスや使用しているポート番号を確認できれば、これらの条件を使って、他の端末のログを検索し、感染が拡大しているかどうかなどを確認できる。IoC(Indicator of Compromise)やSTIX(Structured Threat Information eXpression)形式のデータを取り込んで検索することも可能だ。あらかじめ定めた監視ルールに基づいてログを定期的に検索する機能も備える。監視ルールは、検索機能を使って作成できる。

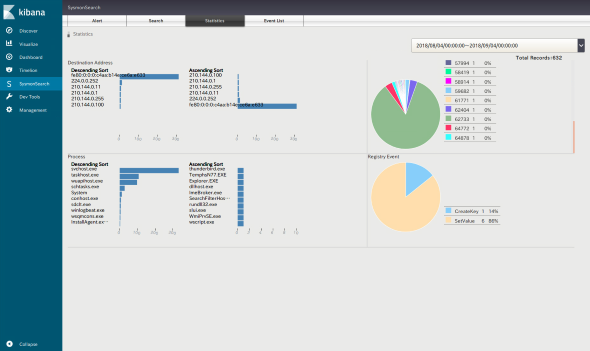

さらに、ネットワーク通信やプロセス、レジストリ関連イベントの統計を取り、端末ごとに結果を確認することもできる。監視機能では確認できないイベントを見つけるのに役立つ。

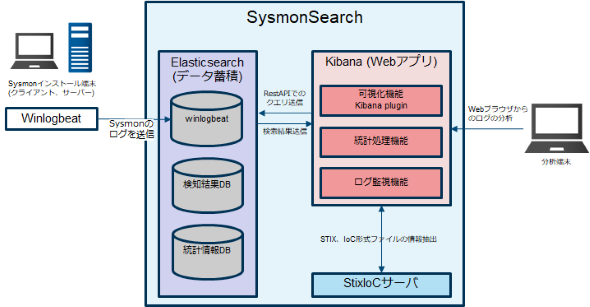

なおSysmonSearchは、オープンソースのログ管理プラットフォーム「Elastic Stack」を利用して実装されている。具体的には、Elastic Stackの検索、分析エンジン「Elasticsearch」と、Elastic Stackのデータ可視化ツール「Kibana」の2つのモジュールから成る。

Elasticsearchは、Sysmonのログを収集し、蓄積する。Kibanaは、ログ解析のユーザーインタフェース部分を担い、ログの検索や統計、可視化といった分析機能を提供する。SysmonSearchに特化した機能は、KibanaのプラグインとしてJPCERT/CCが独自に実装した。

IoCやSTIX形式のデータを取り込むには、これらのファイルを取り込むWebユーザーインタフェースを提供するモジュール「StixIoC server」を利用する。

関連記事

侵害の検出と対策をどう考えるか、Windows 10の「WDATP」

侵害の検出と対策をどう考えるか、Windows 10の「WDATP」

Windows 10が備える5段階のセキュリティ対策機能を順に解説する本連載。連載第5回は侵害の検出と対策について紹介する。Microsoftが考える「Protect」「Detect」「Respond」という3つのフェーズと、Detect、Respondを担う「WDATP」について紹介する。 「PC操作ログ」で何が分かるのか、西松建設が取り組むセキュリティ対策とその先

「PC操作ログ」で何が分かるのか、西松建設が取り組むセキュリティ対策とその先

建設業界で進むICT活用。しかし、ICTの発展は目まぐるしくどこから手を付けたらよいか分からないという企業も多い。西松建設が実践したICT活用についてセキュリティ対策とPC業務の見える化を例に紹介する。 新しい仲間「Sysmon」はトラブルシューティングの必携ツールになりそうな予感

新しい仲間「Sysmon」はトラブルシューティングの必携ツールになりそうな予感

本連載では「Windows Sysinternals」の便利なツールをいくつか紹介してきました。2014年8月、新しい仲間となる「Sysmon」が追加されたので紹介しましょう。なかなか使えそうなヤツですよ。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ