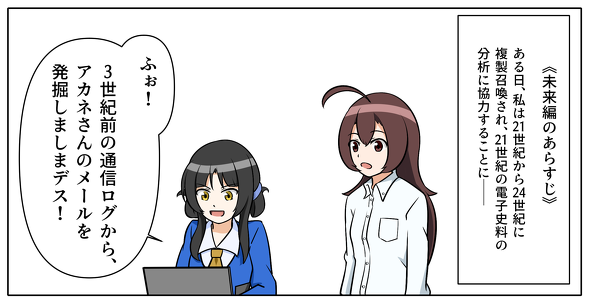

21世紀の人類がZIPのパスワードを直後のメールで送るのは、なぜデスか?:こうしす! こちら京姫鉄道 広報部システム課 @IT支線(11)

情報セキュリティの啓発を目指した、技術系コメディー自主制作アニメ「こうしす!」の@ITバージョン。第11列車は「パスワード別送」です。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

「こうしす!」とは

ここは姫路と京都を結ぶ中堅私鉄、京姫鉄道株式会社。

その情報システム(鉄道システムを除く)の管理を一手に引き受ける広報部システム課は、いつもセキュリティトラブルにてんてこ舞い。うわーん、アカネちゃーん。

「こうしす!@IT支線」とは

「こうしす!」制作参加スタッフが、@IT読者にお届けするセキュリティ啓発4コマ漫画。

今回の登場人物

ツバメ 1a343a4f7a【以下略】(Cubame)

24世紀の人工生命体。地球共和国技術復興省考古調査局歴史研究室電子データ調査課 研究員。過去の世界から物体を複製する時空複製器を用いて、滅亡した人類の歴史を調査する日々を送る。とても元気な猪突猛進タイプで、好奇心が暴走した結果、祝園アカネを複製してしまう

ツバメちゃんの初登場回:第7列車 某国某州「緊急事態管理庁」のパスワードを解析せよ!

第11列車:パスワード別送

井二かけるの追い解説

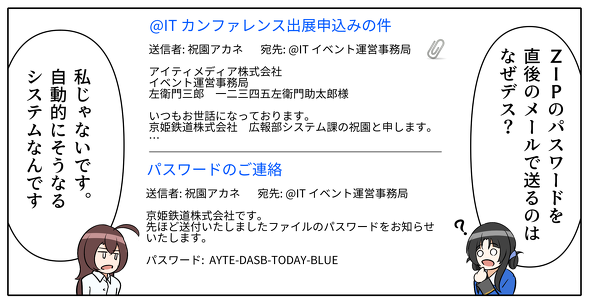

今回の漫画のテーマは、ITエンジニアの間でしばしば批判される「後続メールでのパスワード別送」です。

ここでいう「後続メールでのパスワード別送」とは、メールで添付ファイルを送付する際、添付ファイルをパスワード付きzipとし、後続メールでパスワードを送付するという方式です。

現在、情報セキュリティ対策の一環として、「後続メールでのパスワード別送」を採用する企業が数多く存在します。漫画のようにパスワード別送をシステムで自動化している企業も少なくありません。

では「後続メールでのパスワード別送」は何が問題なのでしょうか。代表的な2つの点を挙げます。

1.後続メールでパスワードを別送しても、セキュリティはほぼ向上しない

電子メールはその仕組み上、基本的に相手に届くまでに複数のサーバを経由します。メール送信にTLS/SSLを用いても、暗号化が保証されるのは自分が使用しているメールサーバまでです。その先のサーバ間の通信や受信者までの通信が暗号化されるかどうかまでは保証されません。

そして、仮に全ての通信経路が暗号化されていたとしても、サーバに到達した時点でいったんは暗号化が解除されますから、サーバの管理者やサーバをクラックした攻撃者は、そのサーバを経由するメールの内容を盗み見ることができます。

もちろん、実際に盗聴されるリスクがどの程度あるかという点は別途検討しなければなりませんが、少なくとも「後続メールでのパスワード別送」を行っても行わなくても同程度のセキュリティでしかないと考えるべきでしょう。

従って、電子メールを送付するときは、その通信経路上で盗み見されているかもしれないと考えなければなりません。そして、もし盗み見されていれば、連続する2通のメールの両方を盗み見るのはたやすいことです。

「後続メールでのパスワード別送」でセキュリティが向上するケースは、極めて限定的です。強いていえば、たまたま攻撃者が1通目だけ盗み見に成功し、2通目の盗み見に失敗するケースや、冗長構成などにより、1通目と2通目で経由するサーバやネットワークが変化するというケースですが、それをあてにしたセキュリティ対策は確実性に乏しいと言わざるを得ません。

2.自動で即時に「後続メールでのパスワード別送」を行えば、誤送対策にもならない

「後続メールでのパスワード別送」方式の唯一の利点は「誤送対策」です。例えばメール送信者とは別の承認者がパスワードを送付するという運用であれば、「承認者が誤送に気付いたらパスワードを送付しない」という判断も可能です。

しかし、完全に「自動」で「即時」に「後続メールでのパスワード別送」が行われたら、そのようなチェックも働かないため、唯一の利点も失われます。

その他の問題

本題とは直接関係ありませんが、以下の点も留意すべきでしょう。

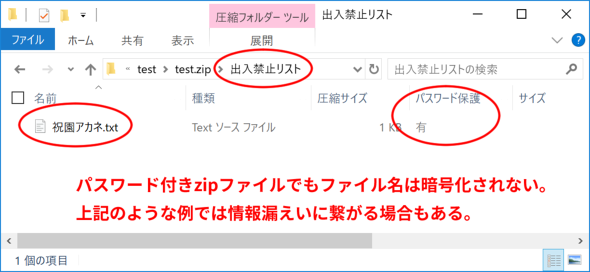

A パスワード付きzipではファイル名やフォルダ名は暗号化されない

「パスワード付きzipでは、ファイル名やフォルダ名が暗号化されない」という点は、現場の作業者には意外と知られていない落とし穴です。

下図をご覧ください。パスワード付きzipをパスワードを入力せずに閲覧している画面です。

この例では、ファイル名から読み取れる「祝園アカネが出入禁止リストに入っている」という情報が暗号化されていません。

ファイル名によってはこのように、ファイルの中身が暗号化されていても情報漏えいが発生する可能性があります。

B パスワード付きzipは、サーバ上の自動的なセキュリティスキャンが行えない

パスワード付きzipは内容が暗号化されているため、受信者がクライアントPCにダウンロードして、パスワードを入力して解凍するまではセキュリティスキャンを行えません。

もし内容が暗号化されていなければメールサーバ上でセキュリティスキャンを行い、マルウェアの駆除を行えますから、それと比べると危険性が高まります。

実際に、「IPAサイバーレスキュー隊J-CRAT」の2018年度上半期の報告では、標的型メール攻撃でパスワードが別送されるケースが報告され、セキュリティスキャンの回避が目的であると推測されています。

従って、むやみやたらとパスワード付きzipを使用するのは考えものですし、このような標的型メール攻撃が増えれば、受信者側がパスワード付きzipを受信しないという自衛策をとるケースも増えてゆくかもしれません。

このように、パスワード付きzipを用いた「後続メールでのパスワード別送」、特に自動で即時に行うものは事実上無意味であり、場合によっては害悪ですらあるといえます。

重要なデータを送るには……

ではどのような手段で重要なデータを送付すればよいのでしょうか。

メール以外の手段(例えば、エンドツーエンドの暗号化を備えるビジネスチャットなど)を検討する必要があるかもしれません。

もしデータ送付にどうしてもメールを使用しなければならないのであれば、S/MIMEやPGPといった「公開鍵暗号方式」を用いるか、せめて「電話」「郵送」「直接会う」など、別経路でパスワードを送付する必要があります。

この点に関しては、「内閣サイバーセキュリティセンター」が公開している「ネットワークビギナーのための情報セキュリティハンドブック」の第2章の「メールを安全に利用する、暗号化で守る」および「データファイルを守る、暗号化で守る」が参考となります。これを踏まえつつ、取引先と合意できる方法で運用すると良いでしょう。

なぜこのような無意味なセキュリティ対策がまん延しているのでしょうか。

もちろん、S/MIMEやPGPなどの暗号化手段が「費用」や「運用の煩雑さ」のために普及していないという問題もあります。中小零細企業には、電話、郵送、直接会うという「人員も財力も不足している」という事情があるかもしれません。

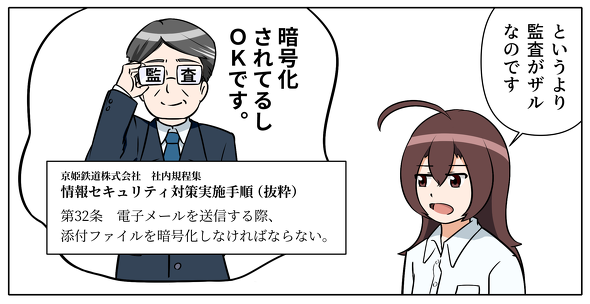

しかし、「後続メールでのパスワード別送」方式は、むしろ人員にも財力にも余裕があり、監査や種々の認証を受けているはずの大企業で採用されています。この現状を鑑みると、企業のセキュリティに対する理解不足もあるとは思いますが、言葉は悪くなるものの、根本的には情報セキュリティ監査員や認証審査員がなめられているのではないかと筆者は考えてしまいます。

「後続メールでのパスワード別送」方式は、リスク低減策としては効果がないといっても過言ではありません。リスク対策が適切に講じられていないのですから、監査や審査で然るべき指摘や助言を行うべきでしょう。

それにもかかわらず、「規則通り暗号化されているから問題ない」と看過しているからこその現状ではないでしょうか。この状況では、監査員や審査員は、従業員にも、システムを納入するベンダーにもなめられてしまいます。

情報セキュリティ監査や認証審査を行う皆さんには、単に「規則通り暗号化されているか」ではなく、「それが本当にセキュリティリスクへの対策として適切であるか」という観点で助言をしていただきたいと切に願います。

Copyright 2012-2017 OPAP-JP contributors.

本作品は特に注記がない限りCC-BY 4.0の下にご利用いただけます

筆者プロフィール

作画:リンゲリエ

「こうしす!」にて作画・背景を担当する傍ら、イラストやオリジナル同人誌の制作といった活動にも取り組んでいます。創作関係のお仕事が増え、ますますお絵描きが楽しくなる日々です。

原作:井二かける

アニメ「こうしす!」監督、脚本。情報処理安全確保支援士。プログラマーの本業の傍ら、ボランティアとしてセキュリティ普及啓発活動を行う。小説を出版することを夢見て、アカネとツバメが脇役として活躍する小説「NebulAI.HOSXI // アップデートは三世紀後に」を、サイバーセキュリティ小説コンテストに応募。中間選考を突破したものの、最終選考候補に残れず。傷心のまま今回の記事を執筆。

- Webサイト:IBUTA Kakeru Web Site

- Twitter:@k_ibuta

原作:OPAP-JP contributors

オープンソースなアニメを作ろうというプロジェクト。現在はアニメ「こうしす!」を制作中。

- Twitter:@opap_jp、@kosys_pr

- 公式サイト:Open Process Animation Project Japan (OPAP-JP)

- 貢献者一覧:こうしす!/クレジット

関連記事

Mac(macOS)でパスワード付きZIPファイルを作成する

Mac(macOS)でパスワード付きZIPファイルを作成する

ZIPファイルにパスワードを付けて暗号化しておくと、その内容を保護し、安全に保管したり、電子メールで送信したりできる。macOS(OS X)の場合、OS X Leopard以降、標準でZIPファイルにパスワードを付ける機能が実装されている。その方法を紹介する メールでファイルを送るなら、直接添付? それともオンラインストレージ?

メールでファイルを送るなら、直接添付? それともオンラインストレージ?

ファイルを直接メールに添付して送るのはもう古い? これからはオンラインストレージを使って送るべき? 新旧2種類のファイル添付方式のメリット/デメリットを比較して、使い分けのためのポイントを説明する 添付ファイルによるウイルス攻撃、「開かない」以外の有効な対策を考える

添付ファイルによるウイルス攻撃、「開かない」以外の有効な対策を考える

セキュリティ専門家が時事ネタを語る本連載。第42回は、不正送金マルウェア「URSNIF(アースニフ)」の話を皮切りに、メールを使った攻撃への効果的な対策を考えます 自治体セキュリティにおける「無害化」のポイント

自治体セキュリティにおける「無害化」のポイント

本連載では、2015年に総務省の「自治体情報セキュリティ対策検討チーム」が公開した報告資料をベースに、市区町村のセキュリティ対策を解説します。第4回のテーマは「無害化」です

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ