Windows 7のサポート終了最終案内、レガシーサーバの見落としはありませんか?:企業ユーザーに贈るWindows 10への乗り換え案内(60)

「2020年1月14日のWindows 7の延長サポート終了」が目前に迫りました。後継バージョンに移行できない事情は各種あると思いますが、Windows 7をまだ利用中の場合は、その事情を踏まえて何らかの対応が必要です。今回はあらためてサポート終了を周知するとともに、同時期に延長サポート終了を迎えるサーバ製品についても触れます。

いまだに大きな存在感を示すWindows 7端末、それぞれの事情

間もなく「Windows 7」の延長サポートが終了します。しかし、世界的に見ても稼働中のデスクトップOS(OS XやLinuxを含む)におけるWindows 7のシェアは20%を超え、トップの「Windows 10」に次ぐ2位、日本国内のWindows PCに限ってもバージョン別シェアは、Windows 10に次ぐ2位の20%以上という調査結果があります([参考]StatCounterのDesktop Windows Version Market Share in Japan - September 2019)。

個人のPCや企業のオフィスの汎用(はんよう)端末として、サポート終了後もWindows 7を使い続けることは、セキュリティリスクが高いため、やめるべきです。本連載第49回では、Windows 7のサポート終了対策を行って、Windows 10にリプレースする、Windows 10にアップグレードする、どうしてもWindows 7を維持する必要がある企業は最大3年の「拡張セキュリティ更新プログラム(ESU)」を購入するという3つの選択肢を示しました。

- Windows 7のサポート終了まで残り半年、選択が迫られるレガシーPCの今後(本連載 第49回)

業種によっては、アップグレードや更新そのもの、あるいは作業に伴うシステム停止が困難な場合もあります。

筆者は先日、健康診断の結果、CTによる精密検査が必要という通知を受けました。最寄りの大きめな県立病院に向かい、精密検査の結果は問題なく一安心したのですが、診療科の受付の端末も医師が操作する端末もWindows 7であることを目にして、そういえば医療分野は特殊な事情を抱えていることに気が付きました。

ちなみに、その端末がWindows 7であることは「スタートメニュー」のボタンデザインで識別できました(画面1、画面2)。Windows Vistaでないことは、ボタンがタスクバーの高さに収まっていたことから判断できました。

医師の端末の方は「スタート」という文字があったのですが、おそらく「Windowsクラシック」テーマで使用しているのでしょう。あるいは、Windows Server 2008またはWindows Server 2008 R2の可能性もあります。そういえば、数カ月前、歯の治療のために行った歯科医院(個人)では、レントゲンを表示する画面が既にサポートが終了している「Windows XP」でした(画面3)。

画面3 既にサポートが終了したWindowsのスタート。左からWindows 2000、Windows XP、Windows Vista(標準)、Windows Vista(Windowsクラシック)、Windows 8(スタートが画面左下に存在しない)

画面3 既にサポートが終了したWindowsのスタート。左からWindows 2000、Windows XP、Windows Vista(標準)、Windows Vista(Windowsクラシック)、Windows 8(スタートが画面左下に存在しない)目の前の端末がWindows XPやWindows 7で動いているからといって、“このシステム古いですよ”とか、“セキュリティが危ないですよ”とか言うつもりは全くありません。それは筆者が心配することではなく(精密検査の結果が心配)、医療機関のシステム担当者や医療機器メーカーが心配することです。

そもそも院内ネットワークは厳しく、そして適切に管理されていなければなりません。電子カルテや画像データを扱うネットワークは、情報系のネットワークと完全に分離されているはずですし、USBメモリなどのメディアの取り扱いにも運用上の厳格なルールがあるはずです。

ある医療機器メーカーのWebサイトを確認してみると、Windows XPと「Windows Server 2003」、あるいはWindows 7と「Windows Server 2008」の組み合わせで動く医療機器(CT、X線、MRIなど)やシステムが多いことに気が付きます。

また、サポートが終了したWindows XPを搭載する医療機器についても、機器全体としてサポートを継続していることが示されていました。医療機器や業務システムのサプライチェーンがWindowsのライフサイクルに追随できていないという側面が垣間見えます。

機器全体として動作を確認しているものについては、そもそもOSのアップグレードやセキュリティパッチの更新を想定していないものもあるようです。例えば、2019年5月にリモートデスクトップサービスの脆弱(ぜいじゃく)性「CVE-2019-0708」(通称、BlueKeep)がセキュリティパッチとともに公開されました。

この脆弱性については、サポートが終了しているWindows XPやWindows Server 2003に対しても特例でセキュリティパッチが提供されましたが、この医療機器メーカーが出したセキュリティアドバイザリは、セキュリティパッチについての言及はなく、影響を受ける医療機器に対する通信ルートの遮断とプロトコルおよびポートの遮断または制御が有効な対策として示されていました。

- CVE-2019-0708 | リモート デスクトップ サービスのリモートでコードが実行される脆弱性(Microsoft Security Response Center)

- CVE-2019-0708のユーザー向けガイダンス | リモートデスクトップサービスのリモートでコードが実行される脆弱性:2019年5月15日(Microsoft Security Response Center)

機器全体として動作保証をする必要があるため、セキュリティパッチを1つ適用するにも、事前検証が必要になります。また、24時間体制のため、パッチで対応したくても、システムを停止できないという事情もあります。そのため、セキュリティ対策としては、OSのセキュリティ更新以外には、ネットワークの分離、ウイルス対策、メディアの使用ルールなど、その他の方法に依存するしかないというわけです。

しかし、Windowsの脆弱性を放置するこのような運用では、不適切な運用や人的なミスなどによって間接的な方法でワームなどのマルウェアが端末の1台に入り込んでしまった場合、セキュリティがもともと弱い古いバージョンのRDP(Remote Desktop Protocol)やSMB(Server Message Block)を介して、想定外のスピードで感染を広げてしまうでしょう。

2017年に発生したランサムウェア「WannaCry」の事例として、英国の医療機関(病院および地域医療連携システム)での感染拡大が取り上げられるのは、医療分野のこうした事情が大きく関係しているからだと思います。しかし、日本国内でのWannaCryの影響が少なかったこともあって、その教訓が生かされているかどうかは疑問があります。

同じような事情を抱えている業種は他にもあるでしょう。例えば、筆者が知っている中堅の印刷会社では、数年前まで「Windows NT Server 4.0」ベースの組み版システムが現役で動いていました(その後、どうなったのかは知りません)。

中古の大型印刷機の制御端末でも古いバージョンのWindowsが動いていましたが、印刷という本来の目的を達成できなければ大問題なので、たとえ緊急でセキュリティパッチが提供されたとしても、安易に適用することはできないはずです。

一方で、大容量の印刷データをやりとりするために、ネットワークから切断することもできません(通信ルートやポートの制御、パッチではない回避策による対処など、他のセキュリティ対策が重要になります)。

特殊な事情を抱え、長期の安定運用重視ならLTSCが最適

医療分野など、特殊な事情を抱える企業や組織の場合、業務システム用のプラットフォームとしてWindows 10を導入するという場合、インターネットアクセスに依存する機能が多く、18カ月(エディションとバージョンによっては最大30カ月)で機能更新(アップグレード)が繰り返される「半期チャネル(Semi-Annual Channel:SAC)」のWindows 10は適さないでしょう。

業務アプリケーションや機械装置を動かすためのプラットフォームとしては、10年間のサポートが提供される「長期サービスチャネル(Long-Term Servicing Channel:LTSC)」であるボリュームライセンス製品の「Windows 10 Enterprise LTSC」、あるいは組み込みシステムや特定用途向けライセンス製品である「Windows 10 IoT Enterprise LTSC」が適しています。

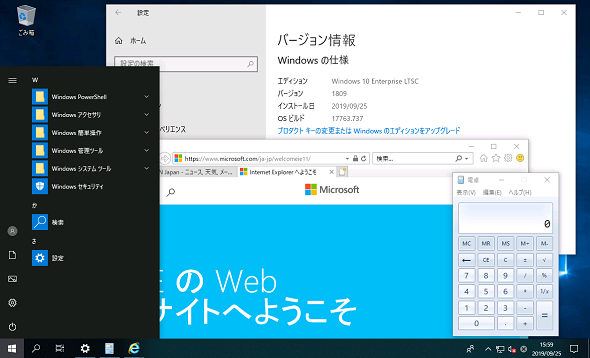

LTSCはこれまで、「Windows 10 Enterprise 2015 LTSB」(Windows 10 初期リリースと同じビルド)、「Windows 10 Enterprise 2016 LTSB」(Windows 10 バージョン1607と同じビルド)、「Windows 10 Enterprise LTSC 2019」(Windows 10 バージョン1809と同じビルド)の3バージョンがリリースされています(画面4)。

画面4 Windows 10 Enterprise LTSC 2019。「Microsoft Edge」や「Cortana」、ストアアプリ(電卓はUWPアプリではなく、Win32アプリとして提供)を搭載せず、機能更新プログラムは提供されない

画面4 Windows 10 Enterprise LTSC 2019。「Microsoft Edge」や「Cortana」、ストアアプリ(電卓はUWPアプリではなく、Win32アプリとして提供)を搭載せず、機能更新プログラムは提供されない18カ月または30カ月のSACのサポート期間中、品質更新プログラムは同一ビルドのSACバージョンと共通であり、ご存じのように毎月リリースされる品質更新プログラムの影響でバグが修正される一方で、新たなバグが発覚することもあります。

品質更新プログラムによる影響を避け、動作保証された導入時の状態を維持するためには、ネットワークの分離、プロトコルやポートの遮断/制御、パッチ以外の回避策による対処など、他のセキュリティ対策と組み合わせることが重要です。

2020年にサポート終了を迎えるMicrosoftのサーバ製品

以下のサポート情報で説明されているように、Windows 7と同じ2020年1月14日にWindows Server 2008、Windows Server 2008 R2の延長サポートが終了します。また、2020年には「Exchange Server 2010」「SharePoint Server 2010」「Microsoft Office 2010」のサポート終了も控えています。これらの製品は「2020年10月13日」に延長サポートが終了します。

- 2019年と2020年のサポート終了に向けてご準備ください(更新日:2019年4月1日)(Microsoft サポート)

Exchange Server 2010は当初、2020年1月14日に延長サポートが終了する予定でしたが、2019年9月に以下の公式ブログでさらに9カ月延長されることが発表されました。

- Microsoft Extending End of Support for Exchange Server 2010 to October 13th, 2020[英語](Microsoft Tech Community)

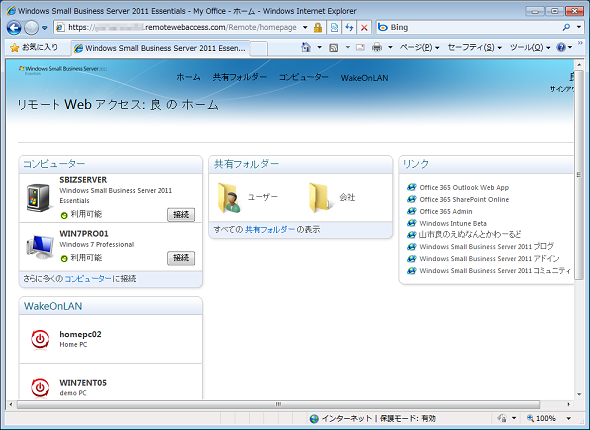

小規模企業向けのサーバ製品である「Windows Small Business Server(SBS)2011」を利用している場合は、製品に含まれるコンポーネントごとのサポートライフサイクルに従うことになるので注意してください(画面5)。

- Information about Windows Small Business Server 2011[英語](Microsoft Tech Community)

SBS 2011 EssentialsおよびStandardのOSは、Windows Server 2008 R2であり、2020年1月14日に延長サポートが終了します(インターネットインフォメーションサービス

なお、Windows Server 2008/2008 R2、SQL Server 2008/2008 R2については有償のESUが用意されていますが、Exchange ServerやSharePointには用意されません。SBSの後継製品となる最新バージョンは「Windows Server 2016 Essentials」であることにも注意してください。

製品としてはより新しい「Windows Server 2019 Essentials」もありますが、ライセンスの違いだけで、機能的にはWindows Server 2019と変わりません。以前の製品が備えていた簡単なセットアップ機能やEssentialsエクスペリエンス機能は、Windows Server 2016を最後に削除されました。Windows Server 2019 Essentialsでは、ライセンス要件を満たすために、Active Directoryドメイン環境などをマニュアルでセットアップする必要があります。詳しくは、以下の連載記事をご覧ください。

- Windows Server 2019 Essentialsってどうなの?(Windowsにまつわる都市伝説 第129回)

筆者紹介

山市 良(やまいち りょう)

岩手県花巻市在住。Microsoft MVP:Cloud and Datacenter Management(2019-2020)。SIer、IT出版社、中堅企業のシステム管理者を経て、フリーのテクニカルライターに。Microsoft製品、テクノロジーを中心に、IT雑誌、Webサイトへの記事の寄稿、ドキュメント作成、事例取材などを手掛ける。個人ブログは『山市良のえぬなんとかわーるど』。近著は『ITプロフェッショナル向けWindowsトラブル解決 コマンド&テクニック集』(日経BP社)。

関連記事

さようならSAC-T! これまでの、これからのWindows 10の更新チャネルをざっくりと解説

さようならSAC-T! これまでの、これからのWindows 10の更新チャネルをざっくりと解説

2019年春にリリースされるWindows 10の新バージョンから、ブランチ準備レベル「半期チャネル(対象指定)」が廃止されることが発表されました。これにより、どのような影響があるでしょうか。Windows Update for Business(WUfB)を利用していない限り、何の影響もないでしょう。WUfBを利用しているなら、更新後に設定を確認しておきましょう。 次期Windows 10最新動向:リリース秒読みの「19H1」はこう変わる

次期Windows 10最新動向:リリース秒読みの「19H1」はこう変わる

間もなくリリースされるWindows 10の新しい機能アップデート「19H1」。それに実装される新機能をまとめてみた。また、同時に変更となるライフサイクルなどについても解説する。 複雑怪奇? Windows 10の大型更新とサポート期間を整理する

複雑怪奇? Windows 10の大型更新とサポート期間を整理する

Windows 10では従来のWindows OSと異なり、年2回、大型アップデートの提供が行われるようになった。それに伴い、サポート期間もバージョンごとに設定されるなどの変更が行われており、かなり複雑なものとなっている。本稿では、アップデートの提供タイミングならびにそのサポート期間などを整理する。 Windows Update for Businessってどうなったの?

Windows Update for Businessってどうなったの?

Windows 10の登場ですっかり変わってしまったWindows Update。IT管理者の多くが戸惑っているに違いありません。「Windows 10 バージョン1511 ビルド10586」に合わせ、「Windows Update for Business」が利用可能になりました。しかし、筆者を含む多くの人が想像していたのとは違い、SaaSタイプのサービスではありませんでした。 Windows 10の更新プログラム適用で地雷を踏まないためのWindows Update運用法

Windows 10の更新プログラム適用で地雷を踏まないためのWindows Update運用法

Windows Updateによるアップデートの適用は、場合によっては不具合を起こす可能性もある。アップデートによって不具合が発生しないことを確認してから適用するとよい。そのためのWindows Updateによる適用を延期する方法を紹介しよう。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ