何をもって企業は「ゼロトラスト」を始められるのか――ゼロトラストアーキテクチャを構成する論理コンポーネント:働き方改革時代の「ゼロトラスト」セキュリティ(7)

デジタルトラストを実現するための新たな情報セキュリティの在り方についてお届けする連載。今回は、ゼロトラストアーキテクチャを構成する12の論理コンポーネントについて。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

デジタルトラストを実現するための新たな情報セキュリティの在り方についてお届けする本連載『働き方改革時代の「ゼロトラスト」セキュリティ』。

ニューノーマル、テレワークといったキーワードとともに目にする機会の増えてきたゼロトラストについて、連載第5回からは、NIST(National Institute of Standards and Technology:米国立標準技術研究所)が発行したレポート「SP 800-207 Zero Trust Architectureを読み解いています。前回はゼロトラストの7つの基本原則(Tenets of Zero Trust)を紹介しましたが、今回はその基本原則を、どのような形で実現していくのかについて書かれたSP 800-207の第3章「ゼロトラストアーキテクチャの論理コンポーネント」の内容を中心に紹介します。

ゼロトラストアーキテクチャを構成する「論理コンポーネント」

「コンポーネント」とは「部品」や「構成要素」を表す言葉です。単独で何らかの役割を持ち、他のコンポーネントとの組み合わせによりさまざまな機能を実現します。このコンポーネントに「論理(logical)」が付いている「論理コンポーネント」ですが、機器や装置のような具体的なモノを指すのではありません。必要な役割を抽象化したものが論理コンポーネントです。

最近はスマートフォンなどで音楽を聴く機会が増えましたが、家庭のリビングなど据え置き型で音楽を聴く装置に「コンポ」や「ミニコンポ」と呼ばれるものがあります。これらは正確には「コンポーネントステレオ」といい、スピーカーやアンプ、チューナー、プレーヤーといった、それぞれ別の役割を持ったコンポーネントが組み合わさることで音楽を聴く機能を構成しています。

例えば「スピーカー」は、入力された電気信号を空気振動に変換して音を鳴らすという役割を持った論理コンポーネントです。ヤマハやソニーといった音響メーカーが製造するスピーカー製品は、この論理コンポーネントを「実装(deployment)」したものといえます。

NIST SP 800-207の第3章ではゼロトラストの基本理念を実現するための論理コンポーネントと、その役割について定義しています。ゼロトラストアーキテクチャを提供するソリューションベンダーは、これらの論理コンポーネントの役割に基づいた実装により、ゼロトラストを実現しています。

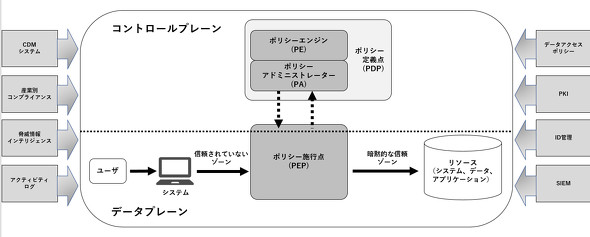

この図はゼロトラストのコンセプトフレームワークにおける各論理コンポーネント間の関係を示した図です。このうち「ポリシーエンジン(PE)」「ポリシーアドミニストレーター(PA)」「ポリシー施行点(PEP)」はゼロトラストアーキテクチャにおけるコアコンポーネントとして定義されています。

「コントロールプレーン」「データプレーン」といったネットワークにまつわる用語も出てきますが、併せて各論理コンポーネントの定義を紹介します。

コントロールプレーン、データプレーン

ネットワークを利用して宛先とデータをやりとりするためには、経路を確定してデータを転送する必要があります。その際、経路計算やパケットの転送ポリシー、優先制御、負荷分散などの複雑な処理を行うのがコントロールプレーンです。コントロールプレーンによって決定された経路とポリシーに従ってデータパケットを転送するのがデータプレーンに当たります。

ゼロトラストアーキテクチャのコアコンポーネントのうち、「ポリシー定義点」(「ポリシーエンジン」と「ポリシーアドミニストレーター」に分割)がコントロールプレーンに、「ポリシー施行点」(PEP)はデータプレーンに属しています。

ポリシーエンジン(PE)

ポリシーエンジンはリソースにアクセスしようとしているユーザーに対して、アクセス許可を決定するコンポーネントです。後ほど紹介するCDM(Continuous diagnostics and mitigation)サービスや脅威情報インテリジェンスなどの外部情報ソースから取得した入力を基に、トラストアルゴリズムにより信頼度のスコア計算を行い、リソースアクセスの許可、否定、取り消しを判断します。

ポリシーエンジンの判断はログに記録され、ポリシーアドミニストレーターによって実行されます。

ポリシーアドミニストレーター(PA)

ポリシーアドミニストレーターは、ポリシー施行点への操作コマンドを通してユーザーとリソースの間の通信を確立、切断する役割を持つコンポーネントです。クライアントに対してリソースにアクセスするためのクレデンシャルや認証トークンを発行します。

ポリシーエンジンとは密接に結び付いており、ポリシーエンジンの決定した許可、否定といった判断に基づいてポリシー施行点に対してセッション開始や切断といった操作を指示します。

ポリシーエンジンとポリシーアドミニストレーターは1つのサービスとして実装されることもあります。

ポリシー施行点(PEP)

このコンポーネントは、ユーザーがリソースにアクセスする際の接続有効化、監視、終了を行います。ポリシー施行点はポリシーアドミニストレーターと連携し、ポリシーアドミニストレーターに対してポリシーのリクエストや、アップデートされたポリシーを受信して動作します。

ポリシー施行点の実装については、クライアント側エージェントとリソース側ゲートウェイの2つに分ける方式と、通信経路上のゲートキーパーとして実装される方式があります。

ポリシー施行点とリソースの間は暗黙的な信頼ゾーンとなります。

ゼロトラストアーキテクチャでは、これらのコアコンポーネントに加えて、ポリシーエンジンがアクセスの信頼度を計算する際、以下のようなデータソースを追加インプットとして活用します。

CDMシステム

継続的診断および対策(Continuous diagnostics and mitigation)を行うこのシステムは、企業におけるコンピュータ資産が適切に設定されているかどうかを常に監視し、必要に応じて対処します。

例えば、「アクセスを要求してきた端末のOSが、適切にパッチが当たった状態になっているかどうか」「許可されていないソフトウェアが導入されていないかどうか」「セキュリティ的に脆弱(ぜいじゃく)な状態になっていないかどうか」などを判断します。

他にも、BYOD(Bring Your Own Device)端末など企業のポリシーに従わない端末かどうかなども判断し、ポリシーに従わせる役割も担います。

産業別コンプライアンスシステム

業種別に施行されたセキュリティガイドラインや規約など、産業ごとに企業が従うべき規約に従っていることを保証するシステムです。ポリシールールなどがコンプライアンスを満たしているかどうかを確認します。

脅威情報インテリジェンス

新たなサイバー攻撃の痕跡(攻撃者のIPアドレスやマルウェアのファイル情報)や攻撃の糸口となる脆弱性情報など、内部や外部のサイバーセキュリティ上の脅威にまつわる情報を提供します。ポリシーエンジンはこれらの情報を参照し、該当する端末などからのアクセスを拒否します。

ネットワーク、システムのアクティビティーログ

情報システム資産や、ネットワークトラフィック、リソースアクセスなどのイベントを集約したログ情報です。

データアクセスポリシー

リソースにアクセスする際のルールやポリシーの集まりです。共有ファイルサーバでファイルごとに閲覧権限や編集権限を設定するように、アカウントやアプリケーション、サービス、データに対してルールやポリシーを設定します。

PKI(公開鍵基盤)

公開鍵暗号方式は、他人には開示しない暗号化のための秘密鍵と、他人に開示できる復号のみ行える公開鍵の組み合わせによって通信や文書の秘密化を行う仕組みです。

公開鍵基盤は、この公開鍵暗号方式による暗号化に加え、公開鍵の電子証明書を発行し、第三者による認証を経て改ざんが行われていないことも保証できる情報基盤です。

ゼロトラストアーキテクチャにおいては、リソースやサービス、ユーザーやアプリケーションに対して発行する証明書の生成と記録を担当します。

ID管理システム

LDAP(Lightweight Directory Access Protocol)サーバのように企業におけるユーザーアカウントやIDの作成、保存、管理を担当します。必要に応じて氏名や電子メールアドレス、証明書、役割、アクセス属性、使用可能な情報資産などの情報を含みます。

企業内だけではなく、システムを利用する外部のユーザーの情報も格納する場合があります。

SIEM(Security Information and Event Management)

セキュリティ監視を行うためのシステムです。収集、蓄積したデータを基に、情報システム内で発生しているセキュリティ問題の解析が可能です。サイバー攻撃などを検知した場合、状況に応じてポリシーを変更する判断材料として使用します。

既存のセキュリティコンポーネントが組み合わさって実現するゼロトラストアーキテクチャ

ゼロトラストアーキテクチャを構成する3つのコアコンポーネントは、アクセスが行われる都度動的にポリシーを検証し、ネットワークアクセスの際の暗黙的な信頼ゾーンを最小化しながら、データへのアクセスを可能にしています。

コアコンポーネントへの入力ソースとなる追加コンポーネントは、SIEMや資産管理、脅威情報インテリジェンスやPKIといった、既存のセキュリティソリューションによって構成されています。

10年近く前に提唱されたゼロトラストですが、昨今のネットワーク仮想化技術の進歩と、さまざまなセキュリティソリューションの組み合わせによって、コンセプトが実現したことが分かります。

次回は「これらのコンポーネントの組み合わせにより、どのような実装で企業のネットワークをゼロトラスト化できるのか」について考えます。

筆者紹介

仲上竜太

株式会社ラック

セキュリティプロフェッショナルサービス統括部 デジタルペンテストサービス部長

兼 サイバー・グリッド・ジャパン シニアリサーチャー

進化するデジタルテクノロジーをこよなく愛し、サイバーセキュリティの観点で新たな技術の使い道の研究を行うデジタルトラスナビゲーター。家ではビール片手に夜な夜なVRの世界に没入する日々。

関連記事

当社のゼロトラストはどこまで進んでいる? Microsoftが「ゼロトラストアセスメントツール」をリリース

当社のゼロトラストはどこまで進んでいる? Microsoftが「ゼロトラストアセスメントツール」をリリース

Microsoftは2020年4月2日(米国時間)、ゼロトラストセキュリティ対策状況の評価を支援する「ゼロトラストアセスメントツール」を開発したと発表した。ゼロトラストセキュリティフレームワークに基づくセキュリティ対策の取り組みが、どのような段階にあるかを、企業が判断するのに役立つという。 コンテナ、サーバレスなどクラウドネイティブに求められる「開発者に優しいセキュリティ」がゼロトラストな理由

コンテナ、サーバレスなどクラウドネイティブに求められる「開発者に優しいセキュリティ」がゼロトラストな理由

コンテナ、マイクロサービス、サーバレス、そしてアジャイル/DevOpsといった、デジタルトランスフォーメーション(DX)時代に求められる技術や手法を駆使した現在の開発では、どのようなセキュリティバイデザインが求められるのか。 「人とパケットは違う」――セキュリティの一線で活躍するエンジニアが語る「本当の信頼」とは

「人とパケットは違う」――セキュリティの一線で活躍するエンジニアが語る「本当の信頼」とは

「ゼロトラスト」のコンセプト発案者であるPalo Alto NetworksのJohn Kindervag(ジョン・キンダーバーグ)氏。農場の仕事に比べたらITの仕事は楽と笑顔で語る同氏がセキュリティに出会い、やがてゼロトラストという考えに至ったきっかけとは何だったのか。

Copyright © ITmedia, Inc. All Rights Reserved.