「SASE」(サッシー)の効果はテレワークのトラフィック改善だけではない――DX実践にも欠かせない:特集:クラウドを用いて「SASE」で統合 セキュリティとネットワーク(1)

ガートナーが2019年に提唱したセキュリティフレームワーク「SASE」(サッシー)では、ネットワークとセキュリティを包括的に扱うことを目指している。クラウドを利用してネットワークトラフィックの負荷分散ができることはもちろん、「従業員が快適に仕事をする環境を整える」という情報システム部門本来のミッションを果たしやすくするものだという。ユーザー企業が自社のネットワークをSASE対応にするメリットは何か、どうすればSASE対応にできるのか、SASEサービスを選択する際に注目すべきポイントは何だろうか。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

企業を取り巻く環境の激変に伴って、セキュリティやネットワークなど既存のITアーキテクチャに限界を感じている企業が増えているのではないだろうか。その解決策としてGartnerが提唱したコンセプトが「SASE」(Secure Access Service Edge、サッシー)だ。ガートナー ジャパンのバイス プレジデント アナリストの池田武史氏に、SASEという考え方が求められる背景と、SASE実現に向けたポイントを尋ねた。

20年あまり続いた企業システムの在り方に見えてきた限界とは

池田氏はまず、企業を取り巻く環境の変化がSASEの背景にあると説明した。

この20年ほど、企業システムはオンプレミスやデータセンターにサーバやストレージなどのさまざまな設備を置き、従業員はそれをオフィス内から使ってきた。WAN回線でつないだ拠点からのトラフィックは本社側にいったん集約させる。1カ所に集中させたプロキシやセキュリティゲートウェイを介してインターネットにアクセスさせるというモデルがずっと踏襲されてきた。

だが、「デジタルトランスフォーメーション(DX)をはじめとする変革の中で、このモデルに変化が求められている。特に2020年は新型コロナウイルス感染症(COVID-19)の流行もあって在宅勤務が増加した。並行してパブリッククラウドの利用も広がっており、Web会議ツールなどを利用する機会も増えてきた。この結果、外出先からのアクセスや本社と拠点間で折り返して出ていくトラフィックが爆発的に増加し、通信の遅延などの課題が生じている」と池田氏は指摘した。

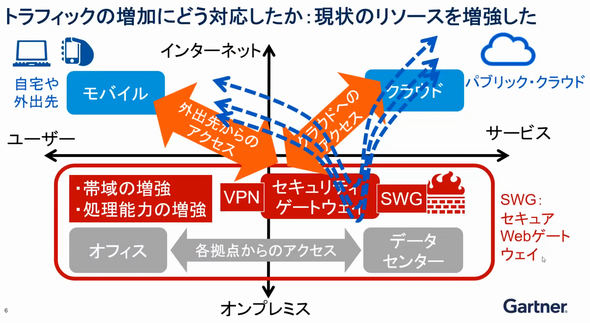

最もシンプルな解決策は、インターネット接続の帯域を増やすことだ。あるいは、ボトルネックになっているVPN機器やセキュリティゲートウェイを増強し、当面のトラフィックをしのぐことだろう(図1)。だがそれには多額の投資が必要になる上、いくら帯域を追加してもトラフィックも増え、いたちごっこになる恐れもある。より根本的な対策が必要だ。

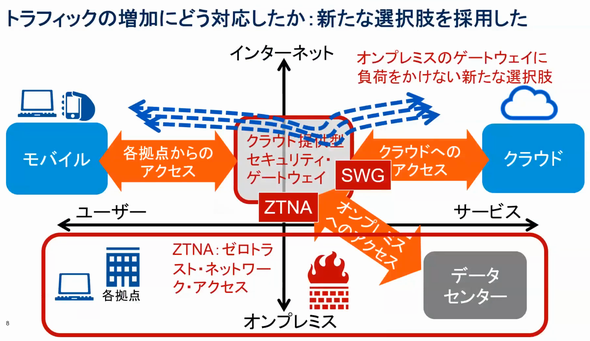

そこで浮上した新しい選択肢が「クラウド提供型セキュリティゲートウェイを利用したソリューションに移行すること、すなわちSASEだ」(池田氏)。SASEは、オンプレミス内部のゲートウェイへ負荷がかかりにくい(図2)。

中でもクラウドで提供される形のセキュリティゲートウェイ、いわゆる「セキュアWebゲートウェイ」(SWG)は、クラウドならではのメリットを生かして柔軟かつスピーディーに導入できる。在宅勤務中の従業員からパブリッククラウドへ向かうトラフィックも負荷分散でき、パフォーマンスの問題を解決できるという。

在宅勤務環境の改善だけではない――SASEが可能にするDXやエコシステム

池田氏はSASEによって、企業システムや企業ネットワークの作り方は根本的に変化していくだろうと述べる。

例えば、前述の通り在宅勤務中の従業員はこれまで、VPNを経由してオンプレミスに設置されたセキュリティゲートウェイをいったん経由してから、インターネットに接続していた。このセキュリティゲートウェイで、アクセスコントロールをはじめとするさまざまなセキュリティ制限をかけていたわけだが、環境の変化に伴って帯域の限界が見えてきた。

「各拠点のトラフィックを集中させて回線の逼迫(ひっぱく)に悩むよりも、クラウド提供型セキュリティゲートウェイを導入し、各拠点から直接インターネットに接続する『ローカルブレークアウト』を実現する方が、帯域面でもセキュリティ面でも良い選択肢ではないかと考えられるようになってきた」(池田氏)

これまでのオンプレミスネットワークは物理的にかっちり決められており、柔軟な変更が困難だった。だが、SASEの一要素でもあるSD-WAN(Software Defined-WAN)を活用し、適材適所で多様な通信経路を形作ることが可能になってきた。これにより、環境の変化、在宅勤務に伴う帯域の逼迫という課題を解決できる。

「Google Workspace(旧G Suite)」や「Microsoft 365」といったクラウドサービスの利用や在宅勤務が増え、従来のアーキテクチャでは通信パフォーマンスが下がった結果、「Web会議は動画を使わず、音声だけにしましょう」と呼び掛ける企業もあったという。ただでさえ在宅勤務で従業員の環境が制約を受けている上に縛りを加えるのはナンセンスだ。池田氏はクラウド提供型セキュリティゲートウェイを積極的に活用し、「どのサービスを使っても快適に仕事ができる環境を整え、効率を上げていくことが重要だ」とした。

SASEのメリットは目先のIT環境の改善にとどまらない。

「今後COVID-19の流行が収まってもIT環境が元に戻ることはないだろう。なぜなら、DX自体がこうした多様なネットワークを必要としているからだ。従業員向け情報システム以外のシステム、例えば工場の制御システムやビル管理システムなどもどんどんクラウド化し、インターネットを介して顧客やパートナーにまたがるエコシステムを構築する動きが広がる中、SASEやクラウド提供型セキュリティゲートウェイへの移行は必然的だ」と池田氏は述べた。

これに伴って、情報システム部門のミッションも変わっていくだろう。「これまではオンプレミスのネットワークやセキュリティ環境を管理し、拡充していくことが情報システム部門の主な仕事だった。今後はそれに加え、インターネット上に広がるエコシステムの構築、運用も進めていかなければならない。情報システム部門の仕事がどんどん拡張していく将来に備えて今から準備を進め、ネットワークやセキュリティ、インフラ全体の計画を考え直していかなければならない」(池田氏)

今後数年は変化を続けるSASE市場、「目の前の課題」に応じた導入を

オンプレミスを中心にして、1カ所に設けたセキュリティゲートウェイ経由で全てのトラフィックを制御していく従来の形から、クラウド提供型セキュリティゲートウェイ在りきでビジネスを作っていくこと、これがSASEによる変化だ。中核となるコンポーネントは、クラウド提供型セキュリティゲートウェイだが、他にも次のような要素が含まれる。

- ZTNA(ゼロトラストネットワークアクセス)/VPN

- CASB(クラウドアクセスセキュリティブローカー)

- SD-WAN

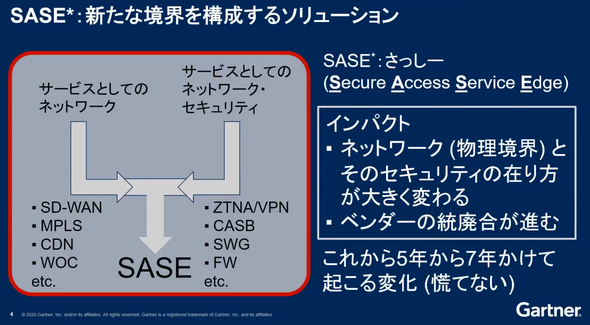

一つ確実にいえるのは、SASEを構成する要素は今後数年間、「Software Defined」「クラウドベース」という特質も相まって変化し続けるということだ。「これらのソリューションが現在の名前のまま発展していくのか、それとも名前を変えた新しいテクノロジーになるのかといった部分でも変化が起きるだろうし、各テクノロジーを提供するベンダーの動きも活発化していくだろう」(池田氏)。つまり、SASEはまだまだ成熟しておらず、今後5〜6年かけて固まっていくというのが同氏の見方だ(図3)。

その中で慌てて特定のソリューションに飛び付いたり、逆に壮大なSASEの全体像を作ろうとしたりするよりも、今まさに困っている部分、解決したい部分にフォーカスを当てて、段階的に導入していく形を推奨するという。

「具体的に言うと、ローカルブレークアウトを実現したいのであればSD-WANを、プロキシの機能をクラウド化したいのであればSWGを、リモートアクセスのゲートウェイをクラウド化していきたいのであればZTNAを、複数のパブリッククラウドの可視化やIDの統合が必要であればCASBを、といった具合に、SASEのコンポーネントごとに一つ一つ入れていくアプローチをお勧めしたい」(池田氏)

ベンダー模様も含め、SASE市場自体はまだまだ変化が見込まれる。従って、5年、10年といった中長期にわたる決断を下すのではなく、まず2〜3年のスパンで見直しをかける短期的なプランで取り組む方がよいということだ。

また逆に、「既存システムを全てクラウド化しなければいけない」「今までの境界型セキュリティは無意味だから全て捨てなければいけない」といった極端な考えにとらわれて、既存のITインフラ全てを変えようとするのもナンセンスだ。現実的な課題を踏まえ、必要なところから徐々に進めていくことがポイントだとした。

「外部にお任せ」から「自社で把握する」体制への変化も

池田氏はさらに、SASEに向けたシステムの根本的な変化とともに、情報システム部門のシステムに対する向き合い方にも変化が必要かもしれないと指摘した。

「今まで、ネットワークやセキュリティの日々の運用はベンダーに任せることが多かった。このため、日々の細かな課題まで把握している企業は多くない。だが、『クラウド型ゲートウェイサービス』を採用すると、さまざまな可視化ツールが同時に提供されるため、これらを活用すれば、『自社は今どういった状況か』を日々タイムリーに見ることができる。自らの目でこうした情報を見ていくことが重要だ」(池田氏)

ことITに関しては情報システム子会社やパートナーに任せ、「運用はしません」で済ませがちだ。また確かに、専門性を必要とする複雑な問題はベンダーやシステムインテグレーターの力を借りる必要があるだろう。だが、可視化ツールや自動化ツールの充実に伴って、日々の状況を把握し、ある程度は自分たちで運用していくスタイルが重要になってくるとした。

「現状では『リモートアクセスだとダウンロードが遅い』『Web会議が使えない』といったユーザー部門からのクレームを起点にしていろいろ原因を調べ、対処する形になっている。だが今後は可視化ツールを駆使して、『ここが詰まり始めている』といった傾向を自分たちでつかみ、ユーザーからいろいろ言ってくる前に対処できるようになっていくだろう」(池田氏)

その意味からも、2〜3年の短期スパンで少しずつSASEに取り組む姿勢は重要だ。自分たち自身で状況を把握する環境に少しずつ慣れながら、運用のノウハウを身に付け、成長できる。数年後、いよいよSASEが成熟する時期が訪れたときには、その経験を踏まえて最適な選択肢に絞ることができるはずだ。

こう考えると、SASEを軸にしたITアーキテクチャの変化は、「従業員が快適に仕事をする環境を整える」という情報システム部門本来のミッションを果たしやすくするものともいえるだろう。「従業員がどんなアプリケーションを使っており、快適に使えているのかといったトレンドを見ることで、今後どんな方策が必要か、どんなツールを提案すべきかといった事柄を検討できるようになり、情報システム部門の価値が向上していく」と池田氏は述べ、SASEによって「運用しながら変化に追従するという新たなトレンドへの適応」が可能になるとした。

「これまで高度な分析や可視化は、高価なツールを導入し、使いこなせる技術者を採用しなければできなかった。しかしクラウドの利点を生かせば、トレンドを把握し、ディープラーニングやAI(人工知能)を駆使して分析し、今後の予測もある程度できるようになっている。そこから得られた知見を生かして、より良いサービスに変えられる」(池田氏)

CFO(最高財務責任者)がファイナンスの観点から社内外の資金の出入りを見てビジネスを予測し、責任を果たしていくのと同じように、「CIO(最高情報責任者)は、データのやりとりやトラフィックを見て傾向を把握し、明日のビジネスに生かしていくことがミッションになるだろう」(池田氏)

単純に目先のトラフィックをどうさばくか、境界セキュリティをどう代替するかといった観点だけでなく、新たな情報システム部門の役割、CIOの役割を見いだすことができる――それがSASEの大きなメリットだといえるだろう。

特集:クラウドを用いて「SASE」で統合 セキュリティとネットワーク

ガートナーが2019年に提唱したセキュリティフレームワーク「SASE」(サッシー)では、ネットワークとセキュリティを包括的に扱うことを目指している。クラウドの利用が必要不可欠になった現在、ネットワークとセキュリティを別々に管理、運用することはもはやできないからだ。ユーザー企業が自社のネットワークをSASE対応にするメリットは何か、どうすればSASE対応にできるのか、SASEサービスを選択する際に注目すべきポイントは何だろうか。

関連記事

Gartner、「エンドポイントセキュリティのハイプ・サイクル」を発表

Gartner、「エンドポイントセキュリティのハイプ・サイクル」を発表

Gartnerは、最新レポート「Hype Cycle for Endpoint Security, 2020」を発表し、「Bring Your Own PC」(BYOPC:私物クライアントデバイスの業務利用)セキュリティと、「セキュアアクセスサービスエッジ」(SASE)の両技術が、今後10年間に世界の企業に影響を与え、変革をもたらすだろうとの見通しを示した。 ネットワークエッジでセキュリティを固める「SASE」――導入準備を適切に進めるには

ネットワークエッジでセキュリティを固める「SASE」――導入準備を適切に進めるには

企業は、自社のネットワークを保護する新しい方法を必要としている。「SASE(Secure Access Service Edge)」はその回答になるかもしれない。CISOが今、SASEについてどのようなアクションをとるべきかを紹介する。 SD-WAN導入時に何を確認すればよいのか、トラブルは?

SD-WAN導入時に何を確認すればよいのか、トラブルは?

複数拠点に広がる社内ネットワークをSD-WANに置き換えることで、ネットワーク利用が柔軟になり、通信コストを低く抑えることも可能になった。だが、どのような構成のSD-WANが適しているのかは、企業ごとに異なる。2つの事例を通じて、構築時に確認しなければならないポイントや、トラブルをいかに抑え込んだかを紹介する。

Copyright © ITmedia, Inc. All Rights Reserved.

ガートナー ジャパンの池田武史氏

ガートナー ジャパンの池田武史氏