人間が操作するランサムウェアとは何か、Microsoftが対策を解説:攻撃の可能性を軽減する3フェーズとは

Microsoftは「人間が操作するランサムウェア」の特徴を解説し、その攻撃から組織を保護するための3つのフェーズを概説した。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

Microsoftは2021年9月21日(米国時間)、セキュリティのベストプラクティスに関するドキュメントの一部として、「人間が操作するランサムウェア」に関するドキュメントを更新して公開した。人間が操作するランサムウェアの特徴を解説し、その攻撃から組織を保護するための3つのフェーズを概説している。

「ランサムウェアは、ユーザーのファイルやフォルダを勝手に暗号化し、重要なデータへのアクセスを妨げる脅迫攻撃の一種」であり、初期のランサムウェアは、「フィッシングやデバイス間で拡散するマルウェアを主に使用していた」とMicrosoftはまとめている。

人間が操作するランサムウェアとは何か

最近登場した人間が操作するランサムウェアは、こうしたコモディティランサムウェアとは異なる。

「攻撃者グループが1つまたは一連のデバイスではなく、組織を標的とし、一般的なシステムとセキュリティの構成ミスや脆弱(ぜいじゃく)性に関する攻撃者の知識を利用して組織に侵入し、企業ネットワーク内を移動して、移動しながら環境とその弱点に適応する」とMicrosoftは指摘している。

人間が操作するランサムウェア攻撃の特徴としては、認証情報の窃盗や、侵入したネットワーク内での横展開(ラテラルムーブメント)などが挙げられる。攻撃者はこれらを経て、ビジネスへの影響が大きいリソースにランサムウェアペイロードをデプロイするという。

こうした人間が操作するランサムウェア攻撃は、事業運営に壊滅的な損害を与える可能性がある。さらに脅威のクリーンアップが困難であるため、企業は最初の遭遇後、脅威にさらされ続ける。

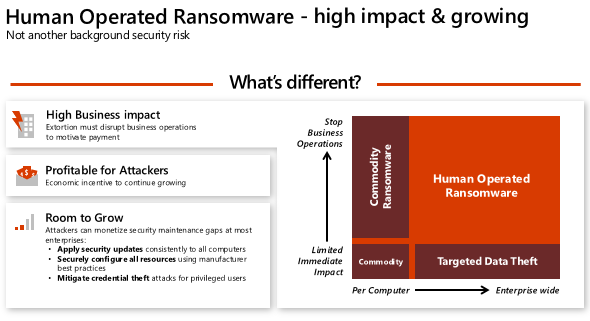

コモディティランサムウェアと人間が操作するランサムウェアの特徴的な違い 左側には3つの特徴「ビジネスへの影響が大きい」「攻撃者にとって有益」「成長する余地がある」がまとめられている。右側の図の縦軸は事業運営の停止の割合、横軸は企業内での被害の規模を示す。茶色の領域はコモディティランサムウェア、赤色の領域は人間が操作するランサムウェアを示す(出典:Microsoft)

コモディティランサムウェアと人間が操作するランサムウェアの特徴的な違い 左側には3つの特徴「ビジネスへの影響が大きい」「攻撃者にとって有益」「成長する余地がある」がまとめられている。右側の図の縦軸は事業運営の停止の割合、横軸は企業内での被害の規模を示す。茶色の領域はコモディティランサムウェア、赤色の領域は人間が操作するランサムウェアを示す(出典:Microsoft)ランサムウェア攻撃から組織を保護するには

攻撃者がランサムウェア攻撃を成功させるには、前提として次のことが必要であり、これらは攻撃者の弱点でもあるとMicrosoftは指摘している。

・身代金の支払いに代わる選択肢の否定

攻撃者は、企業がバックアップからデータをリストアすることを妨害できなければならない。

・資産へのアクセス

迅速な横展開により、資産へのアクセス権(管理者特権など)を取得しておく必要がある。

企業はこうした攻撃者の弱点を突くことで、ランサムウェア攻撃を受ける可能性を軽減できるという。攻撃を受ける可能性を軽減するには、ITインフラを迅速に構成し、最適な保護を実現するための3つのフェーズがある。Microsoftは「ランサムウェアや脅迫からの迅速な保護」というドキュメントで次のように説明している。

ランサムウェア攻撃の可能性を軽減するための3フェーズ (フェーズ1)復旧計画を準備することで、身代金を支払うことなく原状回復ができる、(フェーズ2)被害の範囲を制限するために、特権アクセスを保護する、(フェーズ3)侵入されにくくすることで、リスクを段階的に下げる(出典:Microsoft)

ランサムウェア攻撃の可能性を軽減するための3フェーズ (フェーズ1)復旧計画を準備することで、身代金を支払うことなく原状回復ができる、(フェーズ2)被害の範囲を制限するために、特権アクセスを保護する、(フェーズ3)侵入されにくくすることで、リスクを段階的に下げる(出典:Microsoft)フェーズ1 復旧計画を準備する

このフェーズは、次のように対策することで、ランサムウェア攻撃者の金銭的インセンティブを最小限に抑えることを目的としている。

・攻撃者がシステムにアクセスして混乱を引き起こしたり、重要な企業データを暗号化または破損したりすることを非常に困難にする

・企業が身代金を支払わずに攻撃から回復することを容易にする

フェーズ2:被害の範囲を限定する

このフェーズでは、攻撃者が特権アクセスの役割を用いてビジネスクリティカルなシステムにアクセスするための作業を、非常に困難にする。

特権アクセスを取得しにくくすることで、攻撃者が企業への攻撃から利益を得ることが困難になり、攻撃を諦める可能性が高くなる。

フェーズ3:侵入を困難にする

このフェーズの目的は攻撃のさまざまな一般的な侵入ポイントで、攻撃者がオンプレミスまたはクラウドインフラへのアクセスを可能にするために必要な作業が、非常に困難になるようにすることだ。

そのためのタスクは多数に上るため、現在のリソースを踏まえてタスクを優先順位付けし、段階的にリスクを軽減することが重要だ。

なお、「これらの多くはよく知られているか、簡単にすぐ実行できる。しかし、フェーズ3でのタスクによって、フェーズ1と2の進行が遅れないようにすることが非常に重要だ」とMicrosoftは注釈を入れている。

これらの各フェーズで行う作業を詳しく解説した英文ブログ記事「3 steps to prevent and recover from ransomware」も公開されている。

なお、Microsoftは2021年9月27日(米国時間)、人間が操作するランサムウェアについて、Microsoft DART(Detection and Response Team)がどのような取り組みを進めているのかを解説するブログを公開している(Microsoftのブログ)。

関連記事

ランサムウェア被害組織、バックアップがあっても大抵は身代金を支払う羽目に――その理由とは

ランサムウェア被害組織、バックアップがあっても大抵は身代金を支払う羽目に――その理由とは

Krebs on Securityは、「ランサムウェア攻撃を受けた組織は、バックアップから全てをリストアできる手段を持っていても、結局のところ、大抵は身代金を支払う羽目になる」と指摘し、その主な理由を解説した。 ランサムウェア攻撃に備える6つのポイント

ランサムウェア攻撃に備える6つのポイント

CISO(最高情報セキュリティ責任者)やセキュリティリーダーは、ランサムウェア攻撃による多大な損失を回避して組織を守らなければならない。今回は、ランサムウェア攻撃に備える6つのポイントを紹介する。 コロナ禍のセキュリティ侵害、20%がテレワーク経由 2021年に警戒すべき3つの脅威とは

コロナ禍のセキュリティ侵害、20%がテレワーク経由 2021年に警戒すべき3つの脅威とは

BlackBerry Japanは2020年のセキュリティ侵害の特徴や傾向などを分析した「脅威レポート2021」を発表。身代金を要求する二重脅迫型ランサムウェアが増加していると指摘した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ