認証や資格情報のエラーでリモートデスクトップに接続できない【テレワークトラブル対策】:Tech TIPS

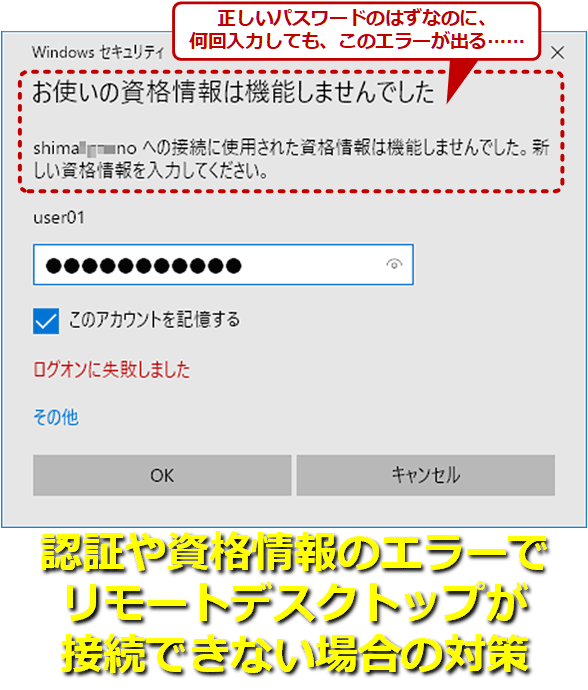

リモートデスクトップで、正しいはずのパスワードを何回入力しても、資格情報や認証のエラーが表示されて接続できない……。 こうしたトラブルの原因とその対策をいくつかピックアップして解説する。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

対象:Windows 10/Windows 11(接続先)、Windows OS/macOS/iOSなど(接続元)

■記事内目次

テレワーク(リモートワーク)で自宅から会社のPCに「リモートデスクトップ」で接続して仕事をする、という機会もずいぶんと増えたのではないだろうか?

ただ、リモートデスクトップ接続では、何らかの原因でリモートPCへの接続に失敗する、というトラブルが生じることがある。特に、冒頭のスクリーンショットにもある「お使いの資格情報は機能しませんでした」「ログオンに失敗しました」といったエラーは、目にした人も多いのではないだろうか?

「資格情報」という堅苦しい表現だと分かりにくいが、要はユーザー名やパスワードといった認証に用いられる情報のことだ。つまり、前述のエラーメッセージは認証に失敗したことを表している。

そこで本Tech TIPSでは、リモートデスクトップ接続で認証に失敗する原因を6種類ピックアップし、それらの対策をまとめてみた。接続先(サーバ)側は、Windows 10やWindows 11、Windows Serverなどを対象としている。接続元(クライアント)については、Windows OSのほか、Macなど他のプラットフォームでのトラブル例も集めてみた。

合わせて読みたい記事

原因その1――接続先PCで1回もパスワード認証をしていない

リモートデスクトップ接続時の認証にMicrosoftアカウントを指定する場合、接続先のPCでそのMicrosoftアカウントのパスワードを入力して認証したことが全くないと、認証に失敗して接続できない。

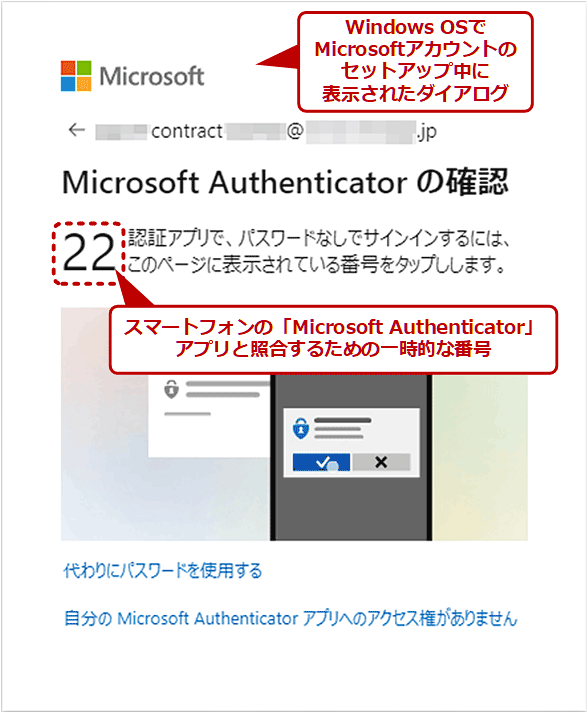

「1回もWindows OSにパスワードで認証したことがない」のにWindows OSにサインインできる、という状況は、スマートフォンに「Microsoft Authenticator」アプリをインストールし、それに対象のMicrosoftアカウントを登録しておいた場合に生じ得る。

●「Microsoft Authenticator」アプリでパスワード入力が不要になる例

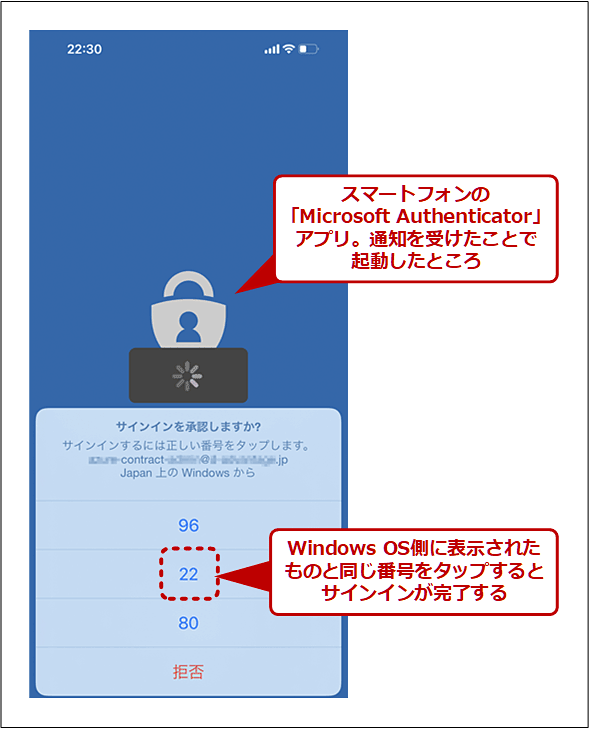

上記のようなMicrosoftアカウントでWindows 10やWindows 11にサインインできるようにセットアップを始めると、まずWindows OS側に照合用の2桁の数値が表示される。

一方、Microsoft Authenticatorアプリをインストールしたスマートフォンには、サインインしようとしている旨の通知が届く。ここでMicrosoft Authenticatorアプリを起動して前述の照合用の数値を正しく選択すると、パスワードなしで認証が完了し、Windows OSへのサインインができるようになる。

さらにその後、Windows OSからの推奨に従ってWindows HelloのPINや指紋認証、顔認証など、パスワード以外の認証方法をセットアップし、以後はそれでサインインするように設定したとしよう。すると、そのPCでは以後、Microsoftアカウントのパスワード入力が求められる機会がほぼなくなってしまう。

この状態で、同じMicrosoftアカウントを使って別のPCなどからリモートデスクトップ接続をしようとすると、接続先PCではMicrosoftアカウントのパスワードを確認できず、認証のエラーが発生してしまう。

●Microsoftアカウントでパスワードによる認証をしておく

解決するには、接続先PCに対して、該当のMicrosoftアカウントでパスワード認証を実施すればよい。これは1回実行するだけで済む。

- [設定]アプリを起動して[アカウント]を選択

- 左ペインで[サインインオプション]を選択

- 右ペインで[MicrosoftアカウントにWindows Helloサインインを要求する]という見出しを見つける

- [セキュリティ向上のため、……Windows Helloサインインのみを許可する]をいったん「オフ」にする

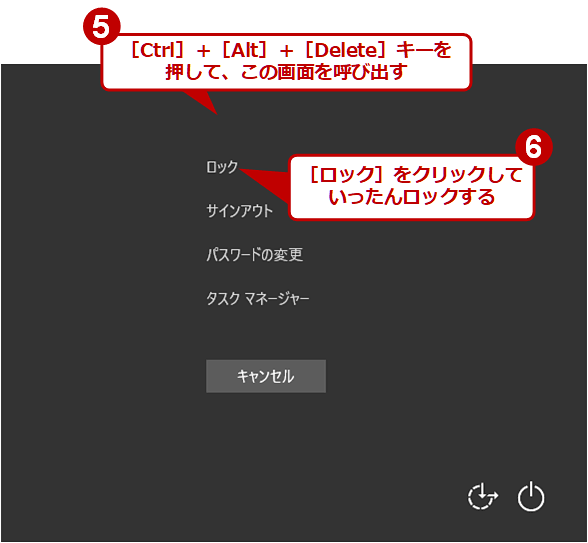

- [Ctrl]+[Alt]+[Delete]キーを押して[ロック][サインアウト]などのメニューを表示させる

- [ロック]をクリックしてWindows OSをロックする

- すぐに何かキーを押してロック解除のサインイン画面を呼び出す

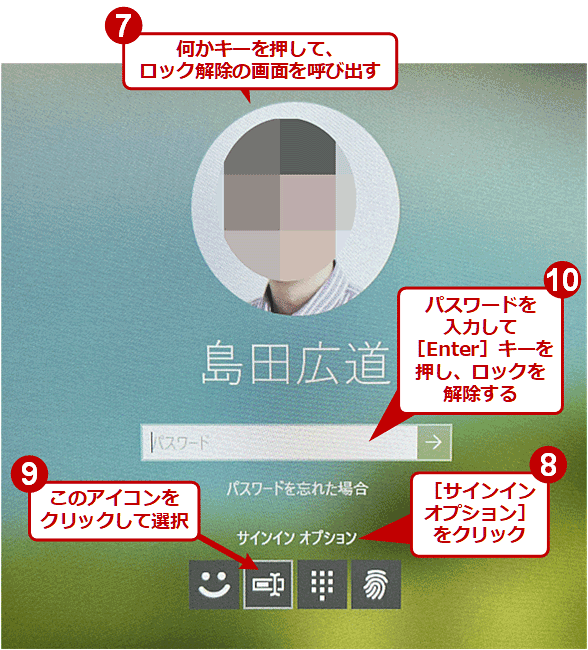

- [サインインオプション]をクリックする

- パスワード認証のアイコンをクリックして選択する

- パスワードを入力してロックを解除する

これで再度、リモートデスクトップ接続を試してみよう。まだ認証に失敗する場合は、上述の手順でロックする代わりにいったんサインアウトしてから、パスワード認証でサインインしてみるとよい。

認証に成功して接続できたら、[セキュリティ向上のため、……Windows Helloサインインのみを許可する]を「オン」に戻しておく。

原因その2――ユーザー名にコンピュータ名またはドメイン名を併記していない

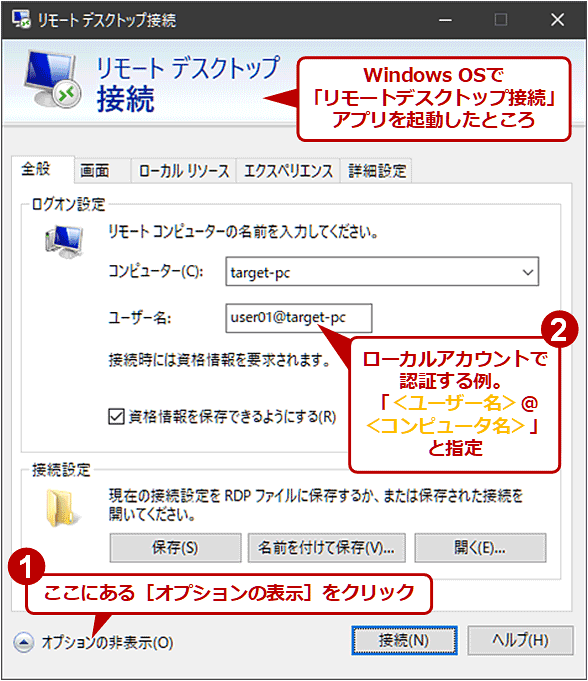

「リモートデスクトップ接続」アプリの「ユーザー名」欄には本来、ユーザー名だけではなく、以下のようにコンピュータ名あるいはドメイン名も併記する必要がある。

- <ユーザー名>@<コンピュータ名またはドメイン名>

(区切り文字は半角のアットマーク記号) - <コンピュータ名またはドメイン名>\<ユーザー名>

(区切り文字は半角のバックスラッシュ)

どちらの表記でも認証はできる(ただ、Windows OS以外から接続する場合、後者の表記だと認証に失敗することがある。詳しくは後述する)。

もし認証対象のユーザーアカウント「user01」が接続先PC「target-pc」のローカルアカウントなら、「user01@target-pc」「target-pc\user01」のいずれかを指定する。

Active Directoryドメイン「hq.example.jp」に所属するユーザーアカウント「aduser01」で認証する場合は、「aduser01@hq.example.jp」「hq.example.jp\aduser01」のいずれかを指定する。

MicrosoftアカウントやAzure ADアカウントの場合は、Webサイトにサインインする際と同じく、「user02@outlook.jp」「user03@example.onmicrosoft.com」という表記で指定する。

原因その3――Windows OS以外のクライアントから接続する際に「\」を含むユーザー名を指定している

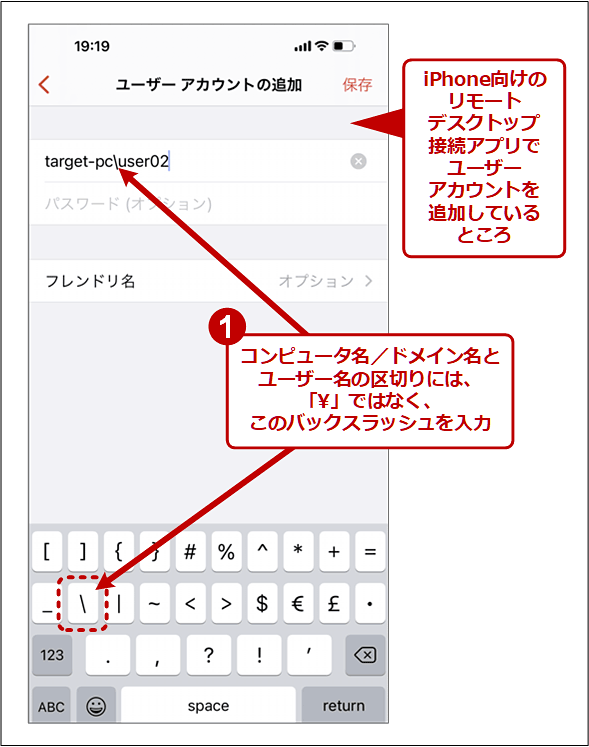

macOS(Mac)やiOSなどWindows OS以外のクライアントからリモートのWindows PCに接続する際、「<コンピュータ名またはドメイン名>\<ユーザー名>」という形式でユーザーアカウントを指定すると、認証エラーで接続に失敗することがある。

これは区切り文字として指定している「\」がバックスラッシュ(ASCIIコードで0x5C)ではなく円マーク(同0xA5)として、接続先PCに送信されていることが原因だ。

解決する方法は2つある。1つは、円マークではない本当のバックスラッシュ「\」(半角)をキーボードから入力することだ。iOSでは以下のようにバックスラッシュをキーボードから入力できる。

もう1つは、前述の「<ユーザー名>@<コンピュータ名またはドメイン名>」という表記でユーザー名を指定することだ。間違えやすいバックスラッシュを入力する必要がないので、こちらの方法をおすすめする。

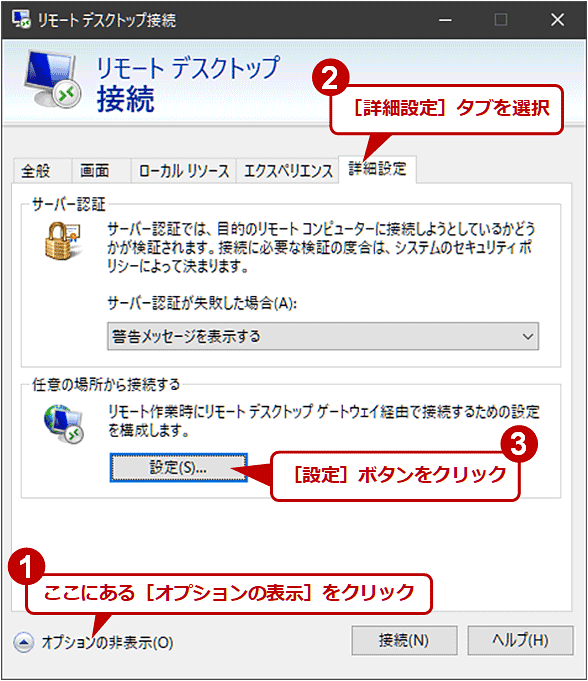

原因その4――接続先PCとリモートデスクトップゲートウェイとで資格情報を取り違えている

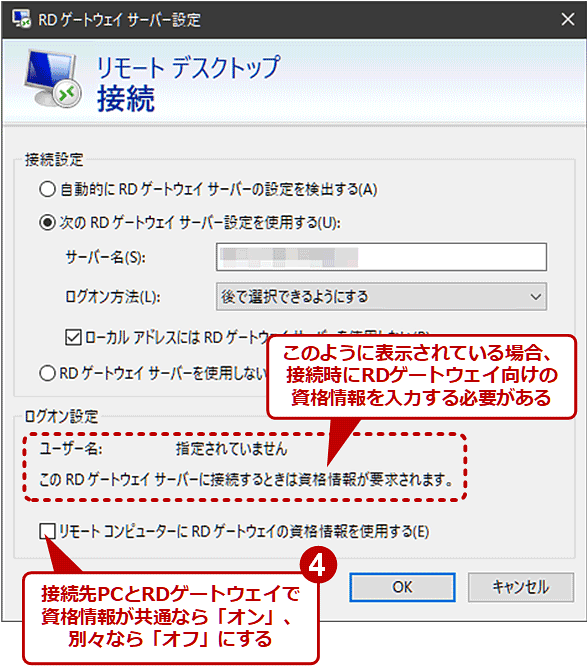

リモートデスクトップゲートウェイ(RDゲートウェイ)を利用している場合、接続先PCとRDゲートウェイそれぞれに適切な資格情報を指定して、それぞれ認証を成功させる必要がある。

Windows OSのリモートデスクトップ接続アプリでは、[詳細設定]タブの「任意の場所から接続する」欄−[設定]ボタンで開くダイアログで、RDゲートウェイに関する設定ができる。ここでは、接続先PCとRDゲートウェイで同じ資格情報を使うように設定できる。実際には資格情報を別々にする必要がある場合、この設定だと、どちらかで必ず認証に失敗することになる。

上記のチェックボックスをオフにした後、初めて接続する際には、それぞれ資格情報(パスワード)の入力が求められるので、取り違えないように指定すること。

原因その5――接続元PCと接続先PCに最新の更新プログラムを適用していない

リモートデスクトップでは、接続元と接続先のPC同士でさまざまな通信プロトコルを用いて、安全な通信を実現している。そのため、両者の通信プロトコルの仕様に食い違いがあると、正しく通信できず、結果として認証エラーが生じることがある。

プロトコルの食い違いが生じる原因の1つは、接続先と接続元で適用している更新プログラムの違いだ。一方が最新の更新プログラムを適用していないと、最新の暗号化プロトコルなどに対応できず、結果として正しく暗号化や復号ができなくてエラーの原因となる。

以下のリンク先は、過去にそのような事態が生じた更新プログラムの例である。

- CVE-2018-0886 の CredSSP の更新プログラム(Microsoft)

例えば、最近の更新プログラム適用を忘れていたり、PCを購入したばかりでまだWindows Updateの状況を確認していなかったり、といった場合には、Windows Updateを手動で実行して、未適用の更新プログラムがないか確認してみよう。

原因その6――パスワードではなくPINを指定している

リモートデスクトップ接続の場合、認証時の資格情報にはユーザー名とともに、それに設定してある「パスワード」の方を必ず指定しなければならない。

一方、Windows 10やWindows 11では、サインインの仕組みとして「PIN」が利用できる。しかし、PINはリモートデスクトップ接続のようなネットワーク経由のアクセス時の認証には利用できない。うっかりPINを指定しないように気を付けよう。

Copyright© Digital Advantage Corp. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

![[設定]アプリでWindows Hello以外の認証によるサインインを一時的に許可する](https://image.itmedia.co.jp/ait/articles/2110/20/wi-ms_account01.png)