企業のパブリックGitHubリポジトリは機密情報だらけ? APIキーやトークン、認証情報が複数見つかる:SOCRadarの調査、企業が取るべき対策は?

セキュリティ企業SOCRadarは、企業がGitHubのリポジトリに機密情報を誤ってアップロードしていないかどうか調査した結果を発表した。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

米国のセキュリティ企業SOCRadarは2023年7月25日(米国時間)、企業がGitHubのリポジトリに機密情報を誤ってアップロードしていないかどうか調査した結果を発表した。同調査は、技術コンサルティング、金融、ソフトウェア、マーケティング、情報セキュリティ、サイバーセキュリティ、通信といった業種でコミット数の多い企業を選択し、以下の手順で行われた。

- GitHub上で共有されている可能性がある機密データを特定するため、調査の初期段階で91種類のGitHub検索クエリを用意した

- 選択した企業の公開リポジトリのリストを調査対象として選定した

- GitHubの詳細検索ページで、これらのリポジトリに対して検索した(「org:SOCRadar AND (query)」など)

有効なAPIキーに、データベースの認証情報も

SOCRadarは同調査により、以下のような機密情報が見つかったと報告した。GitHubのような公開プラットフォームに貴重な情報を誤ってアップロードすると、企業はセキュリティリスクを抱えると警告している。

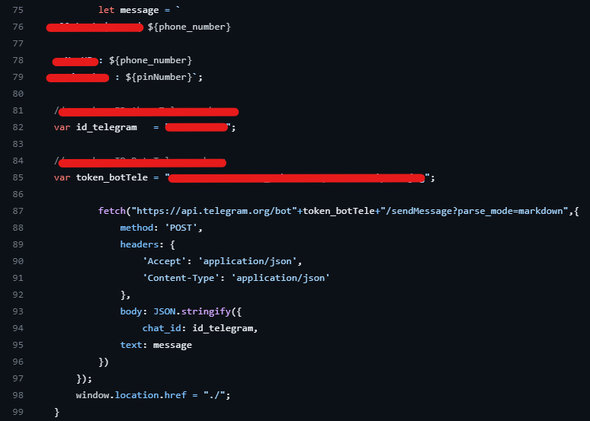

APIキーやトークン

ある銀行のGitHubリポジトリ内で、同行の安全なシステムにアクセスするための電話認証用APIキーが見つかった。テストした結果、APIキーは有効で、動作可能だった。他にも13のAPIキーとトークンが発見された。

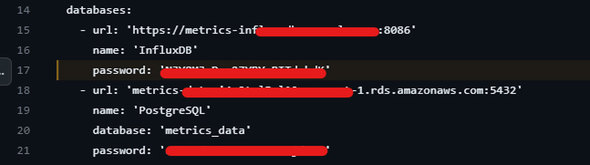

クラウドサーバと認証情報

37のデータベーススキーマファイルとそれらに付随するバナー情報に関する発見があり、MySQLクラウドサーバのURLアドレス、ポート番号、ユーザー名、パスワードといった重要な詳細情報が特定された。

さまざまなシステムやサービスへのアクセスやセキュリティ確保に不可欠な13種類の認証鍵、秘密鍵、認証情報も見つかった。

リスキーな共有データ

調査の過程で、秘密鍵を含む幾つかのファイルがさまざまな脆弱(ぜいじゃく)性スキャンツールによって、高リスクを伴うと認識されていることが確認された。これらのファイルは、組織内ではリスクが高いと見なされないかもしれないが、サイバー攻撃に悪用される可能性がある。

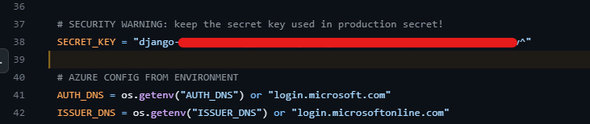

多くの組織にサービスを提供している大企業数社のGitHubリポジトリで、重大なデータ脆弱性も見つかった。Microsoft AzureのDjango関連のWebサービスが、適切なマスキングや保護を行わずにsecret_keyをGitHubにアップロードしていたことも判明した。

顧客データを公開しているケースも

これら以外にも、さまざまな機密情報が発見された。

- システムやサービスへの不正アクセスを可能にする恐れがある.pemファイル形式の1336個の秘密鍵

- システムセキュリティに重大な影響を及ぼすスクリプトや設定を含む可能性がある6796個のBASHファイルとDNSSEC Trusted Key

- 保護されたリソースへの不正アクセスを許可する可能性がある2個の.htpasswdファイル

- 顧客データ1件

- アプリケーションの本番環境設定ファイル1個

- Linux OSの2件の機密情報

企業が取るべき対策は?

SOCRadarは、これらの調査結果は、「不正アクセス、データ侵害、機密情報の詐取を防ぐために、徹底したセキュリティ評価、定期的な監査、強固なセキュリティ管理を行う重要性を浮き彫りにしている」と述べている。

リポジトリの検査を徹底するとともに、プロジェクトをスキャンするためのクライアント側技術を利用することも推奨している。こうした技術には、「Talisman」、統合開発環境(IDE)の拡張機能(Visual Studio CodeのGitHubセキュリティコード拡張機能)などがある。

また、特定のパターンや脆弱性のあるリポジトリを素早く特定できる特殊な検索クエリである「GitHub dorks」も、リポジトリのセキュリティ強化に役立つとした。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ