Microsoft Azureプラットフォームログのセキュリティモニタリングはどうやるか:クラウドセキュリティモニタリングのベストプラクティス(3)(3/3 ページ)

モニタリングする必要がある重要なAzure プラットフォームログ

Azureは、ディレクトリ全体で発生するほぼ全てのアクションについてプラットフォームログを生成するため、膨大な量のログが生成され、本当の脅威を検出するために重要なログを特定することが難しい場合がある。このセクションでは、最も重要な幾つかのプラットフォームログを説明し、これらのログから潜在的な脅威を特定して修正するための最適なアプローチについて説明する。特に、さまざまなタイプの潜在的な脆弱(ぜいじゃく)性について警告できる次の2つの重要なログタイプについて紹介する。

- 認証ログ

- リソースベースログ

認証ログ

Azure ADとアクティビティログから、ログインの成功と失敗の全てのイベントなど、ユーザーアクティビティの記録を確認できる。これらのログは、不審なログインアクティビティを検出するのに有効だ。例えば、攻撃者が繰り返しユーザーのログイン情報を推測しようとするブルートフォース攻撃を、このログから特定できる場合がある。Azureでログインの失敗が記録されると、カテゴリがSignInLogのAzure ADログが生成される。ユーザーのログイン試行が連続して何度か失敗している場合(outcome:failure)、ログの残りの部分も詳しく調査する必要がある。

もちろん、何度もログインが試行されている場合でも、ブルートフォース攻撃が発生していると断定できるわけではない。しかし、ユーザーのセキュリティが侵害されていないか、また、認証情報が悪用されていないかを調査する価値がある。次のログは、あるユーザーが一要素認証に連続して何度か失敗しているが、その後で多要素認証でログインに成功しているため、攻撃者によるログインではないことがわかる。

不正なログインが行われている可能性を示すもう1つのサインは、ユーザー(または複数ユーザー)がログインする時に、多要素認証を完了しておらず、Azure ADログの 「authenticationRequirement: multiFactorAuthentication」フィールドのサブフィールドが「outcome: failed」になっている場合だ。このようなログがあっても、必ずしも脅威が発生しているわけではないが、このようなログが作成されたときに通知するアラートを設定しておくとよいだろう。

リソースベースログ

攻撃者がAzure環境に常駐しようとするときには、過剰な権限が付与されているアクセスポリシーが適用されている以下のようなリソースのインスタンスを見つけようとする。

- ユーザー、AD管理者および従来のサブスクリプション管理者などのAzureロール

- 仮想マシンおよびその他のコンピューティングリソース

- Blob、ファイル、ディスクなどのAzureストレージオブジェクト

- ネットワークセキュリティグループ

攻撃者が設定ミスのあるリソースを見つけると、リソースのコンテンツを読み取ったり変更したり、機密データを外部に流出させたり、アクセスポリシーを昇格させてさらに悪用することが可能になる。最も脆弱なのは、インターネットからアクセスできるリソースであるため、リソースログを有効にして、出力されるログを詳細にモニタリングすることを検討するのが良いだろう。

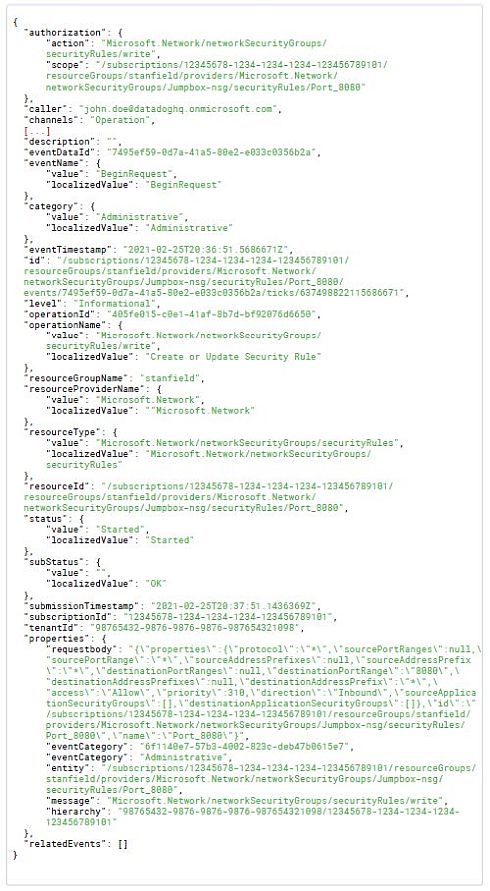

例えば、全ての IP アドレスからのインバウンドトラフィックを受け入れているネットワークセキュリティグループがあるかもしれない。このネットワークセキュリティグループがプライベート通信のためのネットワークインタフェースに誤って関連付けられていると、攻撃者はこの設定ミスを悪用して、企業のネットワークに侵入する恐れがある。このような場合、以下のサンプルログのように、アクション「action: Microsoft.

Network/networkSecurityGroups/write 」と sourceAddressPrefix の値が 0.0.0.0 または * になっているアクションを記録するリソースログを確認することが重要だ。

同様に、攻撃者が自身に過剰な権限を委譲している可能性があるため、セキュリティグループやセキュリティグループのルールを作成または変更しているインスタンスの詳細を記録しているアクティビティログも調査する必要がある。次のログのスニペットでは、ユーザー 「john.doe@datadoghq.onmicrosoft.com」が、「Jumpbox-nsg 」というセキュリティグループ( "operationName": { "value": "Microsoft.Network/networkSecurityGroups/securityRules/write", "localizedValue": "Create or Update Security Rule" } )の更新を開始している。

Azureは大量のログを出力するため、自社環境のアクティビティを包括的に把握することは困難である。そのため、サードパーティーのログ管理ソリューションを利用してログを効果的に活用するのが理想的だ。

Copyright © ITmedia, Inc. All Rights Reserved.