GCP監査ログのセキュリティモニタリング、コツをひも解く:クラウドセキュリティモニタリングのベストプラクティス(2)(1/4 ページ)

クラウド/クラウドネイティブのログをセキュリティの観点でモニタリングするベストプラクティスを紹介する本連載。第2回はGoogle Cloud Platformの監査ログのモニタリングについて解説する。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

*本連載では、Datadogのホワイトペーパーよりベンダー中立的な部分を抜粋し、@ITの表記ルールに合わせるために改変を加えています。(編集部)

Google Cloud Platform(GCP)は、アプリケーションをデプロイ、管理、モニタリングするためのクラウドコンピューティングサービスだ。信頼性の高いアプリケーションをデプロイするためには、インフラストラクチャのセキュリティを確保することが極めて重要である。

「Google Cloud Audit Logs」は、自社環境におけるアクティビティを誰が、どこで、いつ実行したかを記録して、セキュリティ侵害の兆候を示すデータを提供する。これらのデータは、管理者がリソース全体(ストレージバケット、データベース、サービスアカウント、仮想マシンなど)へのアクセスを監視して潜在的な脅威を検出するために使用できる。GCPは全てのGCPサービスから監査ログを収集するため、セキュリティ分析に役立つユーザーとサービスアカウントのアクティビティに関する多くのコンテキストを取得でき、潜在的な脆弱(ぜいじゃく)性を特定し、深刻な問題に発展する前に対応することが可能だ。

本稿では、GCP監査ログのモニタリングについて、監査ログの構造から解説する。

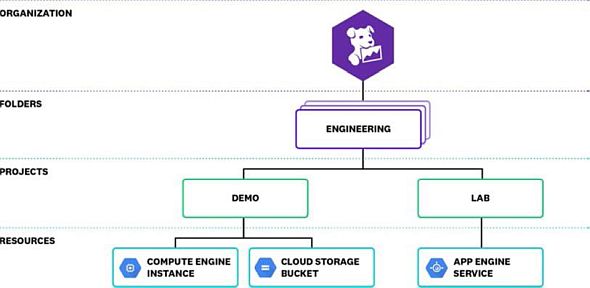

まず、監査ログを正しく理解するために、Google Cloudのリソース階層について見てみよう。

リソース階層は、Google Cloudのリソースを組織、プロジェクト、フォルダごとに整理し、リソースにアクセスできるメンバーを定義する。このリソース階層には企業の組織構造が反映されることが多くあり、企業の特定の部署がGoogle Compute Engine(GCE)インスタンスや Google Cloud Storage(GCS)バケットなどの特定のリソースを所有している状況が反映される。

Copyright © ITmedia, Inc. All Rights Reserved.